Patch não oficial para falha zero-day de 2021 no Windows 10, 11 e Server está disponível

Vulnerabilidade dá a usuários direitos de administrador sobre o dispositivo vulnerável; veja como instalar o micropatch gratuitamenteBy - Liliane Nakagawa, 25 março 2022 às 20:47

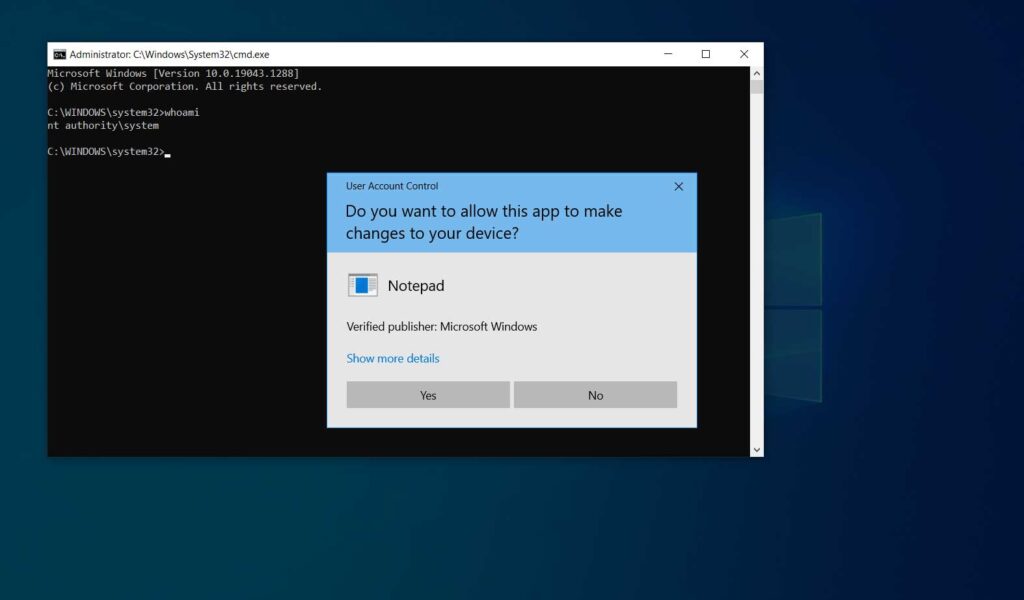

Um bug zero-day, não corrigido completamente pela Microsoft há vários meses, ganhou recentemente um patch não oficial e foi disponibilizado gratuitamente aos usuários do sistema operacional da empresa. A vulnerabilidade rastreada como CVE-2021-34484 (7,8 na escala CVSS v3) permite aos usuários ganharem privilégios administrativos (LPE ou escalonamento de privilégios locais) no Windows 10, Windows 11 e Windows Server.

Segundo a equipe 0patch, responsável por fornecer a correção não oficial para versões descontinuadas do Windows e correções de algumas das vulnerabilidades não resolvidas oficialmente, a falha ainda se trata de um zero-day.

Desde a descoberta, em agosto do ano passado, a Microsoft não foi capaz de resolver a falha, apesar de já ter marcado o bug como duplamente corrigido. Além de não ter dado fim ao problema, eles acabaram inutilizando o patch não oficial anterior da 0patch.

Embora exploits tenham sido divulgados no passado, acredita-se que eles ainda não tenham sido explorados ativamente na natureza.

“Tentativa da empresa foi pior que a primeira”

O CVE-2021-34484 foi descoberto pelo pesquisador de segurança Abdelhamid Naceri e revelado à Microsoft, que na época lançou uma correção no Patch Tuesday de agosto, consertando parte da vulnerabilidade.

CVE-2021-34484 bypass as 0dayhttps://t.co/W0gnYHxJ6B

— Abdelhamid Naceri (@KLINIX5) October 22, 2021

Com a correção incompleta, Naceri lançou uma prova de conceito (PoC) capaz de contornar o patch oficial em todas as versões do Windows.

Imagem: BleepingComputer

Mais tarde, a equipe 0patch liberou uma atualização de segurança não oficial a todas as versões do sistema operacional e gratuita para os usuários Windows registrados.

A resposta da Microsoft veio em seguida com uma segunda atualização, lançada no Patch Tuesday de janeiro de 2022, dando ao desvio um novo ID de rastreamento (CVE-2022-21919) e marcando-o como ‘corrigido’.

Entretanto, Naceri encontrou novamente uma forma de contornar o patch recém-lançado pela Microsoft, o que em teoria — para a ela — corrigia a falha. De acordo com ele, a tentativa da empresa foi pior que a primeira.

Ao colocar o patch à prova do exploit do pesquisador, a 0patch descobriu que a correção para a DLL “profext.dll” ainda protegia os usuários contra o novo método de exploração, permitindo que esses sistemas permanecessem seguros. Entretanto, essa segurança durou até a Microsoft lançar o segundo patch, que substituiu o arquivo “profext.dll”.

Em uma nova tentativa de corrigir a vulnerabilidade, a 0patch disponibilizou um patch que não conflitasse com as atualizações do Patch Tuesday de março de 2022.

As versões do Windows que podem aproveitar a correção são as listadas abaixo:

- Windows 10 v21H1 (32 & 64 bit) atualizado com as Atualizações de março de 2022

- Windows 10 v20H2 (32 & 64 bit) atualizado com as Atualizações de março de 2022

- Windows 10 v1909 (32 & 64 bit) atualizado com as Atualizações de março de 2022

- Windows Server 2019 64 bit atualizado com as Atualizações de março de 2022

Vale observar que o Windows 10 1803, Windows 10 1809 e Windows 10 2004 ainda estão protegidos pelo patch original da 0patch, já que essas versões chegaram ao fim do suporte e não receberam a atualização da Microsoft que substituiu a DLL.

Como instalar o micropatch da 0patch

Até a Microsoft lançar uma correção completa para problema particular de LPE e todos os seus desvios, o micropatch permanecerá disponível aos usuários das versões acima listadas.

Para os que pretendem instalar a correção da 0patch, basta ter a última atualização (março de 2022) e criar uma conta gratuita no 0patch Central. A partir daí, instale e registre nesta página do 0patch Agent.

O processo não requer ações manuais adicionais ou reinicializações necessárias para que a atualização tenha efeito.

Em um comentário à BleepingComputer sobre planos de revisitar a falha em particular e uma futura correção por meio de uma atualização, um porta-voz da Microsoft respondeu estar ciente da reportagem e que devem tomar medidas necessárias para protegerem os clientes.

Comentários