Microsoft confirma violação de dados pelo grupo Lapsus$

Em relatório, gigante dos softwares deu uma visão geral de táticas, técnicas e procedimentos (TTPs) observados em vários ataques do grupo Lapsus$By - Liliane Nakagawa, 24 março 2022 às 16:20

Após vazar 37GB de códigos-fonte do servidor DevOps Azure na noite de segunda-feira (21), a Microsoft confirmou que um dos seus funcionários foi comprometido no ataque cibernético promovido pelo grupo Lapsus$ nesta terça (22).

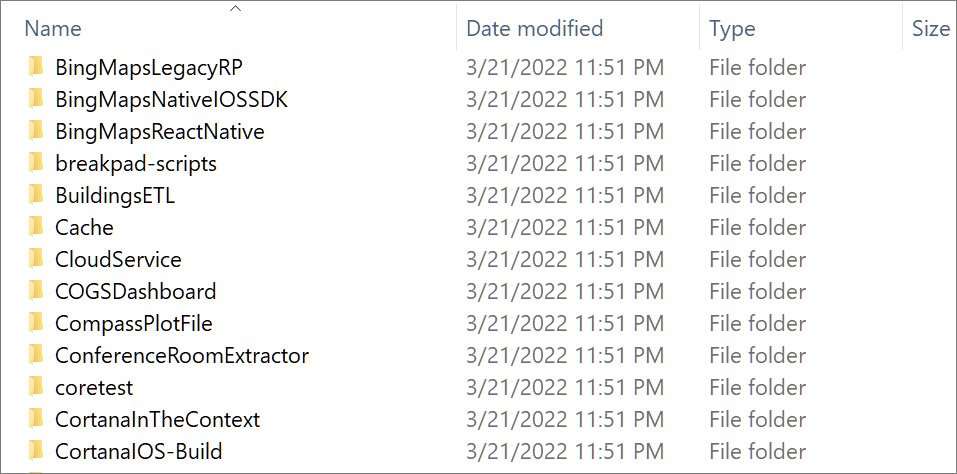

A confirmação veio por um post no blog da Microsoft, no qual a empresa explicou que a conta invadida deu acesso limitado aos repositórios de códigos-fonte para projetos internos, inclusive para Bing, Cortana e Bing Maps.

Imagem: BleepingComputer/Lapsus$

Em uma consultoria sobre os autores da ameaça, a Microsoft afirmou que “nenhum código ou dado do cliente estava envolvido nas atividades observadas”. Ela adicionou ainda que “não confia no sigilo do código como uma medida de segurança e a visualização do código fonte não leva à elevação do risco. As táticas DEV-0537 [a Microsoft está rastreando o grupo de extorsão de dados Lapsus$ como ‘DEV-0537] utilizadas nesta intrusão refletem as táticas e técnicas discutidas neste blog”.

A Microsoft alega que as investigações da conta comprometida já estavam em andamento “com base na inteligência da ameaça quando o ator revelou publicamente sua intrusão”. Após a revelação pública, a empresa diz que possibilitou que a equipe da empresa “interrompesse a operação do ator no meio da operação, limitando um impacto mais amplo”.

Táticas e técnicas do Lapsus$ de acordo com a Microsoft

Apesar de não ter compartilhado como a conta foi comprometida, a Microsoft forneceu uma visão geral das táticas, técnicas e procedimentos (TTPs) observados em vários ataques do grupo Lapsus$.

Estas credenciais são obtidas usando os seguintes métodos:

- Implantando o roubo malicioso de senhas Redline para obter senhas e fichas de sessão (o malware se tornou preferido para roubar credenciais e é comumente distribuído usando e-mails de phishing, ‘watering holes’, sites warez e vídeos do YouTube)

- Aquisição de credenciais e fichas de sessão em fóruns na deepweb

- Pagamento de funcionários em organizações-alvo (ou fornecedores/parceiros de negócios) para acesso a credenciais e aprovação de autenticação multifator (MFA)

- Buscando repositórios de código público por credenciais expostas

Uma vez que o grupo obtém acesso a credenciais comprometidas, eles as usam para acessar dispositivos e sistemas de interface pública da empresa (VPNs, infraestrutura de Desktop Virtual ou serviços de gerenciamento de identidade — como no caso da invasão à Okta).

A Microsoft também diz que usam ataques de repetição de sessão para contas que utilizam AMF, ou acionam continuamente notificações AMF até a exaustão do usuário, levando-o a confirmar a permissão para este fazer o login.

Ao menos em um dos ataques, o Lapsus$ realizou um ataque de troca de SIM, que controla números de telefone do usuário e mensagens SMS, para obter os códigos de MFA necessários para entrar em uma conta.

Com acesso à rede, os autores da ameaça usam o AD Explorer para identificar contas com privilégios mais altos e, em seguida, direcionar as plataformas de desenvolvimento e colaboração (SharePoint, Confluence, JIRA, Slack e Microsoft Teams), nas quais outras credenciais são roubadas.

Foto: Mohamed Hasshan/Pixabay

Essas também são usadas para obter acesso aos repositórios de códigos-fonte no GitLab, GitHub e Azure DevOps, como foi o caso da Microsoft.

“O DEV-0537 também é conhecido por explorar vulnerabilidades em Confluence, JIRA e GitLab para aumentar os privilégios”, explica a Microsoft no relatório.

Ao rodar essas aplicações, o grupo comprometeu os servidores para “obter as credenciais de uma conta privilegiada ou rodar no contexto da referida conta e despejar as credenciais de lá”.

Nas etapas finais, os autores coletam os dados valiosos e os exfiltram via conexão NordVPN para ocultar a localização enquanto realizam ataques destrutivos à infraestrutura da empresa-alvo, acionando procedimentos de resposta a incidentes. Eles monitoras tais procedimentos pelos canais do Slack da vítima ou pelo Microsoft Teams.

Recomendações acerca dos ataques do Lapsus$

No relatório da Microsoft, a empresa faz algumas recomendações às entidades corporativas para se protegerem contra autores de extorsão como o Lapsus$:

- Reforçar a implementação do AMF;

- Exigir pontos finais saudáveis e confiáveis;

- Alavancar as opções modernas de autenticação para VPNs;

- Reforçar e monitorar sua postura de segurança na nuvem;

- Melhorar a consciência dos ataques de engenharia social Estabelecer processos de segurança operacional em resposta às intrusões DEV-0537.

Via BleepingComputer

Comentários