Golpes de engenharia social: veja como se proteger

Em 2022, ataques de phishing tiveram crescimento de 226% apenas no primeiro semestre do ano em relação ao último semestre de 2021, aponta estudoBy - Liliane Nakagawa, 7 fevereiro 2023 às 19:57

O Brasil é dos países que mais sofrem com ataques cibernéticos — em média, 1.540 por semana, segundo o relatório da CheckPoint Research. O número teve aumento de 46% no segundo trimestre do ano passado, 14% acima da média global. Assim como as vulnerabilidades em sistemas digitais, golpes usando engenharia social também têm registrado crescimento considerável, com campanhas maliciosas cada vez mais elaboradas.

Além do leque de abordagens, incluindo propagandas falsas, e-mails e SMS, aplicativos populares de mensagens instantâneas como o WhatsApp expandiram as opções para agentes maliciosos, seja como forma de obter retorno financeiro rápido ou para extrair dados pessoais, por exemplo, infectando o aparelho com malware.

O smartphone, principal meio usado por brasileiros para acessar à internet desde 2016, se tornou ainda mais atraente para tais atores à medida que a comodidade tende a ser priorizada pela maioria dos usuários, fazendo do aparelho uma extensão do próprio corpo. A partir disso, obter acesso ao dispositivo é a forma mais eficaz de conhecer a vítima e, consequentemente aplicar golpes mais assertivos — motivo pelo qual ataques nesse tipo de ambiente têm crescido exponencialmente, segundo especialistas de segurança da informação.

Embora a maioria desses golpes sejam evitáveis seguindo algumas orientações básicas de segurança cibernética, ataques de phishing ainda se destacam como um dos principais perigos do mundo digital. Não à toa, um estudo elaborado pela Eset com cerca de 4 mil pessoas mostrou que 60% dos participantes não conseguiram identificar mensagens falsas, em um simples teste aplicado. O resultado explica o crescimento de 226% no primeiro semestre de 2022 em relação ao último semestre de 2021, de acordo com dados da empresa de cibersegurança.

No dia da Internet Segura — iniciativa anual criada pela Rede Insafe na Europa e pela INHOPE (the International Association of Internet Hotlines) com intuito de promover o uso ético e seguro da internet e das Tecnologias da Informação e da Comunicação (TICs) —, celebrado nesta terça-feira (7), o TecMasters selecionou os principais golpes de 2022 usando engenharia social e ensina como se proteger deles..

Phishing

A técnica de phishing foi descrita pela primeira vez na década de 1980 e o nome cunhado anos depois pelo spammer Khan C. Smith. O tipo de intrusão psicotécnica fortemente apoiada em interação humana, na qual o alvo é ludibriado para violar procedimentos de segurança, têm sido uma das mais usadas ao longo dos anos. As situações em que atores engajam suas vítimas ao se disfarçarem de instituição financeira ou bancos por meio de e-mails contendo arquivos anexados, ou links que redirecionam as vítimas para páginas fraudulentas, solicitando credenciais de login, dados de contas e outros, são uma das mais abundantes.

Frequentemente, esse tipo de ataque descreve situações ameaçadoras com intuito de criar senso de urgência na vítima, aproveitando-se das reações emocionais provocadas pela narrativa.

Com vasto conjunto de métodos e cada vez mais aperfeiçoados, utilizando-se de temas atuais, identificar um ataque phishing se tornou trabalhoso até mesmo para profissionais da área de cibersegurança. Daniel Barbosa, especialista em segurança da informação na Eset, compartilhou um desses casos em uma entrevista ao TecMasters.

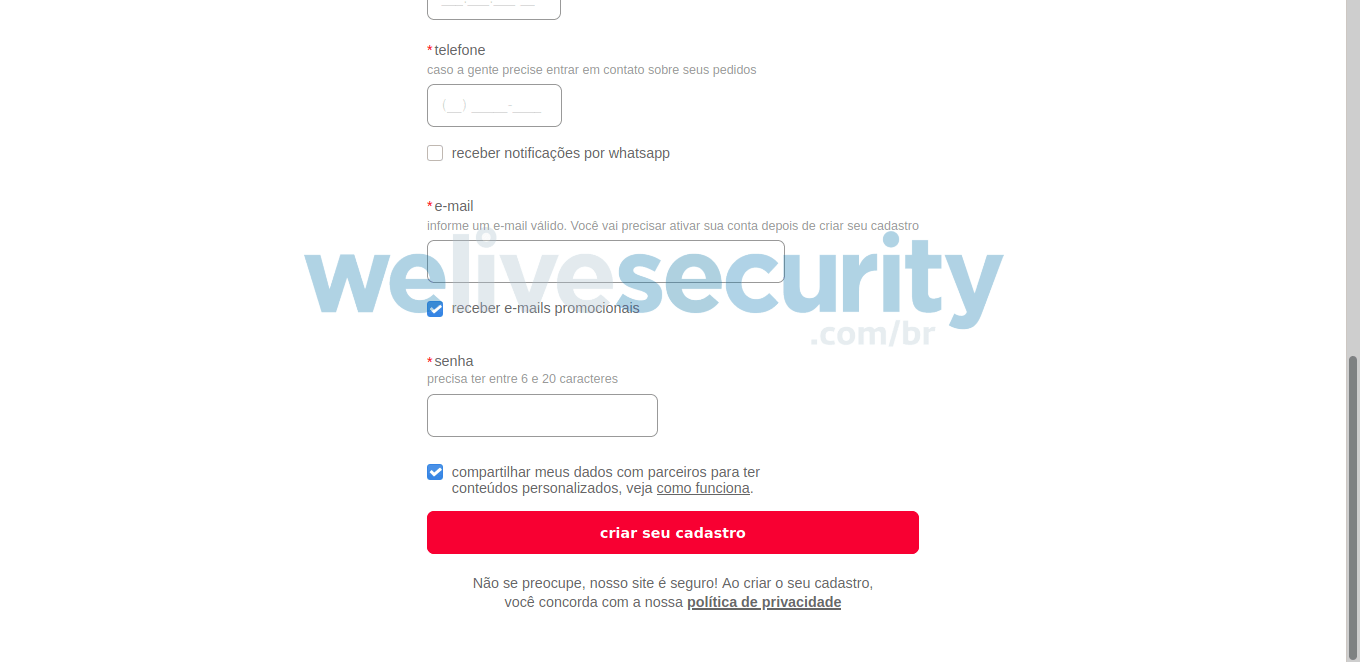

A campanha se aproveita do site de e-commerce Americanas, ao criar uma página falsa para coletar dados bancários das vítimas, além de dados pessoais. Barbosa confessa que ao receber o e-mail ficou em dúvida sobre se tratar de um conteúdo malicioso, embora tenha notado a URL diferente para qual apontava, em vez de “americanas.com.br”, a campanha trazia “minhamericanas.com.br”.

Ao iniciar a análise do conteúdo, Barbosa conta que um dos primeiros sinais identificados foi a impossibilidade de acessar à página em um ambiente controlado por mecanismos de segurança. Motivo pelo qual o especialista frisou a importância de ter um antivírus instalado no dispositivo, seja móvel ou no computador.

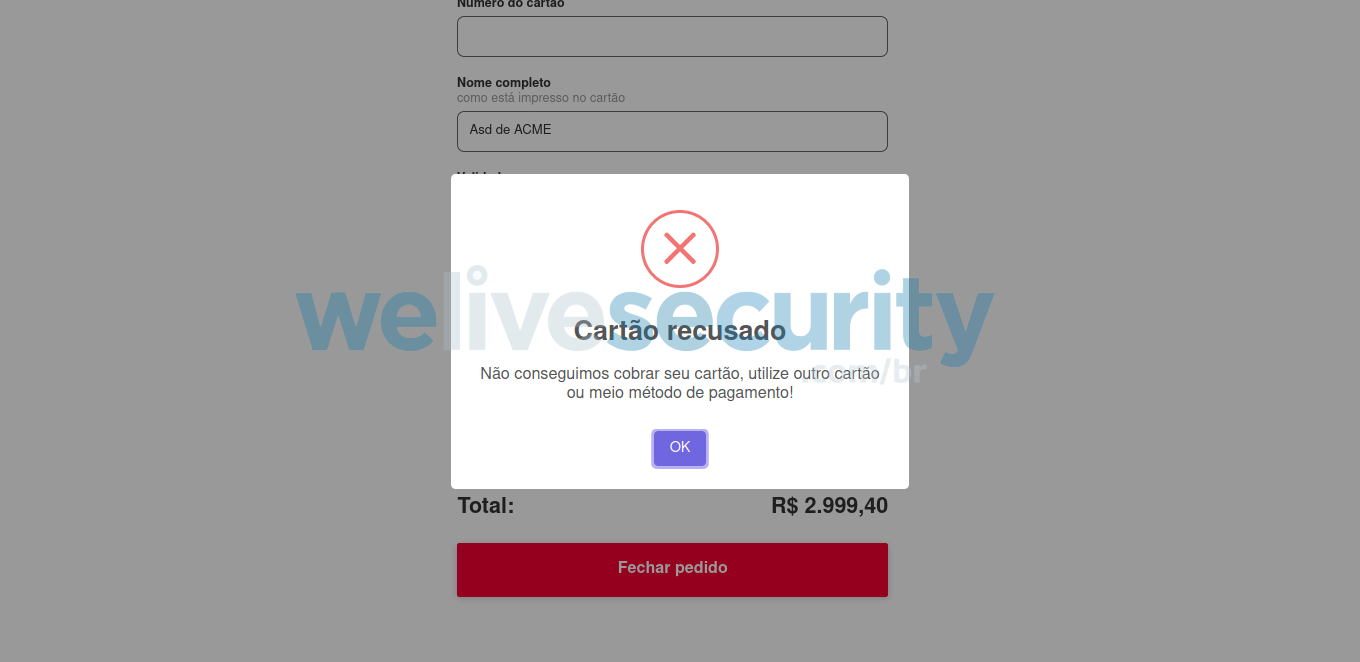

À primeira vista, a interface criada pelos cibercriminosos é muito similar ao site oficial do e-commerce, com exceção aos detalhes de botões de login e ‘todos departamentos’, que não condizem com o site real da Americanas. Ao prosseguir, simulando uma compra no site falso, as páginas para fechamento do pedido não mostram nenhum detalhe fora do usual, ou seja, a coleta é feita da maneira com que sites oficiais fazem.

Na seção de pagamentos, ao escolher ‘cartão de crédito’, o campo para preenchimento dos dados barra a inserção de números sequenciais e outras estruturas numéricas que não tenham as características de um número real de cartão de crédito. Sem qualquer tipo de validação, ao clicar em ‘fechar pedido’, uma mensagem de cartão recusado é exibida, solicitando à vítima que insira dados de outro cartão ou meio de pagamento para concluir o processo. “Desconfie de situações em que é pedido que inclua mais de uma vez os dados do cartão. Em grande parte das vezes, essa prática surge com o intuito de extrair o maior número possível de dados do seu cartão, já que o processo nunca é concluído”, aconselha o especialista.

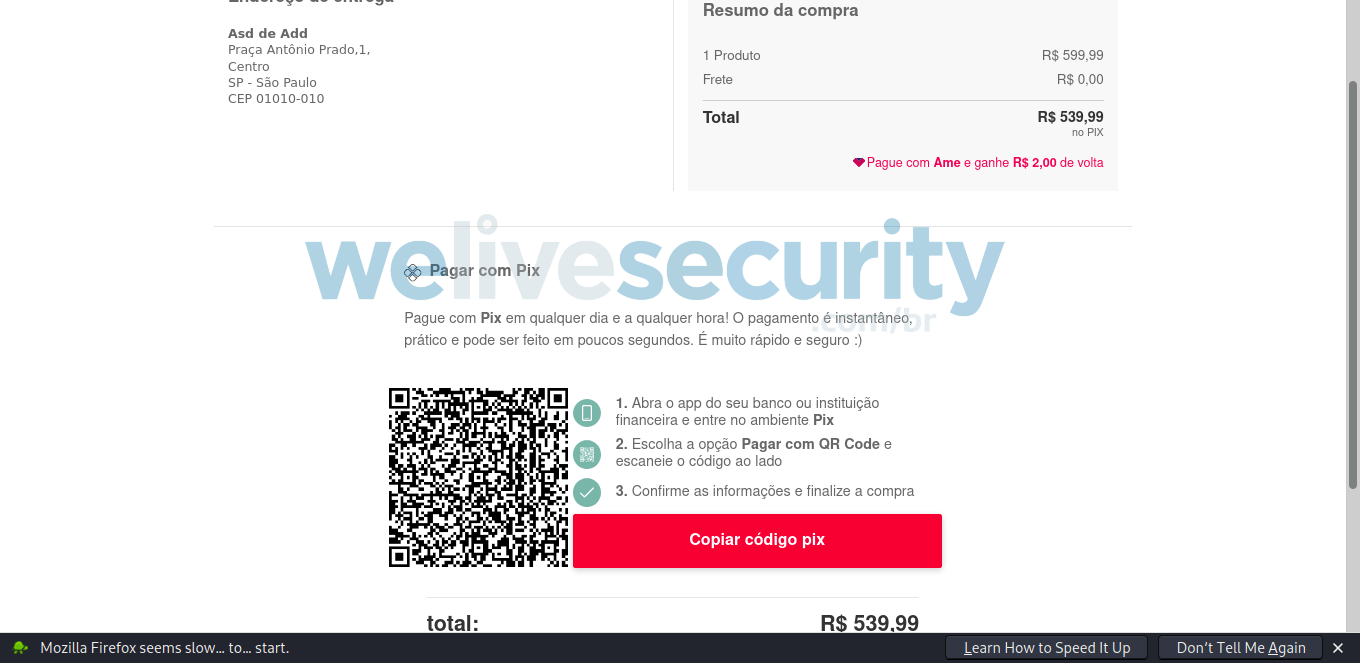

Em uma suposta escolha do método de pagamento via Pix, um QR code dinâmico no valor da compra é gerado. Ao simular o pagamento, o valor é destinado ao CNPJ de uma empresa denominada “Via Varejo Eletrônicos LTDA”, em alusão a um grupo de empresas reais, com intuito de dar mais veracidade à campanha. No entanto, a Americanas é parte da B2W, grupo concorrente à Via Varejo.

Como se proteger

- Observe o endereço de e-mail para o qual a mensagem foi enviada: em geral, as empresas não enviam e-mails sem identificação do destinatário da mensagem. Verifique a procedência e a veracidade de endereços de e-mail, números de telefone e outras ofertas ou contatos na web.

- Erros gramaticais e ortográficos: embora hoje existam muitos e-mails de phishing perfeitamente escritos, ainda é comum ver muitas campanhas com mensagens e erros um tanto descuidados. Portanto, considerando que os e-mails de phishing estão ficando cada vez mais cuidadosos, certifique-se de lê-los duas vezes, pois os erros podem ser mais difíceis de detectar.

- E-mail não solicitado: cuidado com mensagens que partiram de uma empresa com a qual nunca se comunicou anteriormente.

- Tomada de uma decisão urgente: pedido para clicar em um link e fazer o login para rever transações ou algo semelhante são exemplos frequentes. Desconfie de pedidos urgentes e que envolvam dinheiro e/ou informações confidenciais

- Endereço de e-mail do remetente: passe o mouse sobre o endereço de e-mail e veja qual é o endereço real do remetente e o domínio do qual ele foi enviado.

- E-mails com anexos: fatura atrasada ou notificação que desperte senso de urgência, solicitando cliques em links ou download de arquivos anexos.

- Não confie com quem interage online: pense duas vezes antes de confiar nas pessoas com quem interage online e que não conhece na vida real

Caso haja dúvidas se um e-mail é real ou um golpe, a dica da Eset é acessar o site do suposto remetente pelo navegador, acessar à conta e visualizar quaisquer mensagens ou notificações. Qualquer informação importante estará nas notificações de conta. Se necessário, entre em contato com a empresa de outro canal oficial e valide a solicitação.

Golpes no WhatsApp

A base de 2 bilhões de usuários mensais do WhatsApp — 165 milhões deles no Brasil — não torna o aplicativo de mensagens apenas popular, mas alvo de abordagens elaboradas de atores maliciosos, as quais envolvem práticas como sequestro de conta, criação de contas fraudulentas utilizando-se de nome e foto de um amigo ou familiar e criação de perfis falsos de lojas online, instituições do governo e empresas de venda direta de produtos.

Imagem: Katie Franklin/Unsplash

Sequestro da conta: a abordagem pode ocorrer de diversas formas em uma tentativa de sequestro, as mais comuns são via telefone ou WhatsApp. Em geral, os criminosos contam alguma história para convencer a vítima a fornecer um código que será recebido via SMS. Em posse desse código, conseguem registrar o WhatsApp da vítima em outro aparelho e aplicar golpes visando retorno financeiro rápido, abordando amigos e familiares pelo mensageiro.

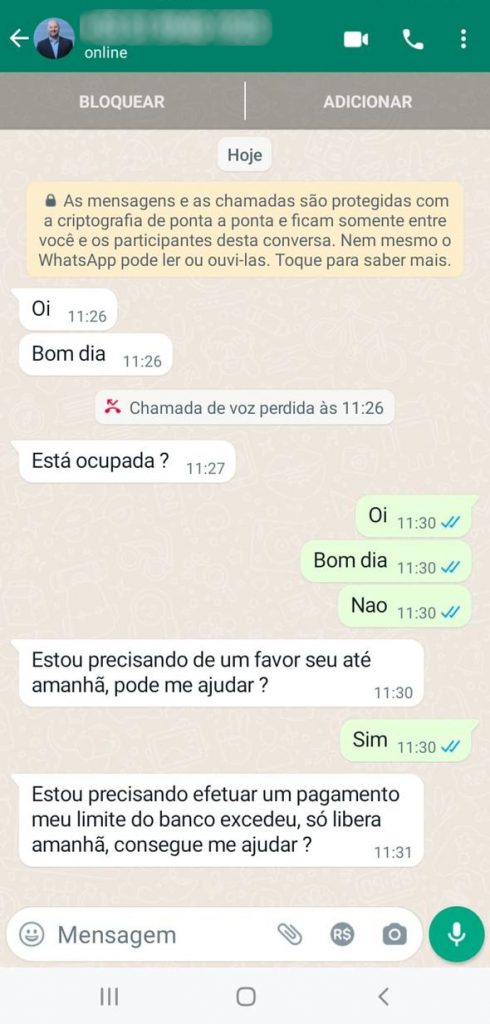

Pedido de dinheiro de um amigo/familiar para pagar algo ou alguém: o acesso a informações do perfil e lista de contatos da vítima inicial é o primeiro passo, em seguida criam uma conta no WhatsApp com a mesma foto de perfil da vítima e começam a dialogar com os contatos via chat para pedir dinheiro. Em geral, os criminosos informam que precisam transferir dinheiro para uma pessoa, mas que não podem já que estão com problema no banco, no limite de transferência diária ou que sofreram algum tipo de bloqueio na conta. Eles costumam pedir que a pessoa contatada transfira a quantia para um terceiro, informando que ela será ressarcida no dia seguinte.

Imagem: Eset

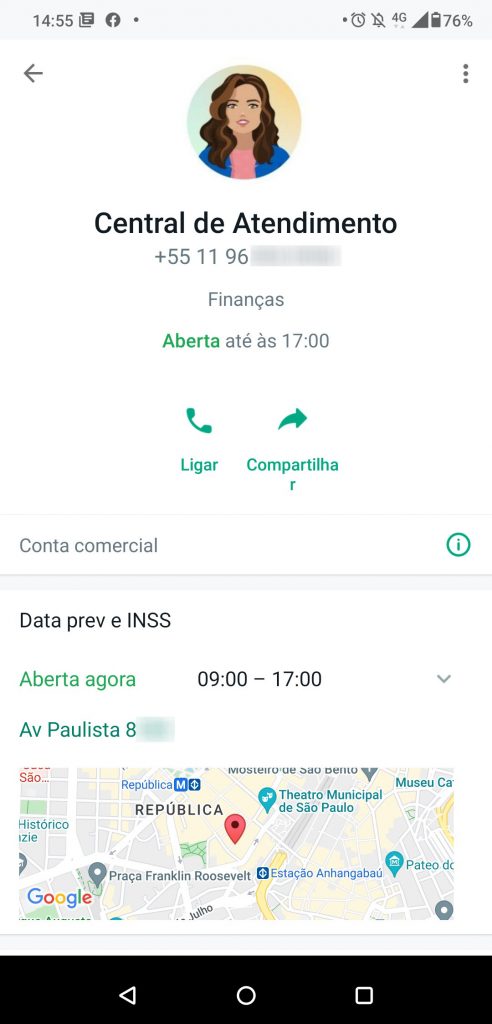

Falso atendimento pelo WhatsApp Business: muitos usuários costumam usar o mensageiro para contatar atendimento de empresas diretamente do aplicativo. Em resposta ao comportamento, criminosos apostam na criação de perfis falsos de grandes lojas online, órgãos do governo e empresas de venda direta de produtos. Esse tipo de abordagem costuma ter dois objetivos principais: obtenção de informações das vítimas, como golpes em nome do INSS; ou transferência de recursos financeiros via Pix, pagamento de boletos falsos ou transferências bancárias.

Imagem: Eset

Embora existam golpes que já beneficiem deste canal, Barbosa defende ser um meio totalmente válido para comunicação direta com empresas. Para identificar uma possível fraude, ele destaca dois principais pontos de atenção: o recebimento de contato de forma passiva e a solicitação de informações pessoais ou sensíveis. “Empresas sérias que se utilizam do Whats ou outros apps para comunicação com seus clientes possuem a informação de contato diretamente em seu site ou redes sociais. É interessante acessar os meios oficiais para obter o número/contato válido pertencente à empresa a qual se deseja contatar”, orienta o especialista.

Como se proteger

Informar-se sobre golpes: saber da existência de golpes é uma das formas mais eficientes de evitar ser vítima. Mesmo que não seja possível conhecer todos em circulação no momento, pesquisar sobre eles fará com que perceba similaridades nas técnicas utilizadas pelos criminosos e, consequentemente, auxiliará a evitar golpes futuros.

Validar informações com a fonte: se um amigo próximo, parente ou empresa entrar em contato solicitando um pagamento e transferência, desconfie. Se for um amigo, tente contatá-lo diretamente, por telefone ou chamada de vídeo, para se certificar de que se trata realmente do amigo ou familiar pedindo ajuda. Caso o contato afirme ser uma empresa, valide a informação por meio de opções de atendimento disponíveis e oficiais.

Muito cuidado com softwares e aplicativos baixados de fontes não oficiais: a prática expõe usuários e dispositivos a um grau de risco elevado e muitas vezes desnecessário. Embora nem sempre aplicativos e softwares de lojas oficiais sejam sempre confiáveis, o especialista orienta que uma das formas eficientes de validar um aplicativo, é verificar o responsável por desenvolvê-lo. “Esta informação costuma ficar disponível na mesma tela em que é possível baixar a aplicação e auxiliará a identificar se a empresa que o desenvolveu é a mesma que fez o aplicativo que deseja baixar”, explica Barbosa.

Ele adiciona que muitos golpes de WhatsApp direcionam as vítimas para uma página web com uma suposta promoção ou prêmio, com um questionário que geralmente tem três ou quatro perguntas. Ao fim dos questionário, é comum se deparar com solicitações de download de um software, que normalmente é malicioso ou que baixará um software malicioso; ou pedido de compartilhamento do golpe para alguns contatos como requisito para continuar a participar da suposta atividade sugerida pelo site.

“Além de nunca baixar nada de fontes desconhecidas, é importantíssimo não repassar informações a ninguém sem ter a certeza de que se trata de algo legítimo. Ao realizar este repasse, o golpe automaticamente terá mais credibilidade, pois foi repassado por alguém que a pessoa conhece, aumentando significativamente as chances de mais vítimas acessarem o link”, adverte o especialista.

Nunca forneça nenhum código de verificação: caso alguém solicite, não os forneça, já que nenhuma empresa pede códigos de verificação enviados por mensagem via WhatsApp. Caso a resposta negativa seja um empecilho, a dica sobre validar informações com a fonte também é válida neste caso, recorrendo assim a uma segunda verificação antes de repassar qualquer código.

Comentários