Conti anuncia fim de operações; membros migram para grupos menores

Tática dá ao sindicato Conti mobilidade e maior evasão sob aplicação da lei ao se dividir em células e migrar para grupos menores e autônomosBy - Liliane Nakagawa, 25 maio 2022 às 1:43

O Conti, um dos grupos mais ativos de ransomware do mundo, anunciou oficialmente o encerramento das operações, confirmado pelos líderes da equipe e pela retirada da infraestrutura interna do ar, segundo um tweet de Yelisey Boguslavskiy, da Advanced Intel.

De acordo com Boguslavskiy, os sites públicos de vazamento de dados ‘Conti News’ e de negociações ainda permanecem online, embora os painéis de administração no Tor usados pelos membros para negociações e divulgar informações no site de vazamentos já não estejam mais ativos. O site BleepingComputer adicionou que recebeu informações de que serviços internos, como servidores de disparo de bate-papo do Conti, estão sendo desativados.

Apesar do anúncio do Conti ser realizado em meio a uma guerra de informação contra a Costa Rica possa soar estranho, Boguslavskiy diz que o grupo conduziu este mesmo ataque público para criar uma fachada de operação de tempo real enquanto os membros migravam lentamente para outras operações menores de ransomware.

En este momento se realiza revisión en la seguridad perimetral sobre el Ransomware Conti, para verificar y prevenir posibles ataques a nivel de la CCSS.

— CCSSdeCostaRica (@CCSSdeCostaRica) April 19, 2022

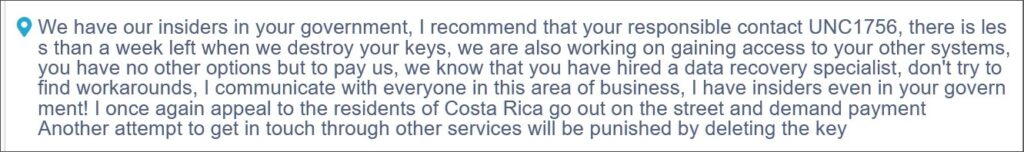

Mensagem do grupo ao governo da Costa Rica. Imagem: Reprodução/BleepingComputer

“Entretanto, a visibilidade adversária única da AdvIntel e as descobertas da inteligência levaram, o que de fato foi a conclusão oposta: O único objetivo que Conti queria atingir com este ataque final era usar a plataforma como uma ferramenta de publicidade, executando a sua própria morte e posterior renascimento da maneira mais plausível que poderia ter sido concebida”, explica um relatório da Advanced Intel.

“A agenda para conduzir o ataque à Costa Rica com o propósito de publicidade, em vez de resgate, foi declarada internamente pela liderança da Conti. As comunicações internas entre os membros do grupo sugeriram que o pagamento do resgate solicitado estava muito abaixo de US$ 1 milhão (apesar das reivindicações não verificadas de que o resgate era de US$ 10 milhões, seguidas pelas próprias reivindicações do Conti de que a soma era de US$ 20 milhões)”.

Conti decreta morte, mas operações continuam ativas

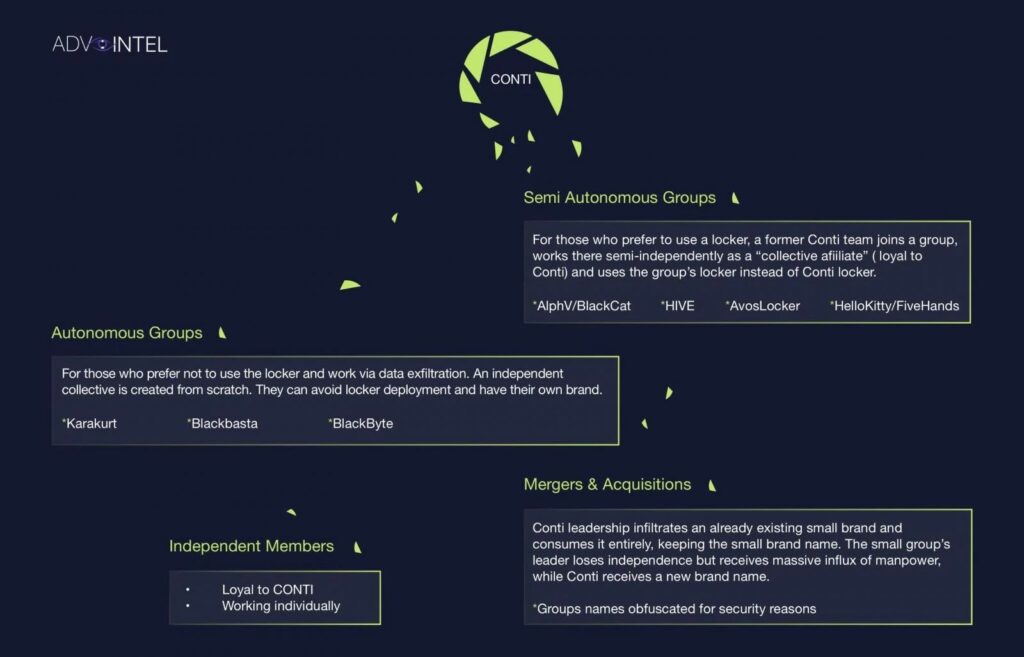

Em vez de recorrer ao rebranding com outros operadores de ransomware, a liderança do Conti fez parcerias com outros grupos menores para continuar conduzindo ataques, segundo Boguslavskiy.

A parceria rende aos grupos menores de ransom o ganho de negociadores experientes, negociadores e operadores pentesters do Conti, enquanto o sindicato Conti ganha mobilidade e maior evasão sob aplicação da lei ao se dividir em células, todas gerenciados por uma liderança central.

De acordo com o relatório da Advanced Intel, o Conti fez várias parcerias com operações de ransom bastante conhecidas, como HelloKitty, AvosLocker, Hive, BlackCat, BlackByte, entre outras.

Imagem: Advanced Intel

Entre os membros do grupo estão negociadores, analistas de informação, pentesters e desenvolvedores espalhados em operações. Embora esses membros usem outras técnicas de criptografia em operações ransomware e sites de negociação, eles são parte do sindicato Conti.

A Advanced Intel afirma que esses pequenos grupos semi-autônomos e autônomos criados de membros do Conti se concentram em exfiltração e não em criptografia de dados. O relatório inclui Karakurt, BlackByte, e o coletivo Bazarcall como exemplos.

Origem do Conti Team

De acordo com alguns pesquisadores, o grupo de ransomware Conti surgiu em 2020, quando assumiu o lugar do Ryuk. Ainda como Ryuk, o Conti foi distribuído em parcerias com outras infecções por malware como TrickBot e BazarLoader.

Durante dois anos, o grupo cresceu e se tornou a maior operação de ransomware no mundo, ganhando formas de sindicato ao assumir operações do TrickBot, BazarLoader e do Emotet.

O Conti realizou vários ataques durante esse tempo. Nesta lista figuram a cidade de Tulsa, Broward County Public Schools, e Advantech; além do Health Service Executive (HSE) e o Department of Health (DoH) da Irlanda, tornando inoperante os sistemas de TI do país por semanas, fatos que fizeram o grupo ganhar atenção da mídia.

Neste episódio, o Conti acabou liberando gratuitamente a chave para descriptografar os arquivos para o HSE da Irlanda.

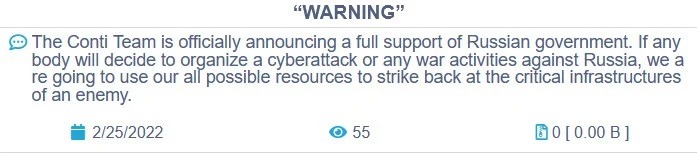

Com a invasão da Ucrânia, o grupo assumiu publicamente a defesa cibernética pela Rússia. O anúncio resultou em um vazamento de 170 mil conversas internas entre os membros do grupo, além do código-fonte do criptografador do ransomware por um pesquisador ucraniano.

Anúncio de posicionamento do grupo em relação à invasão da Ucrânia. Imagem: Reprodução/BleepingComputer

O governo estadunidense chegou a oferecer US$ 15 milhões como recompensa a quem entregasse informações sobre a identidade e localização de membros líderes do Conti.

The Conti ransomware group has targeted over a thousand organizations, extorting over $150 million in ransoms. Today @StateDept is offering rewards for information on Conti leadership and its affiliates. https://t.co/0RFkLKgK3U

— Matthew Miller (@StateDeptSpox) May 6, 2022

Comentários