LockBit, REvil ou Conti? Os 10 ransomwares mais rápidos em criptografar dados

Pesquisadores colocam malwares à prova e descobrem que variante mais rápida de um deles consegue criptografar 25 mil arquivos em apenas um minutoBy - Liliane Nakagawa, 27 março 2022 às 1:29

Os casos de ransomware têm sido manchetes desde 2011, ano em que houve um aumento drásticos nos ataques. Seis anos depois, o WannaCry entrava para a história, criada pela NSA e vazada pelo grupo Shadow Brokers, ele foi responsável por coagir cerca de 200 mil vítimas em 150 países ao redor do mundo a pagarem resgate em bitcoins durante o ataque. Apesar de parecer uma invenção do século 21, chantagear virtualmente os usuários desta forma data de 1989, quando foi usado um pioneiro primitivo do ransomware, de acordo com a Kaspersky.

Ransomware: tipo de malware que enumera os arquivos e diretórios em uma máquina comprometida, seleciona alvos válidos e, em seguida, criptografa os dados, tornando-os indisponíveis sem uma chave de decriptação correspondente. A ameaça é divida em dois tipos: ransomware de bloqueio (blockers) e ransomware de criptografia (criptors).

Após os primeiros casos concretos relatados em território russo, em 2005, o tipo de malware se espalhou pelo mundo. Desde então, grupos de ransomware aperfeiçoam constantemente seus vetores, criando e reaproveitando códigos e estratégias. A rapidez com que o ransomware criptografa os dados visados — documentos, imagens e vídeos — sem interferir nas funções básicas do dispositivo, por exemplo, é um dos fatores importantes envolvidos em um ataque bem-sucedido, embora não seja o único.

Ransomwares colocados à prova

Apesar do fator tempo não ser o principal, já que a maioria das tentativas de criptografia é concluída com sucesso, a velocidade com que o malware finaliza a ofensiva permite avaliar, por exemplo, a viabilidade de uma resposta oportuna aos ataques.

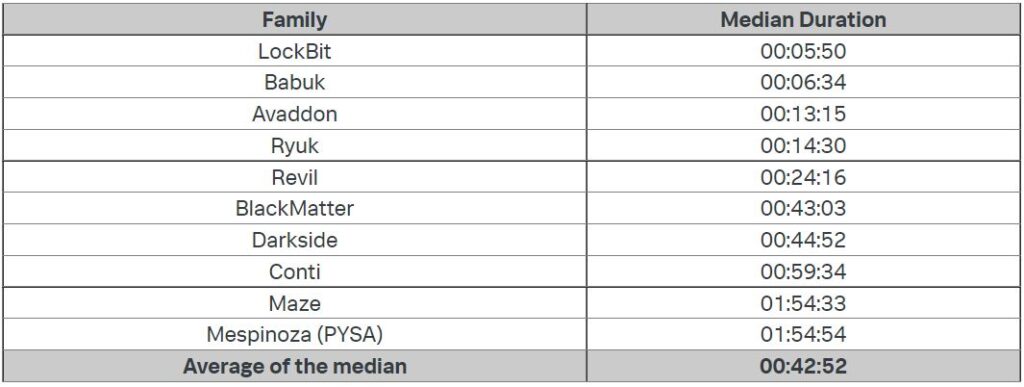

LockBit, Babuk, Avaddon, REvil, Conti, Dark Side e outras quatro famílias foram colocadas à prova de velocidade de encriptação em um estudo conduzido pelos pesquisadores em segurança da informação da Splunk. A escolha privilegiou os grupos de ransomware mais notáveis atualmente.

Cada uma das 10 amostras por família foram testadas em quatro perfis de host, totalizando 400 testes de criptografia (10 famílias x 10 amostras por família x 4 perfis). “Criamos quatro diferentes perfis de “vítimas” consistindo de sistemas operacionais Windows 10 e Windows Server 2019, cada um com duas especificações de desempenho diferentes comparadas com os ambientes do cliente”, explicou a Splunk em relatório.

Para medir a velocidade do processo, os pesquisadores coletaram 98.561 arquivos de teste (pdf, doc, xls, etc.) de um corpus de arquivos públicos, totalizando 53GB. Para isso, eles usaram o registro nativo do Windows, o monitor estatísticas Windows Perfmon, o Microsoft Sysmon, a ferramenta de monitoramento open-source Zeek, e o stoQ.

Os pesquisadores simularam também uma configuração de rede corporativa real, em que hardware do sistema host e as configurações do sistema operacional variavam, fugindo das condições perfeitas do laboratório. A partir daí, os analistas mediram todos os tempos de criptografia e derivaram a velocidade média do processo para cada variante.

25 mil arquivos por minuto

A média total dos valores para as 100 amostras diferentes das 10 linhagens de ransomware nas plataformas de teste foi de 42 minutos e 52 segundos. Entretanto, algumas amostras desviaram significativamente desse valor.

Imagem: Splunk

O tempo de resposta do LockBit chama a atenção ao ter obtido a média de apenas 5 minutos e 50 segundos. De acordo com os pesquisadores, a variante mais rápida do LockBit criptografou 25 mil arquivos por minuto. Não à toa, os atores por trás da ameaça há muito tempo se gabaram na página de promoção de afiliados pela rapidez em criptografar arquivos, liberando os próprios pontos de referência contra mais de 30 diferentes tipos de ransomware.

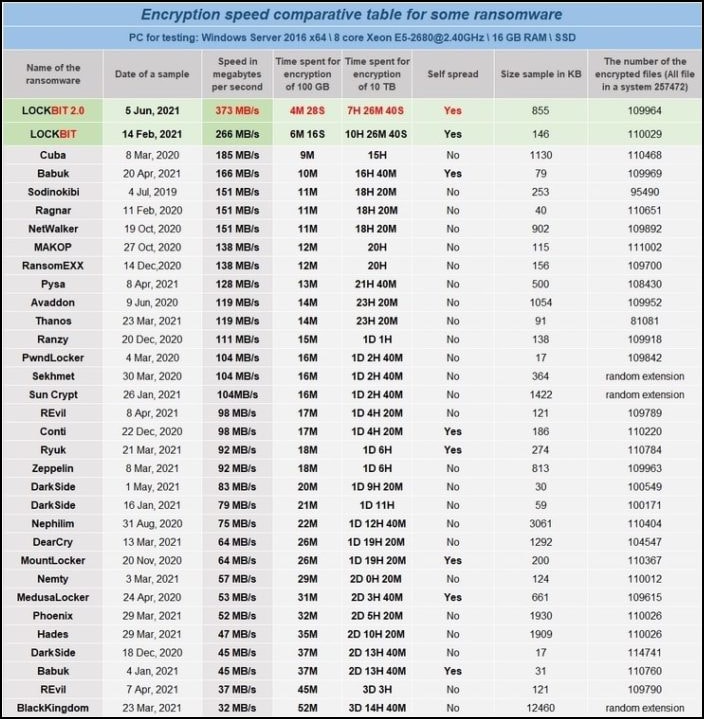

Imagem: Splunk

O Avaddon, um dos mais prolíficos grupos de ransomware de 2021 e que anunciou recentemente o fim das operações entregando as chaves de decriptação gratuitamente às vítimas, alcançou a média um pouco acima dos 13 minutos, enquanto a amostra do REvil criptografou os arquivos em cerca de 24 minutos. BlackMatter e Dark Side completaram o processo em 45 minutos.

Com taxas mais lentas, Conti precisou de quase uma hora para criptografar os 54 GB de dados do teste, enquanto Maze e PYSA gastaram quase duas para finalizar a tarefa.

Melhor defesa e uma necessária mudança de abordagem

Mais que a rapidez em criptografar os arquivos-alvo, a força da criptografia envolvida no ataque é o que vai determinar quão duradouras ou manejáveis serão as consequências do ataque.

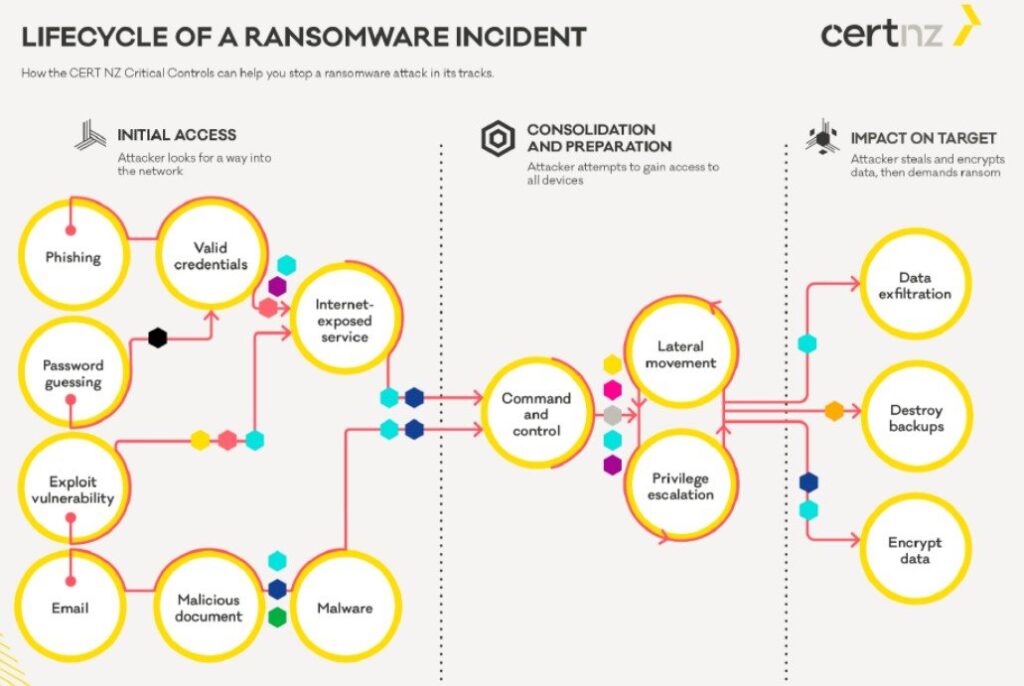

Embora o fator tempo seja importante como oportunidade para detectar ataques de ransomware, os períodos de reconhecimento, movimento lateral, roubo de credenciais, escalonamento de privilégios, filtragem de dados, desativação de cópias de sombra, e outros, são tão essenciais quanto.

Imagem: CertNZ

Em última análise, o foco nesta oportunidade particular para detecção e mitigação, visto que há pouco tempo para resposta quando o ransomware é finalmente implantado, é irrealista e errada, segundo os analistas.

Como observa a Splunk no relatório, a pesquisa demonstra a necessidade de uma mudança na abordagem de resposta aos incidentes para prevenções de ransomware.

A média geral de 43 minutos é uma pequena oportunidade para que analistas de rede tenham a chance de detectar a atividade do malware. Estudos anteriores mostram que o tempo médio para esta percepção do comprometimento é de três dias.

Ao visar os fins de semana — quando as equipes de TI trabalham em escala reduzida —, a maioria das tentativas de criptografia dos grupos de ransomware é concluída com sucesso. Desta forma, o tempo de criptografia dos arquivos não deve ser uma consideração significativa aos defensores.

Os pesquisadores sugerem que a melhor defesa está na detecção de atividades incomuns durante a fase de reconhecimento, antes mesmo de o ransomware ser implantado. Isso inclui a procura de atividades suspeitas na rede, atividades incomuns na conta e a detecção de ferramentas comumente usadas antes de um ataque, como Cobalt Strike, ADFind, Mimikatz, PsExec, Metasploit e Rclone.

Com informações de BleepingComputer e ZDNet

Comentários