Pegasus, Galileo e FinFisher: por que a indústria de vigilância global é legalizada?

Concorrido mercado de 'intercepção licenciada' movimenta milhões de dólares e cresce ano a ano; NSO Group não é a única e nem a primeira a disputar contratos com governos de todo mundoBy - Liliane Nakagawa, 8 dezembro 2021 às 22:17

Nos últimos dias, o caso do exílio voluntário de Thiago Tavares, presidente da SaferNet Brasil, por ameaças e por descobrir o spyware Pegasus em um dos seus dispositivos, fez a grande imprensa voltar os olhos para um assunto pouco discutido, mas que nem de longe é de pouca importância — a legalização da vigilância global por governos de todo o mundo.

Imagem: Philkz/Pixabay

De acordo Rafael Zanatta, diretor da Associação Data Privacy Brasil, “o teor da nota apresenta um fato inédito”. Antes, nenhum brasileiro tinha sido alvo da ferramenta de espionagem, cuja compra foi cobiçada pelo atual governo, mas a disputa abandonada no fim de maio pela própria NSO Group.

Apesar de ser o primeiro caso registrado no Brasil, o malware Pegasus não é novo por aqui. Em 2016, os cientistas da Universidade de Toronto, no Canadá, pioneiros no estudo sobre a utilização da ferramenta de rastreamento israelense por governos globais, descobriram vestígios de uso do software no Brasil, além de outros 45 países.

O que é o Projeto Pegasus? E por que tais ferramentas são legalizadas?

A palavra ‘terrorismo’ se tornou, após os acontecimentos de 11 setembro, o carro-chefe para justificar os mais diversos abusos e legalizar projetos como Pegasus, da empresa NSO Group. Provavelmente um dos spywares mais poderosos já desenvolvidos.

Em teoria, ele age arrancando qualquer dado do celular infectado e transmitindo ao atacante o conteúdo de SMS, e-mails, conversas no WhatsApp, fotos e vídeos, gravações do microfone, da câmera, de ligações, dados de geolocalização, informações gravadas no calendário e nomes da lista de contatos.

Basicamente, o spyware “alado” é capaz de transformar o celular em um dispositivo de rastreamento (sabendo onde está, onde esteve e quem conheceu), que pode ser ligado ou desligado, sem que o usuário perceba.

Para isso, ele utiliza SMS, WhatsApp, iMessage (no caso de iPhones) ou qualquer vulnerabilidade do aparelho como vetores de ataque.

Imagem: iFixit/Reprodução

Apesar de especialmente mirar aparelhos da Apple, o Pegasus não invade exclusivamente iPhones. Essa particularidade pode ser compreendida pela lógica de ‘monocultura’, isto é, por mais que sejam mais privados e ocasionalmente melhor projetados sob o ponto de vista da segurança em relação ao sistema operacional Android, quando encontrada uma maneira de infectar um, é possível que a mesma técnica consiga ‘contaminar’ todos eles.

Logo, essa fixação da NSO Group em alvejar iPhones pode ser explicada pelo combo: monocultura, noção abstrata da filosofia da caixa preta com a popularidade dos aparelhos entre a elite global.

Imagem: JLStock/Shutterstock

Nesse aspecto, a insistência em escrever códigos com linguagens de programação não seguras e a falta de esforço conjunto e vontade, inclusive financeira, das fabricantes, são realidades modernas que viabilizam vulnerabilidades, as quais mais tarde serão conhecidas e exploradas por essa indústria da insegurança.

Como exemplo, o ex-analista da NSA Edward Snowden cita um caso do Google. A empresa informou que 70% dos erros graves em seu navegador Chrome estão relacionados à segurança da memória. “Estes podem ser reduzidos com o uso de linguagens de programação mais seguras”, explica.

Imagem: Tumisu/Pixabay

Após a Apple processar a NSO semanas atrás, a companhia israelense alegou ter “instalado controles para coibir a espionagem contra alvos inocentes”. Tavares não foi o único alvo não terrorista; a lista abriga jornalistas, juízes, professores, políticos de oposição, ativistas, médicos, advogados e até padres.

Na Arábia Saudita, o Pegasus invadiu os telefones da ex-mulher de jornalista e dissidente Jamal Khashoggi, e de sua noiva. As informações coletadas foram usadas para preparar o seu assassinato em Istambul em outubro de 2018 e posterior encobrimento. O caso é um dos mais proeminentes das vítimas do spyware — devido ao sangue frio e à natureza terrível de seu assassinato.

Intercepção legalizada a serviço (apenas) do mercado

Por anos, o discurso é o mesmo e coloca chefes de governo e empresários em comum acordo – enfrentar os “cavaleiros do infoapocalipse”. E apesar da ameaça comprovada que esses spywares representam a qualquer cidadão, seja ou não do próprio governo, o argumento da NSO de que “a tecnologia que ajuda a deter o terrorismo” continua a dar a ela passe livre para desenvolver, comercializar e ser licenciada aos governos.

Hoje, segundo a empresa israelense, a lista de clientes para quem o Pegasus pode ser vendido foi reduzida a atuais 12 nações (mesmo após ter causado danos a civis e ser usada como ferramenta de “serviço criminal”).

Para Snowden, “os governos devem compreender que permitir — muito menos subsidiar — a existência do NSO Group e seus pares malévolos [não serve aos seus interesses], independentemente de onde o cliente, ou o cliente-estado, esteja situado ao longo do eixo autoritário”.

Imagem: Tecmasters

De fato, esta semana, fontes anônimas informaram que iPhones de funcionários “facilmente identificáveis” do Departamento de Estado dos EUA foram invadidos pelo spyware Pegasus nos últimos meses.

Antes do fato vir à tona, no início de novembro, a NSO Group foi adicionada à lista de entidades que representam ameaça à segurança nacional americana. A decisão dos EUA teve como base a determinação de que desenvolveram e forneceram a ferramenta para governos estrangeiros usarem contra jornalistas, ativistas, empresários, acadêmicos, funcionários de embaixadas, além de visarem maliciosamente autoridades governamentais.

“A América, China, Rússia, até mesmo Israel — estão interessadas em, digamos, o Azerbaijão atingir a paridade estratégica em inteligência — o grupo está, é claro, profundamente equivocado. Estes governos simplesmente falharam em compreender a ameaça, porque o hiato de capacidade não desapareceu — mesmo assim”, explica o ex-NSA.

‘O processo não substitui a proibição’

Na semana passada, a Apple anunciou que se comprometeria a notificar as vítimas do Pegasus e no mesmo dia, abriu um processo contra a NSO Group, acusando-a de auxiliar clientes a invadirem o iOS, sistema operacional da empresa.

“Na tecnologia como na saúde pública, para proteger qualquer pessoa, devemos proteger a todos. O primeiro passo nesta direção — pelo menos o primeiro passo digital — deve ser a proibição do comércio de software de intrusão.”, aconselha Snowden em artigo publicado em sua conta no Substack.

Para ele, após a proibição de comercialização, o passo seguinte deve ser o de responsabilidade. “Se as empresas não forem desinvestidas, os proprietários devem ser presos. O produto exclusivo desta indústria é intencional, danos previsíveis, e estas empresas são cúmplices. Além disso, quando se descobre que um negócio está envolvido em tais atividades sob a direção de um Estado, a responsabilidade deve ir além de mais códigos civis e penais para invocar uma resposta internacional coordenada”, explica o americano.

Ao concluir, Snowden ainda lança um alerta. “Se não fizermos nada para impedir a venda desta tecnologia, não serão apenas 50.000 alvos: vão ser 50 milhões deles, e vai acontecer muito mais rapidamente do que qualquer um de nós espera. Este será o futuro: um mundo de pessoas muito ocupadas brincando com seus telefones para até mesmo perceber que alguém as controla”, escreve.

Pegasus não é o primeiro e parece estar longe de ser o último?

- Galileo

Na história da espionagem, o Pegasus não está só na lista de ferramentas de hacking utilizadas por clientes-governo. Galileo, FinFisher, Geomatrix, Narus e Verint, por exemplo, foram usados por instituições estaduais e federais do México, segundo documentado pelo WikiLeaks e Citizen Lab, para espionar políticos de oposição, ativistas e jornalistas.

Apesar do spyware da NSO ter invadido o WhatsApp, o software malicioso Galileo da italiana Hacking Team — chamado também de Da Vinci e Remote Control System (RCS) — não ficou muito atrás na atuação em território indiano.

E-mails vazados pelo site de Julian Assange, os quais datam de 2011, mostraram que corretores do país da Ásia Meridional conversaram por pelo menos 4 anos com a empresa dirigida por David Vincenzetti. Eles representavam forças policiais de diferentes estados e o secretariado do gabinete do então governo UPA II até o governo de Narendra Modi, de acordo com informações do The Telegraph online.

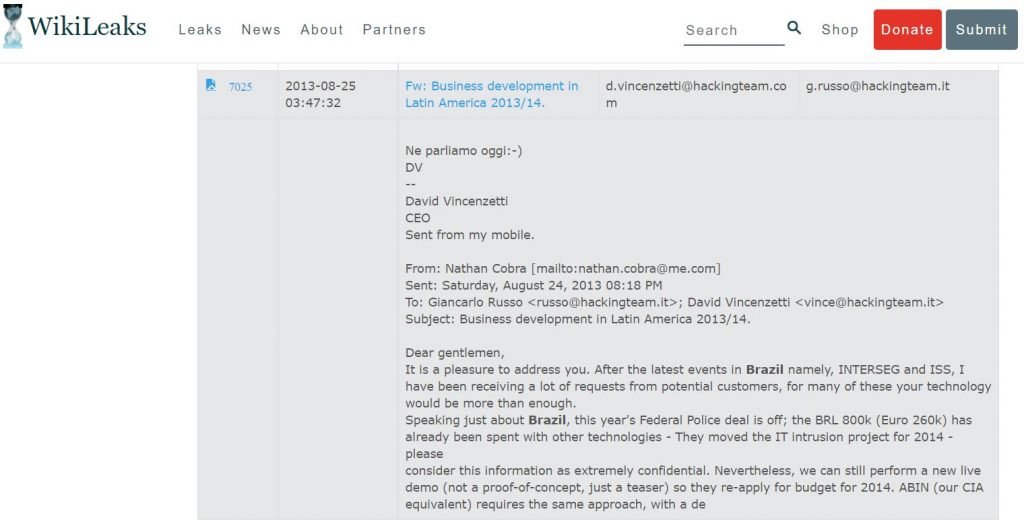

O Brasil também trocou e-mails com Vincenzetti, como mostra o vazamento de 1 milhão de e-mails em julho de 2015 pelo WikiLeaks.

Imagem: Hacking Team/Reprodução

Um deles é de Nathan Cobra, receptivo a negociar propostas com a Hacking Team, escreveu que “após os últimos eventos no Brasil, INTERSEG e ISS, tenho recebido muitos pedidos de clientes potenciais, para muitos destes sua tecnologia seria mais do que suficiente.

Imagem: WikiLeaks

Falando apenas sobre o Brasil, o acordo da Polícia Federal deste ano está cancelado; o BRL 800k (Euro 260k) já foi gasto com outras tecnologias — Eles moveram o projeto de intrusão de TI para 2014 — por favor considerar estas informações como extremamente confidenciais. Entretanto, ainda podemos fazer uma nova demonstração ao vivo (não uma prova de conceito, apenas um teaser) para que eles se candidatem novamente ao orçamento para 2014. A ABIN (nosso equivalente à CIA) requer a mesma abordagem, com um teste mais profundo Uma vez que a tecnologia tenha sido aprovada, eles solicitarão os fundos, o mesmo para todas as outras divisões de aplicação da lei ou de inteligência, incluindo o Centro de Guerra Eletrônica do Exército. Seria interessante iniciar estas reuniões de teste privado em breve para que seus preços e produtos estejam em suas mentes quando começarem a solicitar os fundos para 2014″, escreveu Cobra.

Na mensagem, ele também diz tratar de negócios para o México, Panamá e Colômbia, afirmando que “alguns estão prontos para começar a marcar reuniões, uma vez que tenhamos avançado com meus detalhes de emprego, treinamento e equipamento de demonstração. Ainda não entrei em contato com meus homens”.

No segundo trimestre de 2020, o CEO da companhia de tecnologia de vigilância posta um obituário da Hacking Team no LinkedIn. O fato aconteceu mais de um ano depois que a empresa italiana foi comprada e rebatizada como Memento Labs, de acordo com o site Motherboard. À época, a NSO Group já competia por uma fatia nesse mercado, enquanto a falecida Hacking Team lutava para decolar depois da saída de funcionários-chave, que retardaram o desenvolvendo de novos produtos voltados à espionagem.

- FinFisher

Em março de 2011, no auge da revolução egípcia, além da derrubada do então ditador Hosni Mubarak, ao invadirem o escritório do serviço de segurança do Egito, manifestantes pró-democracia descobriram documentos comprobatórios da contratação de um spyware. Conhecido como FinFisher e pertencente à empresa tecnológica de vigilância britânica Gamma International, o contrato descrevia o uso pelo período de cinco meses.

Assim como países democráticos ocidentais, regimes repressivos como do Egito também contrataram softwares maliciosos dessas empresas para espionar dissidentes, ativistas de direitos humanos e jornalistas.

Imagem: Phineas Fisher/Reprodução

Três anos mais tarde, no verão de 2014, um hacker nomeado Phineas Fisher invadiu os sistemas da FinFisher, expondo alguns dos dados internos e secretos da empresa. Após mostrar que mesmo hackers por encomenda podem ser pirateados, Fisher voltou e fez o mesmo com a concorrente Hacking Team.

Após os dois notáveis feitos, Phineas Fisher detalhou como invadiu as duas empresas em uma entrevista exclusiva para o Motherboard, além de delinear suas ideias para inspirar a nova geração de hacktivistas agressivos e tecnicamente habilidosos.

Phineas Fisher nunca foi pego e a identidade do hacker autoproclamado anarquista revolucionário permanece desconhecida até hoje.

Comentários