No Chrome, trojan bancário visa credenciais de brasileiros; malware é encontrado em mais de 800 sites

Chaes rouba credenciais, histórico e perfis de usuários salvos — incluindo informações de login bancário e detalhes da conta — em navegadores Google ChromeBy - Liliane Nakagawa, 27 janeiro 2022 às 16:30

O trojan bancário, que opera exclusivamente em território brasileiro, chamado Chaes tem registrado aumento de atividades no quarto trimestre de 2021, de acordo com a Avast. A empresa de cibersegurança também descobriu que o malware é distribuído por meio de muitos sites comprometidos, incluindo os altamente confiáveis. No total, foram mais de 800 sites WordPress identificados com a presença do Chaes, 700 deles contendo TLDs (top-level domain ou domínios de topo) brasileiros. O objetivo do malware consiste em roubar credenciais salvas no navegador Chrome e interceptar logins de sites bancários populares (e-banking) no Brasil.

O malware foi reportado pela primeira vez em novembro de 2020 pela Cybsereason. Segundo informações da Avast, todos os sites comprometidos são de sistema WordPress, o que leva os pesquisadores a especularem que o vetor de ataque pode se tratar de uma exploração de vulnerabilidade no CMS. Para roubar as informações do navegador do Google, ele usa estruturas de script como JavaScript, Python e NodeJS, binários escritos em Delphi e extensões maliciosas do Google Chrome.

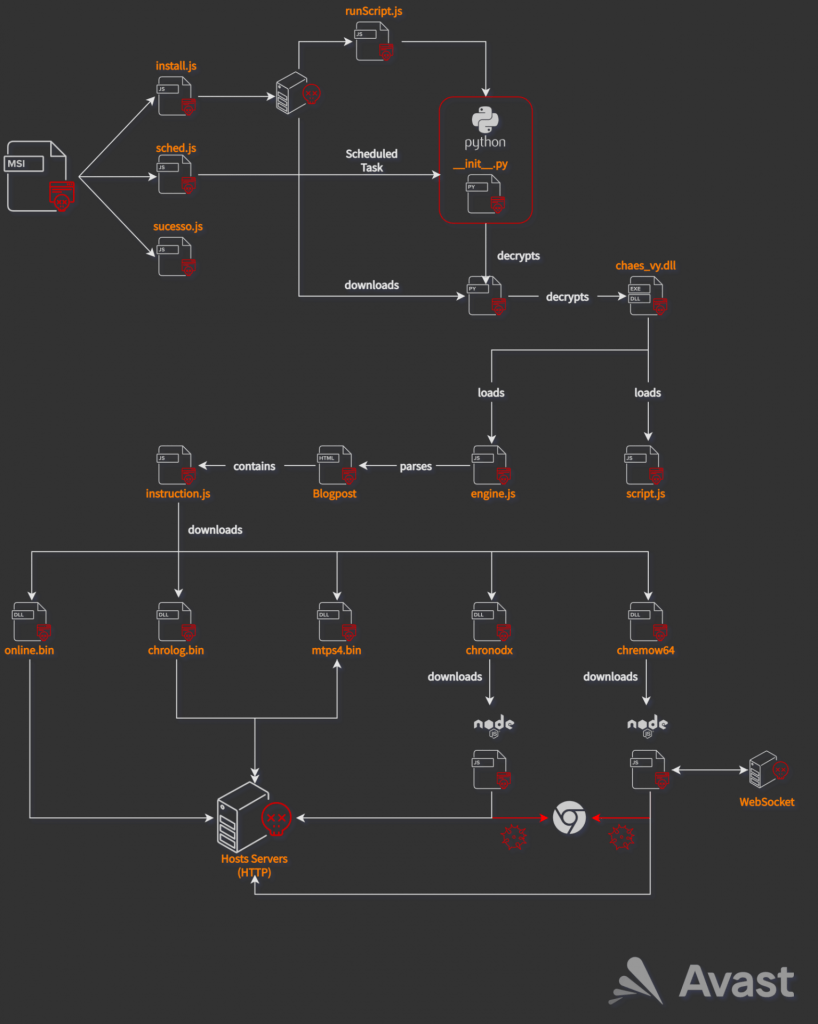

Cadeia de ataque

O ataque é iniciado quando uma vítima visita um dos sites comprometidos com o Chaes. Neles, um pop-up solicita a instalação de uma aplicação falsa em Java Runtime.

Uma vez iniciada a instalação, o sistema do usuário fica comprometido. A partir daí, todas as credenciais web, histórico, perfis de usuários armazenados no Chrome serão enviados aos atacantes. Em alguns minutos, os usuários também devem notar que o Google Chrome vai fechar e reinicializar de forma automática.

Isso significa que futuras interações com os sites bancários brasileiros, como loja on-line que recebem pagamento na plataforma, serão interceptados e monitorados. Entre eles mercadobitcoin.com.br, mercadopago.com.[ar|br], mercadolivre.com.br

lojaintegrada.com.br.

Imagem: Avast

O instalador MSI deve carregar três arquivos JavaScript maliciosos — install.js, sched.js, sucesso.js —, eles são responsáveis por preparar o ambiente Python para a etapa seguinte do carregador.

O script sched.js é responsável por adicionar persistência criando uma tarefa agendada e um link Iniciar; enquanto o sucesso.js informa o status ao C2 (Command and Control servers).

Enquanto isso, o script install.js executa as seguintes tarefas:

- Verifica a conexão com a internet (usando google.com);

- Cria uma pasta %APPDATA%\\\\extensions;

- Baixa arquivos protegidos por senha como python32.rar/python64.rar e unrar.exe para essa pasta de extensões;

- Escreve o caminho da pasta de extensões recém-criada para HKEY_CURRENT_USER

- Executa alguns perfis básicos do sistema;

- Executa comando unrar.exe com a senha especificada como argumento para desembalar python32.rar/python64.rar;

- Conecta-se ao C2 e baixa scripts de 32 bits e 64_bits_init.py junto com duas cargas criptografadas. Cada carga útil tem um nome pseudoaleatória.

Imagem: Avast

Para finalizar, o carregador Python se desdobra na memória envolvendo o carregamento de múltiplos scripts, códigos shell e DLLs Delphi até que tudo esteja organizado para executar a carga útil final dentro de um processo Python. O instructions.js é responsável por busca e instalar as extensões do Chrome no sistema da vítima.

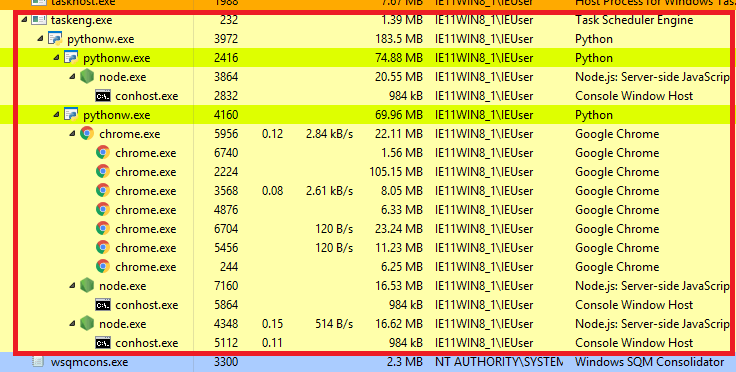

Extensões do Chrome

De acordo com a Avast, cinco extensões maliciosas do navegador Chrome foram detectadas e instaladas nos dispositivos das vítimas.

Imagem: Avast

Online — Impressões digitais da vítima e escreve uma chave de registro;

Mtps4 — Conecta-se ao C2 e espera pela entrada de PascalScripts. Também é capaz de fazer uma captura de tela e exibi-la em tela cheia para esconder tarefas maliciosas executadas em segundo plano;

Chrolog — Rouba senhas do Google Chrome ao exfiltrar o banco de dados para o C2 através de HTTP;

Chronodx — Um carregador e um trojan bancário JS que roda silenciosamente em segundo plano e espera a vítima abrir a aplicação Chrome. Caso o navegador seja aberto, ele o fechará imediatamente e reabrirá sua própria instância do Chrome, o que torna possível a coleta de informações bancárias;

Chremows — Visa credenciais do site Mercado Livre (mercadolivre.com.br).

No momento, a campanha Chaes ainda está em andamento, os sites que foram comprometidos devem permanecer em risco, mesmo que sejam ‘limpos’.

A Avast alertou que alguns dos sites comprometidos abusados por terem abandonado as cargas úteis são muito populares no Brasil, portanto, o número de sistemas infectados é provavelmente grande.

Via BleepingComputer

Comentários