Dark Herring: 105 milhões de usuários Android são vítimas de malware de assinatura

A maioria dos aplicativos eram de categoria mais ampla e mais popular de entretenimento; ferramentas de fotografia, jogos casuais, utilitários e aplicativos de produtividade também eram predominantesBy - Liliane Nakagawa, 27 janeiro 2022 às 14:03

A operação Dark Herring, um esquema de assinatura de serviços premium para Android, utilizou 470 aplicativos da loja oficial do Google e afetou 105 milhões de usuários em todo mundo, causando centenas de milhões de perdas totais.

A primeira assinatura desse esquema é datada de março de 2020, a partir daí, serviços premium de aplicativos fraudulentos foram assinados em aparelhos Android de mais de 100 milhões de usuários em 70 países.

De acordo com a Zimperium zLabs, um parceiro do Google e membro da Aliança de Defesa do Google App, que descobriu o esquema, os serviços cobravam US$ 15 por mês via Direct Carrier Billing (DCB), é um método pagamento móvel que permite aos usuários comprarem conteúdo digital na Play Store, debitando-o em seu saldo pré-pago ou conta pós-paga.

O montante das assinaturas pagas pelos usuários foi sacado pelas operadoras Dark Herring muito antes dos usuários desconfiarem das cobranças fraudulentas, às vezes, apenas vários meses depois da infecção.

Como funciona o malware

O sucesso da operação dependia das capacidades de anti-detecção de antivírus, propagação maciça de um grande número de aplicações, ofuscação de código e uso de proxies como URLs de primeira fase. De acordo com os pesquisadores, vê-los combinados em uma única peça de software é raro para fraudes envolvendo Android.

Além da característica rara, eles também que a infraestrutura sofisticada também recebeu comunicações de todos os usuários das 470 aplicações, entretanto, foram tratadas separadamente com base em um identificador único.

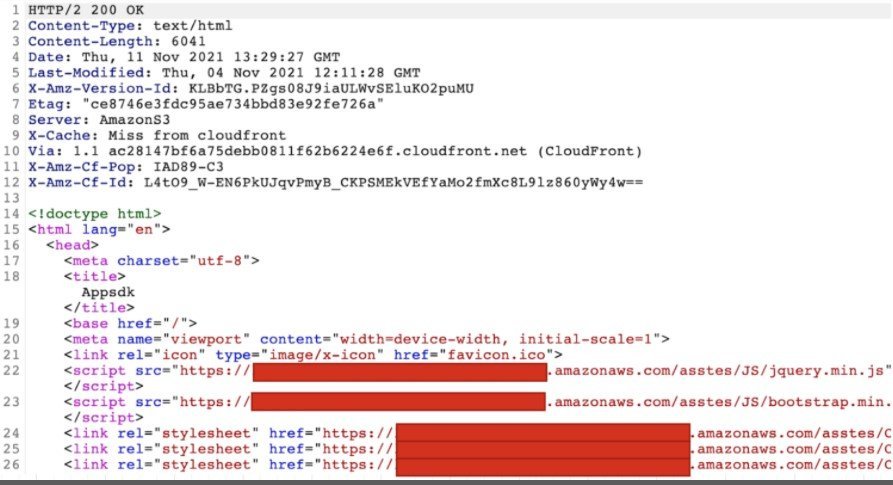

Apesar do app não conter nenhum código malicioso, ele apresenta uma string codificada o qual aponta para um primeiro estágio da URL hospedada no Cloudfront da Amazon.

A resposta do servidor contém links para arquivos JavaScript adicionais hospedados em instâncias AWS, os quais serão baixados para o dispositivo infectado. Tais scripts preparam o app para adquirir a configuração relacionada à vítima — geram identificadores únicos, buscam idiomas e detalhes do país, além de determinarem qual plataforma DCB é aplicável.

Resposta do primeiro estágio da URL. Imagem: Zimperium zLabs

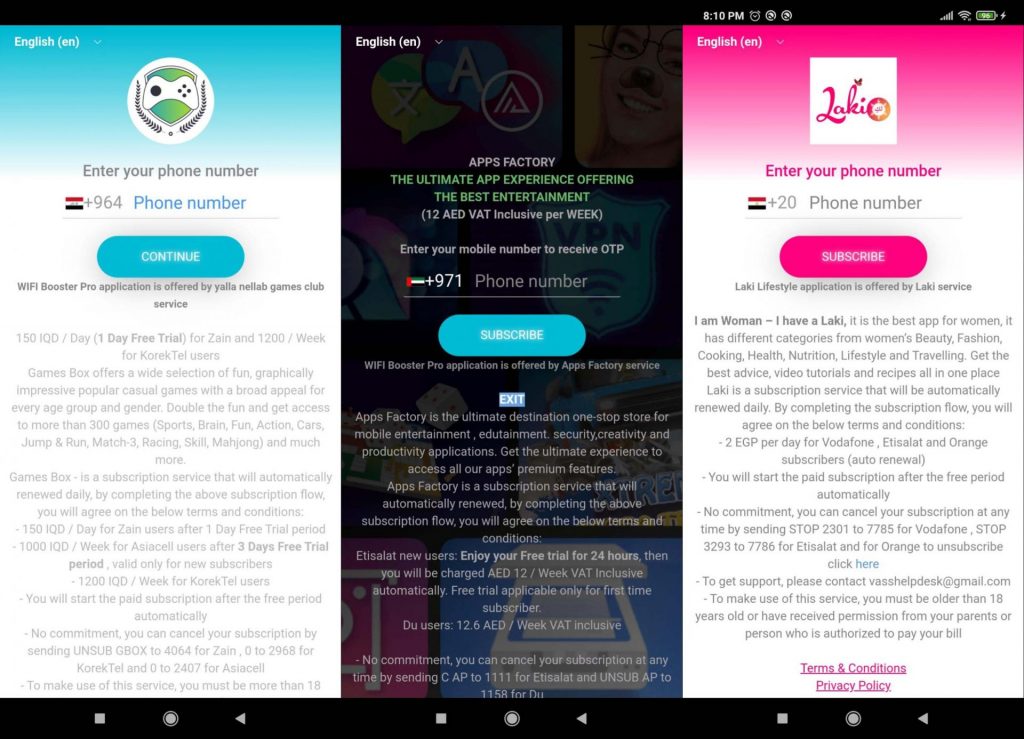

Por fim, o app serve uma página WebView personalizada que solicita à vítima o seu número de telefone, que supostamente recebe um código OTP temporário (senha temporária) para ativar a conta no app.

Imagem: Zimperium zLabs

Aplicativos e alvos

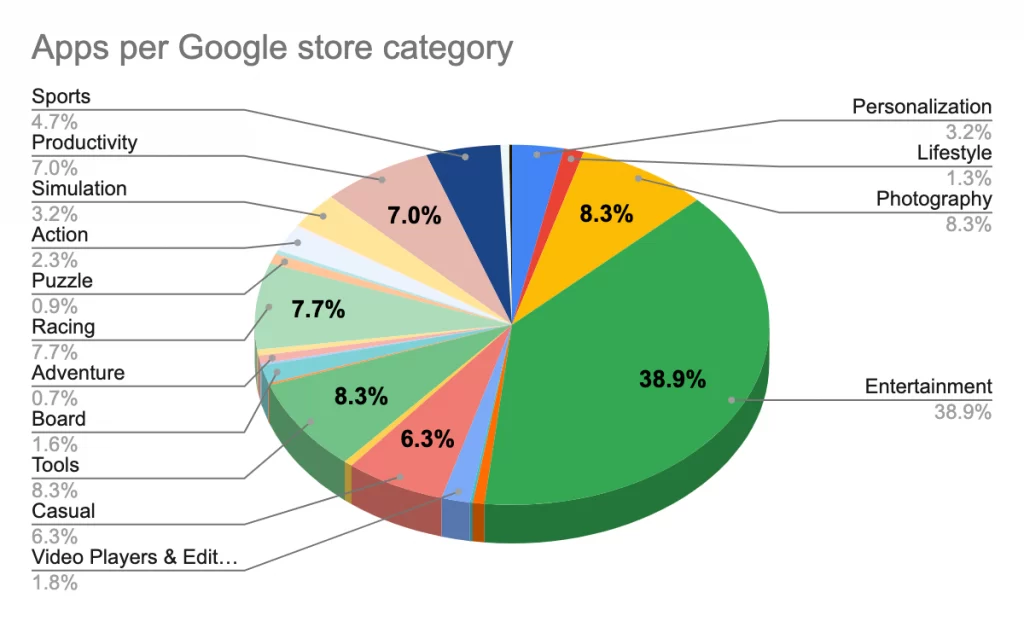

Com centenas de aplicativos para distribuir o malware, a demografia alvo era bastante diversificada. A maioria deles se encaixa na categoria mais ampla e popular de entretenimento, outros apps predominantes como ferramentas de fotografia, jogos casuais, utilitários e aplicativos de produtividade também foram encontrados na operação.

Imagem: Zimperium zLabs

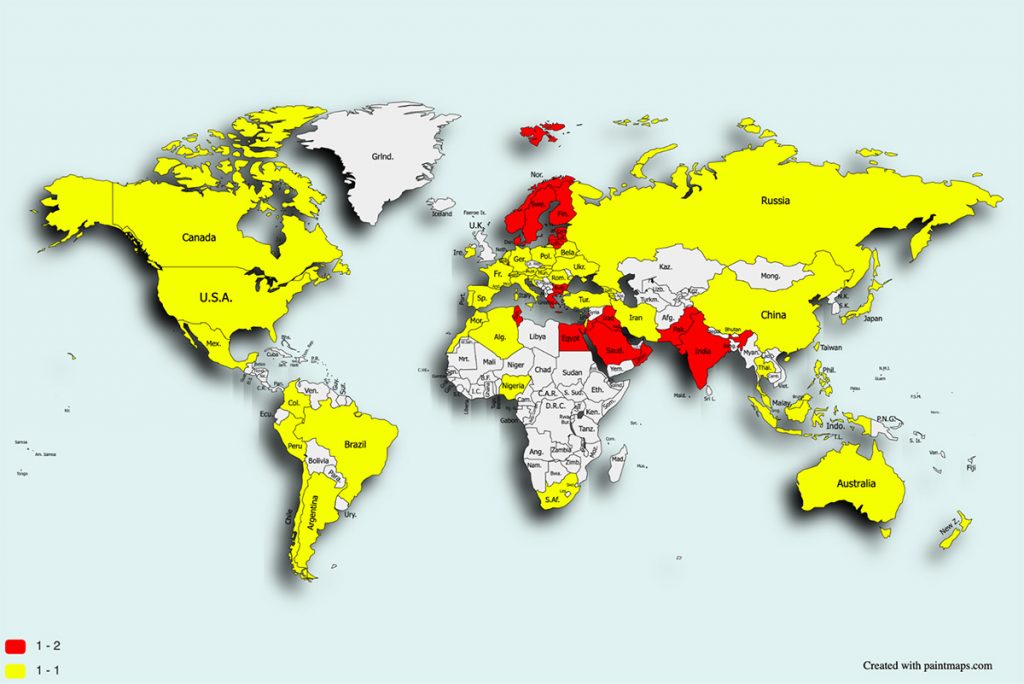

Países como Índia, Paquistão, Arábia Saudita, Egito, Grécia, Finlândia, Suécia, Noruega, Bulgária, Iraque e Tunísia foram classificados com o de maior risco, sendo que alguns deles possuem leis de proteção ao consumidor da DCB, um dos fatores chave nas consequências da Dark Herring, pois alguns países foram mais visados nesse sentido do que outros.

Imagem: Zimperium zLabs

Entretanto, mesmo em países que as regras de proteção da DCB sejam aplicáveis, isso não garante a reversão das transações realizadas, já que pode ser impossível se as vítimas atrasarem a denúncia por fraude.

Entre os aplicativos mais populares da operação estão:

- Smashex

- Upgradem

- Stream HD

- Vidly Vibe

- Cast It

- My Translator Pro

- New Mobile Games

- StreamCast Pro

- Ultra Stream

- Photograph Labs Pro

- VideoProj Lab

- Drive Simulator

- Speedy Cars – Final Lap

- Football Legends

- Football HERO 2021

- Grand Mafia Auto

- Offroad Jeep Simulator

- Smashex Pro

- Racing City

- Connectool

- City Bus Simulator 2

A lista com as 470 aplicações maliciosas do Android pode ser encontrada na página da Zimperium no GitHub.

Via BleepingComputer

Comentários