Ataque de som inaudível pode controlar aparelhos inteligentes

Trojan visa assistentes virtuais de voz modernos encontrados em smartphones, televisores, auto-falantes e dispositivos IoTsBy - Liliane Nakagawa, 29 março 2023 às 17:56

Uma equipe de pesquisadores da Universidade do Texas em San Antonio (UTSA) e da Universidade do Colorado (UCCS) demonstrou em uma série de vídeos publicados online um novo ataque que visa dispositivos inteligentes equipados com assistentes de voz, como smartphones, alto-falantes inteligentes, smart TVs e outros dispositivos IoT.

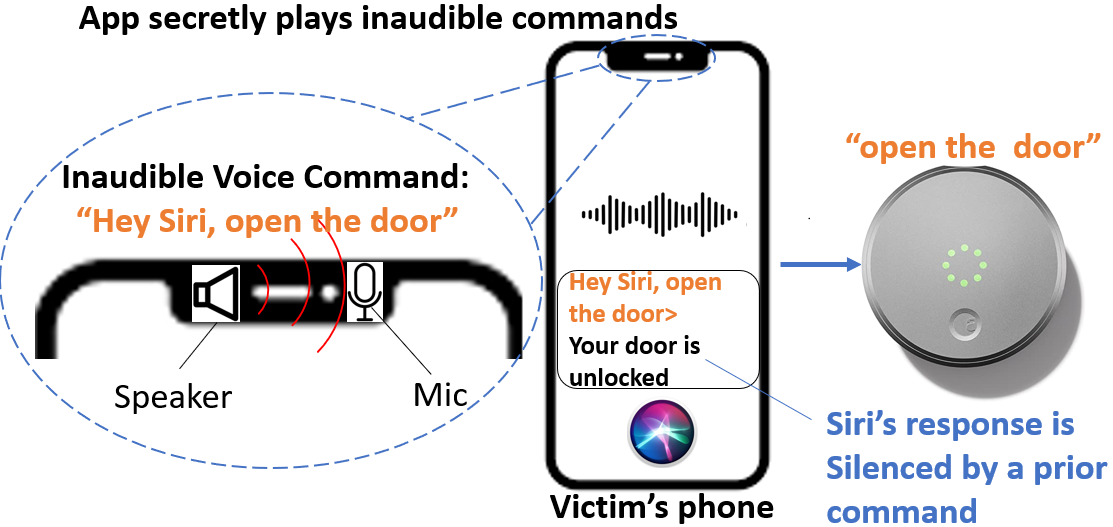

O ataque chamado de “Near-Ultrasound Inaudible Trojan” (NUIT) visa assistentes como Siri, da Apple; Cortana, da Microsoft; o Assistente do Google; e a Alexa, da Amazon e é capaz de enviar comandos maliciosos para os dispositivos equipados com tais assistentes de voz, controlando-os.

Imagem: University of Texas at San Antonio (UTSA)/University of Colorado at Colorado Springs (UCCS)

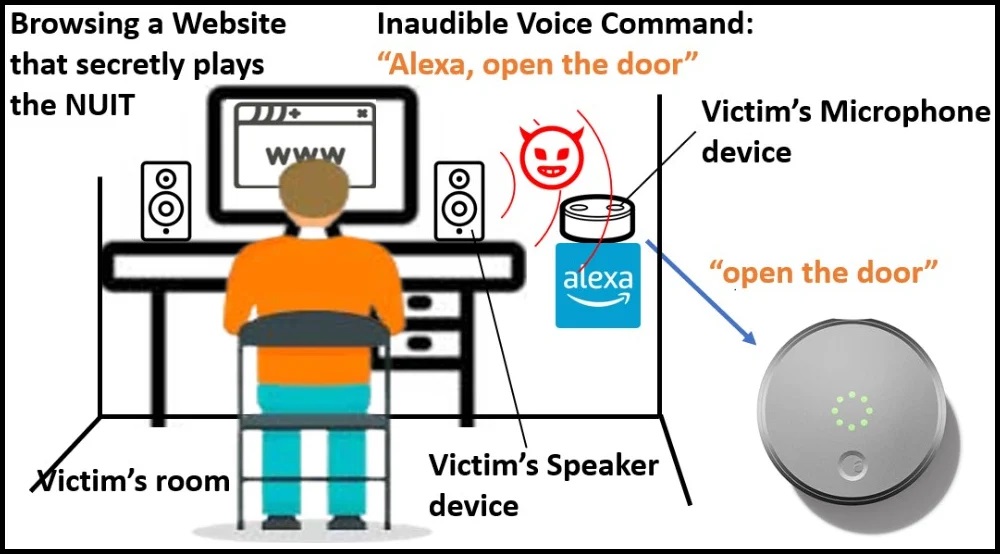

Imagem: Imagem: University of Texas at San Antonio (UTSA)/University of Colorado at Colorado Springs (UCCS)

De acordo com a equipe de três pesquisadores — o professor Guenevere Chen da Universidade do Texas em San Antonio (UTSA), seu aluno de doutorado Qi Xia, e o professor Shouhuai Xu da Universidade do Colorado (UCCS) —, a maioria dos dispositivos são tão sensíveis que podem captar comandos de voz, mesmo que os sons não estejam na mesma frequência da voz humana.

Nos vídeos, eles mostram o ataque a uma variedade de dispositivos como smartphones iOS e Android, além de caixas acústicas Google Home, Amazon Echo, como também à Cortana, no Windows. Embora funcione de modo amplo, as especificidades variam de acordo com o aparelho.

Imperceptíveis à audição humana

O NUIT pode ser um ataque eficaz já que esses dispositivos inteligentes podem responder às ondas quase ultrassônicas, imperceptíveis à audição humana, contribuindo com a baixa exposição, além de contar com a tecnologia convencional oferecida por alto-falantes.

Esse tipo de ataque poderia ser facilmente incorporado a sites de streaming, como YouTube, enganando os alvos facilmente em um caso relativamente simples de engenharia social.

De acordo com os pesquisadores, há duas formas de conduzi-los:

- NUIT-1: quando o dispositivo é unicamente a fonte e o alvo do ataque. Por exemplo, tocar um arquivo de áudio que faz o smartphone executar uma ação, como abrir o portão da garagem ou enviar uma mensagem de texto.

- NUIT-2: quando lançado por um dispositivo com alto-falante para outro com microfone.

“Se você tocar YouTube em sua TV inteligente, essa TV inteligente tem um alto-falante, certo? O som dos comandos maliciosos do NUIT se tornará inaudível, e pode atacar seu celular também e se comunicar com seus dispositivos Google Assistant ou Alexa”, explicou G. Chen. “Isso pode até acontecer durante as reuniões no Zoom. Se alguém se descuidar, pode incorporar o sinal de ataque para invadir seu telefone que é colocado ao lado de seu computador durante a reunião”.

Além das possibilidades de ataque demonstrados pelos pesquisadores, que envolvem desde comandos para abrir portas e desativar alarmes domésticos, os assistentes inteligentes também poderiam acessar sites e o smartphone ser explorado por um malware à procura de vulnerabilidade no navegador. Os ataques são rápidos, com os comandos de maliciosos durando apenas 0,77 segundos.

Defesa

Dos 17 dispositivos que executam assistentes mais populares testados, apenas a Siri da Apple demonstrou alguma dificuldade, já que requer emulação ou coleta da voz do alvo para aceitar comandos. Outros aceitaram comandos até mesmo de voz gerada por robôs.

Neste caso, é recomendável autenticar o dispositivo com impressão digital vocal como método adicional de segurança. Além disso, Chen aconselha que os usuários de tais aparelhos monitorem com atenção as ativações de microfone — indicadores na tela do próprio dispositivo acusam o uso.

O uso de fones de ouvido em vez do alto-falante para ouvir ou transmitir som também protege efetivamente contra ataques NUIT ou similares.

Os pesquisadores farão uma apresentação, com detalhes do ataque NUIT, na 32º USENIX Security Symposium programada para ocorrer entre 9 e 11 de agosto de 2023, no Anaheim Marriott em Anaheim, CA, EUA.

DolphinAttack

Ataques usando uma variedade de frequências audíveis e não-audíveis têm algum histórico. Em 2005, um grupo de pesquisadores da Universidade da Califórnia, Berkeley, descobriu era possível recuperar quase todos os caracteres ingleses digitados durante uma gravação de som de 10 minutos, e que 80% das senhas de 10 caracteres poderiam ser recuperados dentro dos primeiros 75 palpites. Em 2019, pesquisadores da Southern Methodist University utilizaram microfones smartphone para gravar áudio de um usuário digitando em uma sala barulhenta, recuperando 42% dos toques digitados.

As últimas pesquisas parecem resgatar as mesmas técnicas de um trabalho de 2017 de pesquisadores da Universidade Zhejiang, que usaram sinais ultra-sônicos para atacar alto-falantes e dispositivos inteligentes ativados por voz. O ataque DolphinAttack, os pesquisadores modularam os comandos de voz em um sinal portador ultrassônico, tornando-os inaudíveis. Ao contrário do atual, porém, esse ataque usou um sistema por medida para gerar os sons em vez de usar dispositivos conectados com alto-falantes para emitir comandos.

Com informações BleepingComputer e Dark Reading

Comentários