Anúncios do Google distribuem malware

Posicionamento entre os primeiros resultados de pesquisa do Google permite maior visibilidade dos endereços maliciosos que contêm os instaladores trojanizadosBy - Liliane Nakagawa, 27 março 2023 às 17:28

Uma nova campanha de malware que se apropria do serviço de anúncios do Google foi descoberta recentemente pela equipe de pesquisa de cibersegurança Eset.

Ao comprar anúncios, os atores maliciosos têm como objetivo posicionar sites com instaladores trojanizados entre os primeiros resultados de pesquisa da busca do Google.

De acordo com os pesquisadores, os invasores desconhecidos criaram sites falsos com aparência idêntica ao Firefox, WhatsApp e Telegram. Nesses sites, as vítimas têm acesso ao software legítimo, porém, com implantação de malware FatalRAT, um Trojan de Acesso Remoto (RAT), que dá ao invasor o controle do computador comprometido.

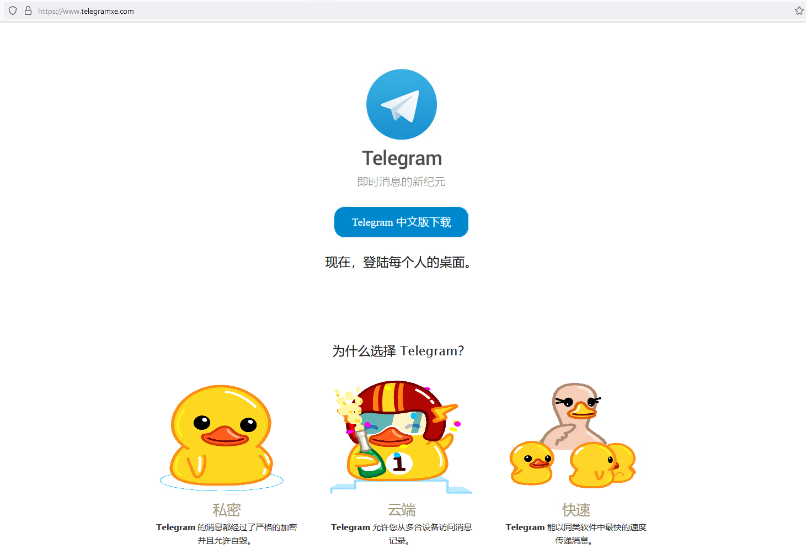

Dados da investigação da Eset também apontam que os endereços web e instaladores baixados por meio da seção ‘patrocinada’ dos resultados do Google são encontrados principalmente em chinês e, em alguns casos, oferecem versões de software falsas que não estão disponíveis naquele país, como o Telegram.

Entre as principais vítimas, os dados mostram que as vítimas eram majoritariamente do Sudeste e Leste Asiático, sugerindo que os anúncios foram direcionados para essas regiões, embora nenhum dos malwares ou infraestrutura de rede usados nesta campanha tenha sido associada a atividades de qualquer grupo.

Tais ataques foram observados entre o fim de 2022 e início deste ano, entretanto, com base na telemetria da Eset, versões mais antigas de instaladores foram usadas, pelo menos, desde maio passado.

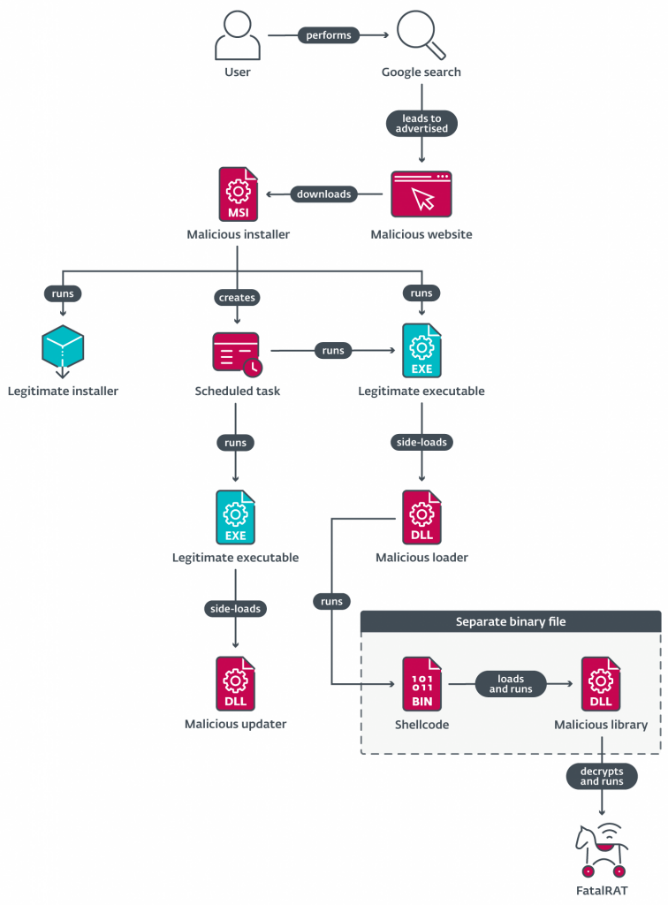

Em agosto de 2021, pesquisadores da AT&T (@attcyber) descreveram um esquema geral da campanha, o qual mostra uma cadeia multicomponente que, eventualmente instala o malware FatalRAT.

Imagem: Eset

Os invasores registraram vários nomes de domínio apontando para um mesmo endereço IP, servidor em hospeda vários sites que baixam programas com trojans. Tais endereços web podem funcionar como cópias idênticas de legítimos, oferecendo instaladores com o malware ou versões em chinês de softwares não disponíveis na China, como o Telegram.

Imagem: Eset

Além do aplicativo de Pavel Durov, a Eset notou ainda sites e instaladores se passando pelos aplicativos do Chrome, Firefox, WhatsApp, Line, Signal, Skype, Carteira Bitcoin Electrum, Sogou Pinyin Method, Youdao, um aplicativo de tradução e dicionários e o WPS Office, uma suíte gratuita do Office.

“Embora, em teoria, existam muitas maneiras possíveis de direcionar as vítimas em potencial para esses sites falsos, um portal de notícias chinês informou que anúncios que levavam a um desses sites maliciosos estavam sendo exibidos quando pesquisavam “Firefox” no Google. Não conseguimos reproduzir esses resultados de pesquisa, mas acreditamos que os anúncios foram exibidos apenas para usuários na região de destino. Denunciamos os sites ao Google e os anúncios foram removidos”, afirma a equipe de Pesquisa da Eset.

Imagem: Eset

Trojan FatalRAT

O FatalRAT é um trojan de acesso remoto que foi documentado em agosto de 2021 pela AT&T Alien Labs. O malware fornece aos atacantes um conjunto de funcionalidades que permite executar várias atividades maliciosas no computador da vítima.

- Registrar pressionamentos de tecla;

- Alterar a resolução da tela da vítima;

- Encerrar processos do navegador e roubar/excluir dados armazenados. Chrome, Firefox, QQ e Sougou Explorer são os navegadores identificados como de destino.

- Baixar e executar um arquivo;

- Executar comandos do Shell;

Os atores maliciosos se esforçaram para tornar os nomes de domínio de sites falsos o mais semelhante possível aos nomes oficiais. Quanto aos instaladores de trojans, eles fazem o download do aplicativo real que o usuário estava procurando, evitando suspeitas de um possível comprometimento na máquina da vítima. “Por todas essas razões, vemos como é importante verificar cuidadosamente a URL que estamos visitando antes de baixar o software. Recomenda-se que, depois de verificar se um site é real, digite-o diretamente na barra de endereços do navegador”, aconselha a equipe Eset.

Uma vez que o malware usado nesta campanha contém vários comandos que permitem ao invasor manipular dados de diferentes navegadores, e que as informações das vítimas mostram que eles não parecem estar focados em um determinado tipo de usuário, qualquer um pode ser afetado. De acordo com os pesquisadores, é possível que os atacantes só estejam interessados em roubar informações, como credenciais da web, para vendê-las em fóruns clandestinos, ou em usar essas informações para outro tipo de campanha maliciosa com fins econômicos, mas por enquanto a atribuição específica desta campanha a um ator de ameaça conhecido ou novo é impossível.

Comentários