Falha ainda não corrigida de DNS afeta milhões de roteadores e dispositivos IoT

"Como esta vulnerabilidade permanece sem solução, para a segurança da comunidade, não podemos revelar os dispositivos específicos em que testamos", dizem pesquisadoresBy - Liliane Nakagawa, 10 maio 2022 às 18:05

Uma falha no componente de DNS (Sistema de Nomes de Domínio) de uma biblioteca popular padrão C, presente em uma gama de produtos IoT, pode colocar milhões de dispositivos sob ataque de envenenamento de DNS ou spoofing de DNS.

Foto: Sebastian Scholz (Nuki)/Unsplash

Por meio desses ataques, é possível redirecionar a vítima para um site malicioso hospedado em um endereço IP em um servidor controlado pelo atacante.

Tanto a biblioteca uClibc quanto o fork uClibc-ng, do OpenWRT, são usadas amplamente pelos principais fornecedores de roteadores, como Netgear, Axis e Linksys, bem como distros Linux adequadas para aplicações embarcadas.

De acordo com os pesquisadores da Nozomi Networks, a correção para a vulnerabilidade ainda não está disponível pelo desenvolvedor do uClibc, desta forma, os produtos de até 200 fornecedores ainda permanecem em risco.

Detalhes da falha

A biblioteca de padrão C uClibc é voltada para sistemas embarcados e oferece vários recursos necessários de funções e modos de configuração nesses dispositivos.

Ao implementar o DNS no uClibc, é fornecido um mecanismo para realizar solicitações relacionadas ao DNS (consultas, tradução de nomes de domínio para endereços IP etc).

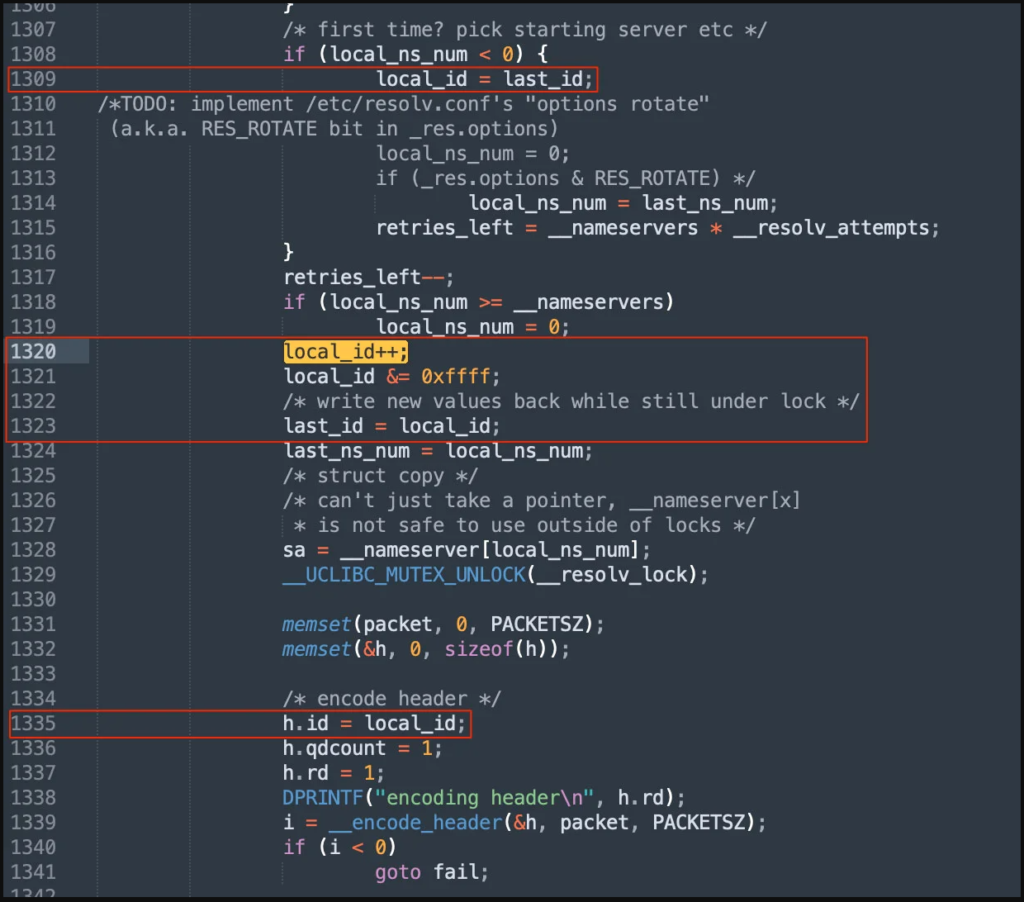

De acordo com os pesquisadores da Nozomi, foram encontradas algumas peculiaridades causadas por uma função de busca interna após analisarem o rastreamento de solicitações DNS feitas por um dispositivo conectado usando a biblioteca uClibc.

Com mais investigações, os analistas descobriram que era previsível a identificação da transação do pedido de busca DNS, o que sob certas circunstâncias, seria possível praticar envenenamento de cache DNS.

Imagem: Nozomi

Consequências das falhas

Caso o sistema operacional não use a aleatorização da porta de origem, ou se mesmo usando, o atacante seja capaz de forçar o valor da porta de origem de 16 bits, uma resposta DNS especialmente elaborada enviada para dispositivos que usam a biblioteca comprometida há chances de desencadear um envenenamento de cache DNS (comprometimento na segurança ou na integridade dos dados de um Sistema de Nomes de Domínio).

Esse tipo de ataque praticamente engana o dispositivo alvo para que ele aponte para um endpoint definido arbitrariamente, envolvendo-se em comunicações de rede com ele.

Com isso, o atacante seria capaz de redirecionar o tráfego para um servidor que está sob controle. “O atacante poderia então roubar ou manipular as informações transmitidas pelos usuários e realizar outros ataques contra esses dispositivos para comprometê-los completamente. A questão principal aqui é como ataques de envenenamento DNS podem forçar uma resposta autenticada”, questionam os pesquisadores no relatório.

Correção ainda não disponível

Embora a Nozomi tenha relatado sobre a falha em setembro passado à Cisa, e posteriormente a Coordenação CERT e os mais de 200 fornecedores impactos potencialmente, a descoberta da falha é atribuída a Dan Kaminsky em 2008, quem deu crédito a Daniel J. Bernstein, criador do DJBDNS, que alertou sobre a vulnerabilidade do DNS em 1999.

Apesar de partes interessadas coordenarem esforços para desenvolver uma correção viável, ainda não há uma atualização para a falha, rastreada sob ICS-VU-638779 e VU#473698 (ainda não há CVE), por enquanto.

Portanto, até os fornecedores aplicarem o patch que futuramente será implementando à nova versão uClibc nas atualizações de firmware, essas correções devem levar algum tempo até chegarem aos consumidores finais.

É aconselhado que usuários de dispositivos de internet das coisas fiquem atentos às novas versões de firmware dos fornecedores, instalando as últimas atualizações assim que disponíveis.

“Como esta vulnerabilidade permanece sem solução, para a segurança da comunidade, não podemos revelar os dispositivos específicos em que testamos”.

“Podemos, no entanto, revelar que eles eram uma gama de dispositivos IoT bem conhecidos rodando as últimas versões de firmware com uma grande chance de serem implantados em toda a infraestrutura crítica”., diz Nozomi.

Via BleepingComputer

Comentários