GitHub obriga usuários a utilizarem autenticação de dois fatores a partir de 2023

Medida deve afetar 83 milhões de contas, já que obrigação não se restringe a colaboradores que codificamBy - Liliane Nakagawa, 4 maio 2022 às 22:59

Até o fim de 2023, todos os usuários que contribuem no GitHub serão obrigados a usar autenticação de dois fatores (2FA) em suas respectivas contas, segundo o anúncio da plataforma nesta quarta-feira (4).

Estima-se que 83 milhões permitam a habilitação, número que não se limita aos usuários que enviam commit, usam Actions, abrem e mesclam alterações das PR (solicitações de pull), ou aqueles que publicam pacotes.

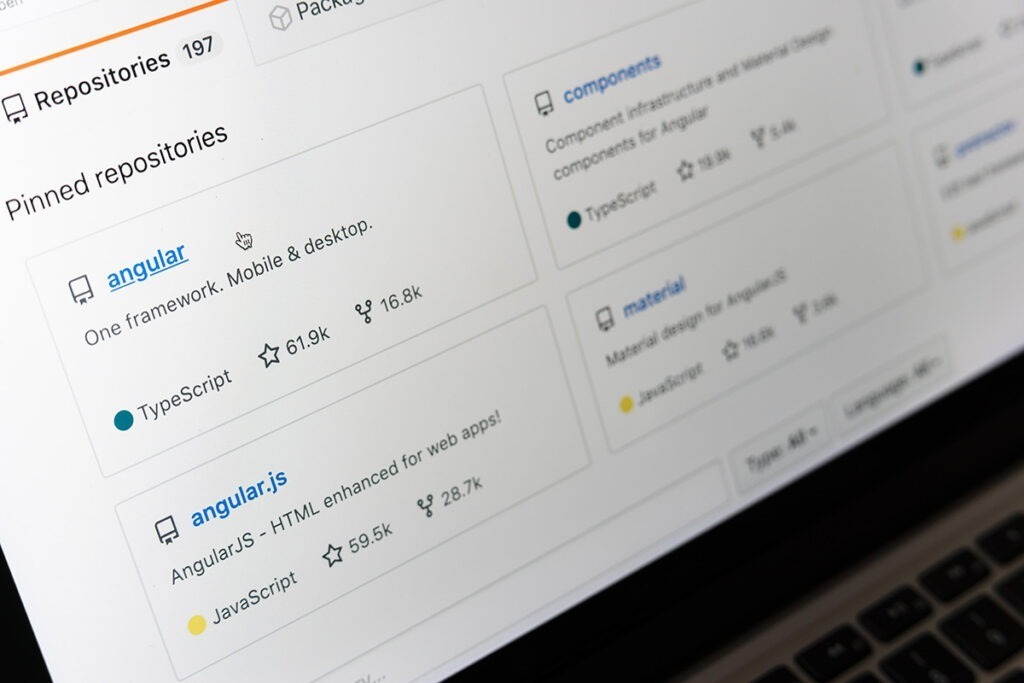

Imagem: Mohammad Rahmari/Unsplash

Chaves de segurança física, chaves de segurança virtual embarcadas em dispositivos como telefones e laptops, ou aplicativos autenticadores de Senha Única Baseada em Tempo (TOTP) podem ser usadas.

Embora seja permitido usar uma ou mais opções de autenticação, o GitHub insiste que 2FA baseado em SMS, apesar de ser uma opção em alguns países, seja substituída por chaves de segurança ou TOTPs, uma vez que atores de ameaça podem contornar ou roubar tokens automáticos entregues por SMS.

Assim como a organização GitHub.com, os proprietários de empresas também podem exigir o uso de 2FA aos membros de suas organizações e empresas, segundo o diretor de segurança da plataforma Mike Hanley. “Note que a organização e os membros e proprietários de empresas que não usam o 2FA serão removidos da organização ou empresa quando estas configurações forem habilitadas”, adverte.

Imagem: Markus Winkler/Unsplash

Ao obrigar o uso de 2FA para acessar as contas, a plataforma quer aumentar a resistência contra tentativas de invasão, de uso de credenciais roubadas ou de senhas reutilizadas de ataques de sequestro de sessão (hijacking).

A medida não é nova. Em 2019, o GitHub anunciava a exigência sobre verificação de dispositivos baseados em e-mail e senhas temporárias de conta para autenticar operações na plataforma de hospedagem. Em novembro de 2020, houve desativação de senha por REST API e adição de suporte às chaves de segurança FIDO2 para proteger as operações SSH Git seis meses depois.

Autenticação de dois fatores, alertas de login, bloqueio do uso de senhas comprometidas, e suporte WebAuthn também foram adicionadas ao longo dos anos.

No anúncio, Hanley observou que “apenas aproximadamente 16,5% dos usuários ativos do GitHub e 6,44% dos usuários npm usam uma ou mais formas de 2FA”.

Autenticação multifator no GitHub: como configurar, recuperar e desativar

Imagem: Richy Great/Unsplash

O GitHub fornece informações detalhadas sobre como configurar o 2FA para sua conta GitHub, recuperar contas ao perder as credenciais do 2FA, e desativar o 2FA para contas pessoais.

Via BleepingComputer

Comentários