Bem-vindos, hackers: 9 roteadores entre os mais usados abrigavam 226 falhas potenciais

No topo da lista em número de bugs encontrados estão TP-Link Archer AX6000 e Synology RT-2600ac; pesquisa analisou routers domésticos e aqueles usados em pequenas empresasBy - Liliane Nakagawa, 3 dezembro 2021 às 17:56

Pesquisadores de segurança da IoT Inspector em colaboração com a revista Chip testaram roteadores das marcas Asus, AVM, D-Link, Netgear, Edimax, TP-Link, Synology e Linksys, cujos equipamentos são utilizados por milhões de pessoas ao redor do mundo. De nove modelos analisados, foram detectados 226 vulnerabilidades potenciais, mesmo esses com o firmware mais recente.

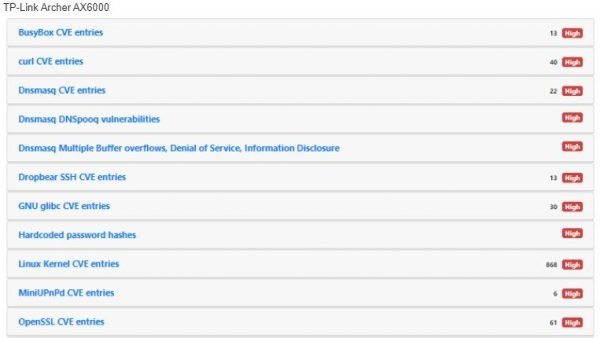

Em termos de números de falhas, o topo da lista ficou com o modelo TP-Link Archer AX6000, que apresentou um total de 32; o Synology RT-2600ac vem em seguida, com 30 bugs detectados pelos pesquisadores.

Imagem: Chip/BleepingComputer

A escolha dos estudiosos baseou-se em modelos usados, principalmente, por usuários domésticos e pequenas empresa. “Para a avaliação do roteador, os fornecedores enviaram modelos atuais, que foram atualizados para a última versão do firmware”, disse Florian Lukavsky, CTO & Founder da IoT Inspector, à BleepingComputer. “As versões do firmware foram analisadas automaticamente pelo IoT Inspector e checadas para mais de 5.000 CVEs e outros problemas de segurança”, completou.

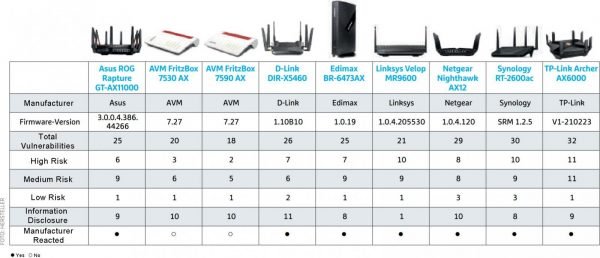

A partir disso, foi identificado que muitos roteadores ainda eram vulneráveis a falhas que já tinham sido reveladas publicamente, mesmo estes rodando o firmware mais atual. A tabela abaixo mostra todos os equipamentos testados e suas respectivas falhas categorizadas por nível de severidade.

Image: Chip/BleepingComputer

Importante ressaltar que nem todas as vulnerabilidades carregavam o mesmo nível de risco. Muitas delas eram comuns e afetavam a maioria desses roteadores:

- Kernel Linux desatualizado no firmware;

- Funções multimídia e VPN desatualizadas;

- Confiança excessiva em versões mais antigas do BusyBox;

- Uso de senhas fracas como “admin”;

- Presença de credenciais codificadas em forma de texto simples;

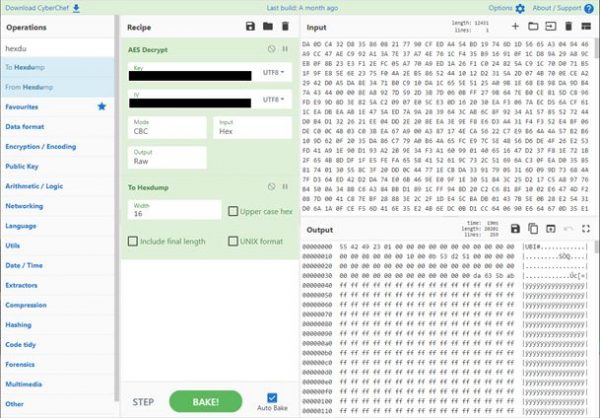

Dentre todas as falhas técnicas descobertas pelos pesquisadores, uma delas foi publicada. Trata-se da extração de chave de criptografia para imagens firmware do roteador D-Link, em que é possível ganhar privilégios locais em um modelo DIR-X1560 da marca e obter acesso shell através da interface física UART debug.

Com uso de comandos BusyBox embutidos, os pesquisadores despejaram todo o sistema de arquivos, localizando posteriormente o binário responsável pela rotina de decriptação.

Após análise das variáveis e suas respectivas funções, eles conseguiram extrair a chave AES usada para criptografar o firmware.

Imagem: Chip/BleepingComputer

Com essa chave em mãos, um atacante poderia enviar atualizações de imagem de firmware malicioso para passar as verificações no dispositivo, possibilitando-o de implantar um malware no roteador.

Apesar de não ser uma prática comum, tais problemas técnicos poderiam ser resolvidos com criptografia de disco completo protege as imagens armazenadas localmente

Como melhorar a segurança de roteadores

“Mudar a senha padrão quando você configura o dispositivo pela primeira vez é uma das formas mais importantes de proteger um roteador”, aconselha Jan Wendenburg, CEO da IoT Inspector.

Ele explica que “alterar senhas no primeiro uso e ativar a função de atualização automática deve ser prática padrão em todos os dispositivos IoT, quer o dispositivo seja usado em casa ou em uma rede corporativa”, explica Wendenburg.

Além disso, “o maior perigo, além das vulnerabilidades introduzidas pelos fabricantes, é usar um dispositivo IoT de acordo com o lema ‘plug, play and forget'”, completa o executivo.

Caso tenha algum dos aparelhos mencionados no relatório, é aconselhável instalar as atualizações de segurança disponíveis, ativar o modo de “atualizações automáticas” e, claro, alterar a senha padrão para uma senha única, longa e forte, como aconselhado por Wendenburg. E se não estiver usando ativamente o UPnP (Universal Plug and Play) e as funções WPS (WiFi Protected Setup), desative o acesso remoto.

O que dizem os fabricantes

Todos os fabricantes dos roteadores listados responderam às descobertas e lançaram atualizações de firmware.

Entretanto, apesar de abordar a maioria das falhas de segurança descobertas pelo grupo, algumas foram negligenciadas. À BleepingComputer, alegaram que essas vulnerabilidades não corrigidas eram “de menor importância”, além disso, não esclareceram se os patches lançados corrigiram efetivamente os problemas relatados.

Abaixo, confira a resposta de cada fabricante.

Asus

A multinacional taiwanesa afirmou que corrigiu a versão desatualizada do BusyBox, além disso disponibilizou updates para o “curl” e servidor web. Sobre os problemas com senhas, ela alegou que se tratavam de arquivos temporários que o processo remove quando é finalizado e que eles não apresentam riscos para segurança.

D-Link

Como a Asus, a D-Link também soltou uma atualização corrigindo os problemas mencionados.

Edimax

Apesar de parecer não ter se debruçado para analisar os problemas publicados pelo grupo, a fabricante disponibilizou uma atualização do firmware que consertou algumas brechas.

Linksys

Além de soltar uma atualização de firmware para os problemas citados, a empresa americana se posicionou em relação aos problemas considerados de “alta” e “média” severidade. Ela também se comprometeu a evitar senhas padrão no futuro.

Netgear

Segundo a fabricante, todos os problemas abordados pelos pesquisadores em relação ao equipamento testado da marca foram analisados de perto. Entretanto, a equipe de segurança da Netgear considerou alguns dos problemas de “alta” severidade como menos problemáticos. Para os modelos DNSmasq e iPerf já há atualizações disponíveis. Outros problemas relatados devem ser observados.

Synology

A fabricante está abordando o problema fazendo uma extensa atualização no kernel do Linux. BusyBox e PHP serão atualizados em novas versões, além disso, em breve, a Synology deve limpar os certificados.

Com a medida, outros dispositivos da marca também se beneficiaram.

TP-Link

Para eliminar muitos dos problemas, a TP-Link lançou atualizações para o BusyBox, CURL e DNSmasq. Apesar de não haver um novo kernel, há planos de corrigir 50 bugs para o sistema operacional.

Comentários