Um jogo de máscaras: os primeiros movimentos da guerra Israel-Hamas no ciberespaço

Hacktivismo tem se tornado tema central para classificar ataques que ocorreram até o momento no domínio cibernético do conflitoBy - Carlos Cabral, 7 novembro 2023 às 19:18

Para além das imagens abjetas sobre a atual guerra entre Israel e Hamas que temos acompanhado dia após dia no noticiário, também tem se desenrolado um conflito no âmbito cibernético, sobre o qual as notícias têm ficado restritas à mídia especializada e aos relatórios técnicos.

Neste artigo buscarei traduzir os principais movimentos que até então ocorreram no domínio cibernético do conflito, dedicando um espaço especial para discutir o hacktivismo, um tema que, até então, tem se tornado central nesta guerra.

Confundir o povo e estrangular o acesso a recursos

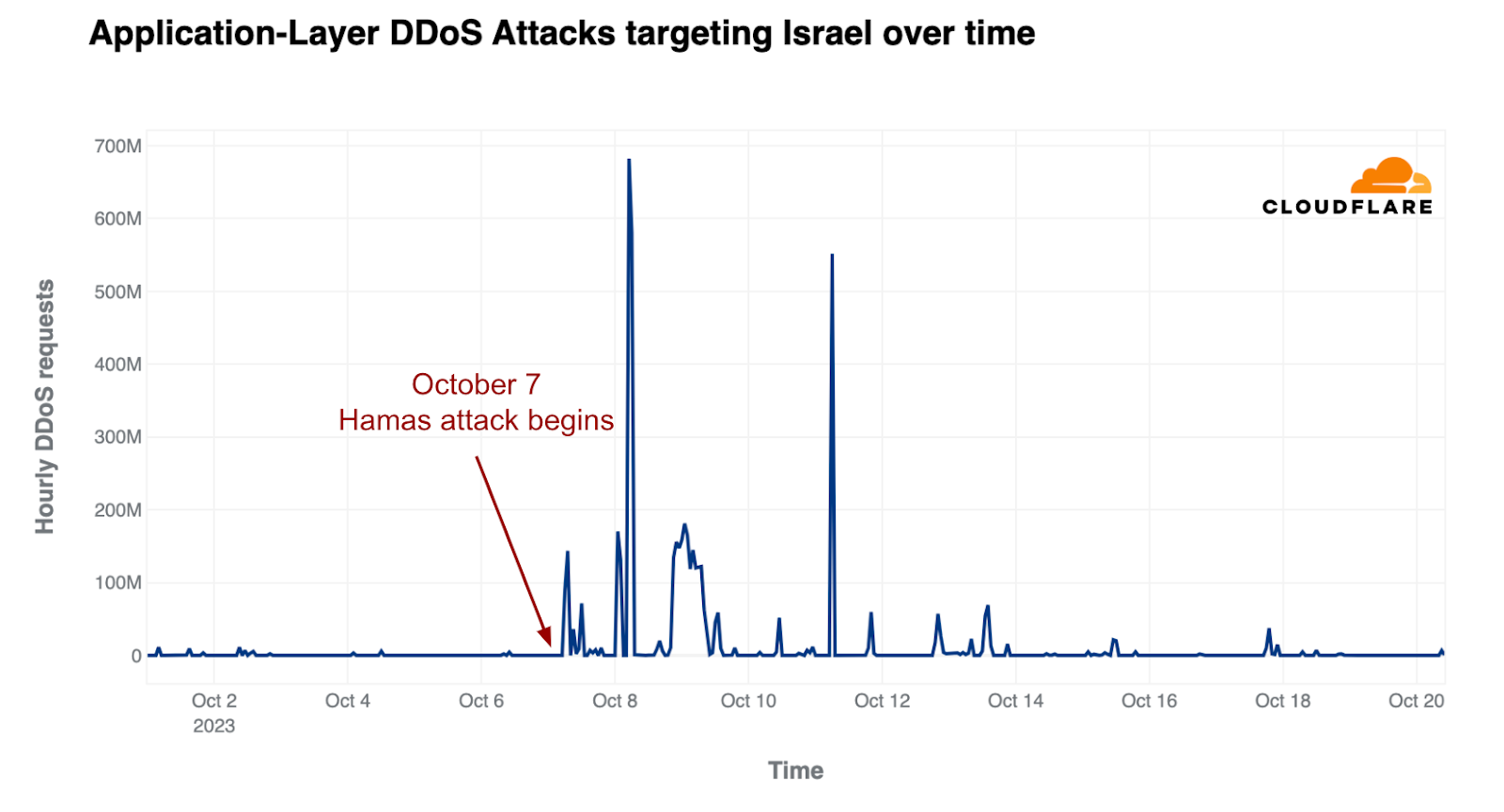

Segundo um estudo da Cloudflare sobre ataques de DDoS no contexto da guerra, evidências apontam para a ocorrência de incidentes deste tipo em entidades israelenses desde o dia 7 de outubro, data da ofensiva terrorista do Hamas contra Israel, o que sugere uma coordenação entre as atividades cinéticas e cibernéticas contra o país.

Imagem: Cloudflare

Dentre os alvos dos ataques pró-Hamas, foi notada uma predileção por empresas de mídia e de serviços de informação, sobretudo àqueles que emitem alertas para situações emergenciais, em uma clara intenção de confundir a população israelense, dificultando seu acesso à informação de qualidade.

Um exemplo foi o ataque contra o aplicativo Red Alert, desenvolvido para avisar o usuário que ataques com foguetes estão acontecendo em sua região. Este app foi hackeado de modo a emitir alertas ilegítimos e versões falsas dele, preparadas para roubar dados dos usuários, foram distribuídas por criminosos, não necessariamente ligados ao conflito, mas que buscaram se aproveitar de um aumento na busca pelo aplicativo para roubar dados dos israelenses.

O contra-ataque pró-Israel veio logo, porém focado em outro tipo de alvo, o sistema financeiro da Palestina, em uma evidente ação ligada à estratégia de estrangular o acesso a recursos básicos, como ocorreu com água, luz, combustível, remédios, alimentos e mais recentemente, e de forma intermitente, com o acesso à internet. Segundo a Cloudflare, 76% dos ataques de DDoS contra entidades palestinas nas últimas semanas tiveram como alvo sites bancários em uma clara ação com o objetivo de impor obstáculos à circulação de dinheiro na região.

Bibi-Linux Wiper e defacements

Os movimentos no âmbito cibernético, até o momento, não se deram somente com base nos ataques de DDoS. Pesquisadores da Security Joes documentaram, no dia 30 de outubro, um wiper, catalogado como Bibi-Linux, em referência ao apelido o primeiro-ministro israelense Benjamin Netanyahu. A ameaça foi observada em ataques destrutivos contra sistemas Linux de organizações em Israel.

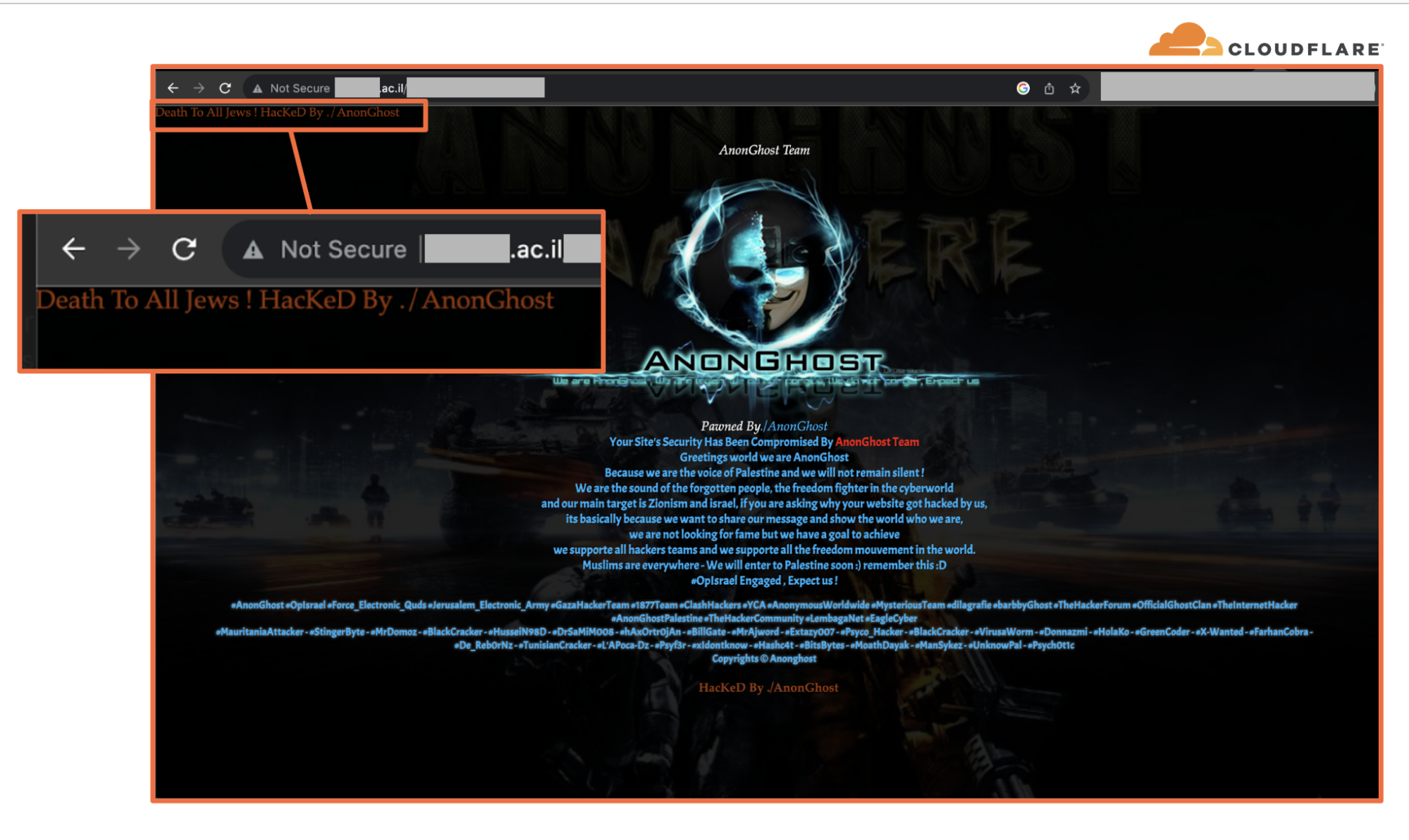

Também ocorreu a pichação de sites, o que chamamos de defacement, inclusive tendo como alvo alguns sites brasileiros. Nesse caso, os adversários buscaram sites vulneráveis, nos quais fosse possível deixar uma mensagem, que em sua maioria tinha uma temática em apoio à causa Palestina.

Imagem: Cloudflare

A fluidez turva do Hacktivismo

Boa parte dos ataques que ocorreram até o momento têm sido classificados como hacktivistas. Ou seja, ações conduzidas por pessoas com algum conhecimento técnico que, imbuídas por uma causa, se juntam em grupos para realizar ciberataques.

Considerando tudo o que já foi documentado na história da guerra de informação e sobre o uso do hacking em operações políticas, é apressado considerar o hacktivismo como algo formado por grupos puramente ativistas.

Diferentemente do ativismo que ocorre face a face, no âmbito cibernético, pela natureza anônima das relações, grupos que se passam por hacktivistas podem servir de abrigo para uma série de outras organizações com interesses no conflito, mas que precisam esconder suas impressões digitais nos ataques.

Evidentemente que pessoas se juntam o tempo todo na internet para defender uma causa política, inclusive conduzindo ciberataques. Talvez o movimento Anonymous seja o maior e mais longevo exemplo disso. Entretanto, nem sempre a origem do hacktivismo é clara ou os grupos são realmente estanques, como em uma gangue na qual um membro não pode participar de outra turma.

Imagem: Kephir at English Wikipedia, Public domain, via Wikimedia Commons

É tudo anônimo e muito mais fluido e turvo do que se pode imaginar, de modo que a mesma pessoa ou grupo pode controlar múltiplas contas que fazem parte de grupos com orientação palestina, israelense, russa ou ucraniana, estando ali para reunir informações, inflamar as pessoas ou conduzir ataques para outro Estado com interesses nos conflitos.

Os dados públicos que temos até o momento são rarefeitos e, portanto, ao analisar os ciberataques com viés político, é importante ter cautela e não se deixar levar pelas aparências, pois no ativismo digital, qualquer um pode estar por trás da máscara da anonimidade.

Como disse o senador norte-americano Hiram Johnson (1917-1945), “quando a guerra chega, a primeira vítima é a verdade”.

—

Carlos Cabral é pesquisador de cibersegurança na Tempest, produz análises estratégicas sobre ameaças e vulnerabilidades cibernéticas, apoiando organizações a usarem a perspectiva de inteligência no processo de tomada de decisão em cibersegurança. É host do podcast Cyber Morning Call, coorganizador do livro “Trilhas em Segurança da Informação: Caminhos e ideias para a proteção de dados” e autor de diversos artigos e palestras sobre tecnologia e segurança.

Comentários