SysJoker: novo malware espião cria backdoors e ataca Windows, Linux e macOS

Escrito em C++, amostra do malware é feito sob medida para o sistema operacional específico ao qual se destina; amostras MacOS e Linux são indetectáveis pelo VirusTotalBy - Liliane Nakagawa, 12 janeiro 2022 às 21:15

Uma nova forma de malware projetado para criar backdoors nos principais sistemas operacionais — Windows, Linux e macOS — tem sido descoberto por pesquisadores de cibersegurança da Intezer, que o chamaram de SysJoker. De início, provas da implantação do malware foram encontradas em dezembro de 2021, durante um ataque ativo contra um servidor web Linux.

Imagem: Intezer

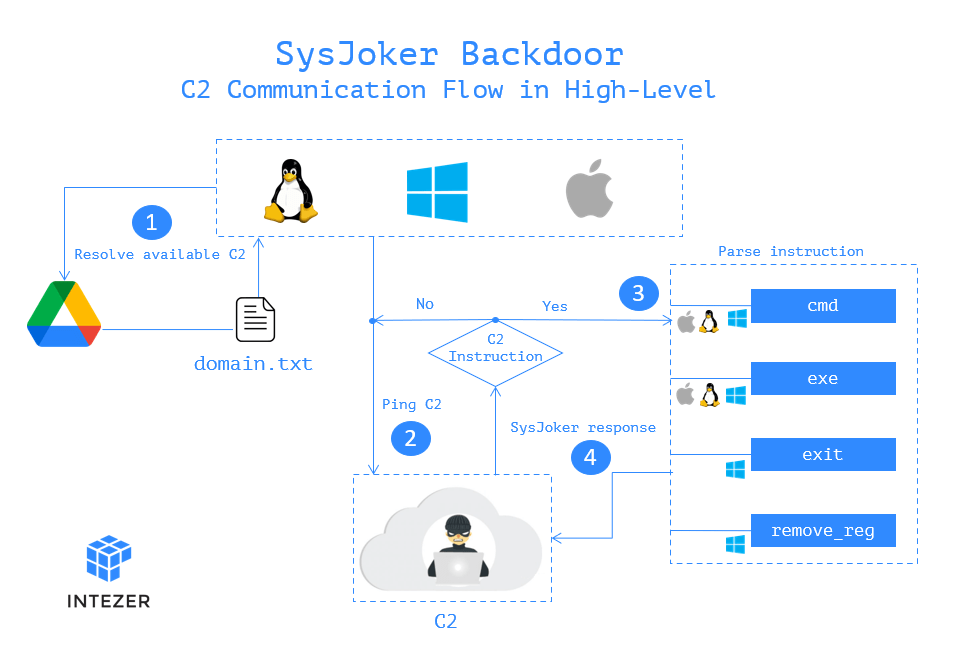

De acordo com a redação técnica dos pesquisadores Avigayil Mechtinger, Ryan Robinson e Nicole Fishbein, da Intezer, “o SysJoker se passa por uma atualização de sistema e gera seu [servidor de comando e controle] decodificando uma string recuperada de um arquivo de texto hospedado no Google Drive”. Ainda, “com base na vitimologia e no comportamento do malware, avaliamos que SysJoker está atrás de alvos específicos”, escreveram.

“Com base nas capacidades do malware, avaliamos que o objetivo do ataque é a espionagem juntamente com o movimento lateral que também pode levar a um ataque de resgate como uma das próximas etapas”, disse Mechtinger à ZDNet.

Com base no registro de domínio Command and Control (C2) e amostras encontradas na VirusTotal, a empresa israelense de cibersegurança estima que o SysJoker tenha sido implantado ativamente em ataques na segunda metade de 2021. Eles também descobriram que o SysJoker tem versões Mach-O e Windows PE.

Inicialmente, ele tinha sido detectado em dezembro de 2021, enquanto pesquisadores investigavam um ataque contra um servidor web baseado em Linux em uma instituição educacional líder. Apesar de não ser o malware responsável pelo ataque em particular, o SysJoker já estava presente nos servidores.

SysJoker: o que é e como se comporta o malware multiplataforma

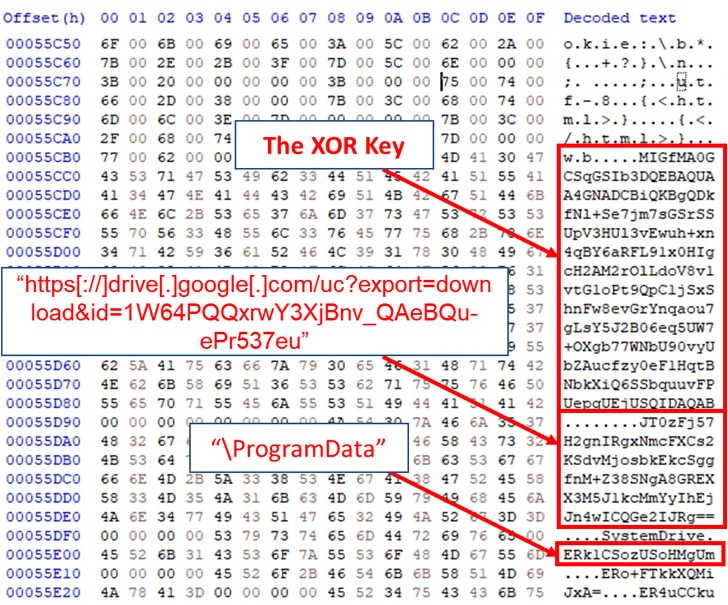

Baseado em C++, o malware é entregue por um arquivo dropper a partir de um servidor remoto que, depois de executado, é projetado para reunir informações sobre o host comprometido, como endereço MAC, nome do usuário, número de série da mídia física e endereço IP — todos codificados e transmitidos de volta ao servidor.

O atacante controla as conexões ao servidor, as quais são estabelecidas extraindo-se a URL do domínio de um link codificado no Google Drive, que hospeda o arquivo de texto domain.txt contendo uma string a ser decodificada (C2 codificado). Isso vai permitir ao servidor transmitir instruções à máquina para que o SysJoker execute comandos e executáveis arbitrários, retornando resultados.

Para obter um C2 disponível e iniciar a comunicação, SysJoker decodifica primeiro um link hardcoded do Google Drive. Imagem: Intezer

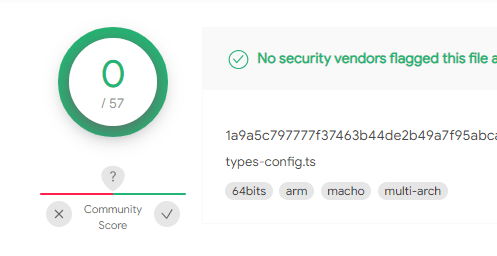

Em sistemas Linux e MacOS, o SysJoker se finge de uma atualização desses sistemas, enquanto na versão Windows, ele se mascara como drivers Intel. Não está claro como as atualizações dos drivers falsos são entregues às vítimas, mas a natureza delas significa que os usuários provavelmente seguirão instruções para instalá-las. Os pesquisadores observam que os nomes das atualizações como “updateMacOs” e “updateSystem” são relativamente genéricas, o que pode potencialmente levantar suspeitas. Por outro lado, as versões Linux e Mac são totalmente indetectáveis pelo VirusTotal.

e06e06e06752509f9cd8bc85aa1aaa24dba2 em VirusTotal visando o processador Mac M1. Imagem: Intezer

Embora a campanha não seja generalizada, a natureza do SysJoker — e a forma como os atacantes parecem ir atrás de alvos específicos e podem permanecer escondidos em redes comprometidas por períodos de tempo significativos — só foi descoberta quando outro ataque estava sendo investigado.

“O fato de que o código foi escrito do zero e não foi visto antes em outros ataques [e] não testemunhamos um segundo estágio ou comando enviado pelo atacante […] sugere que o ataque é específico, o que normalmente se encaixa para um ator avançado”, disseram os pesquisadores.

Provavelmente ainda ativa, pesquisadores aconselham como tomar ações frente à ameaça. Estes incluem o uso de scanners de memória para detectar cargas úteis maliciosas que tenham sido potencialmente instaladas. Os administradores também devem estar atentos a atividades potencialmente suspeitas e investigar se algo soar estranho.

Vale observar que o SysJoker foi carregado no VirusTotal com o sufixo .ts, extensão usada para arquivos TypeScript. Um possível vetor de ataque para este malware é por meio de um pacote npm infectado.

Com informações de ZDNet e The Hacker News

Comentários