SharkBot: malware com recurso de ‘resposta automática’ se disfarça de antivírus na Play Store

Apesar de não ser popular, a presença na loja oficial mostra que distribuidores de malware ainda conseguem contornar as defesas automáticas do GoogleBy - Liliane Nakagawa, 8 março 2022 às 15:14

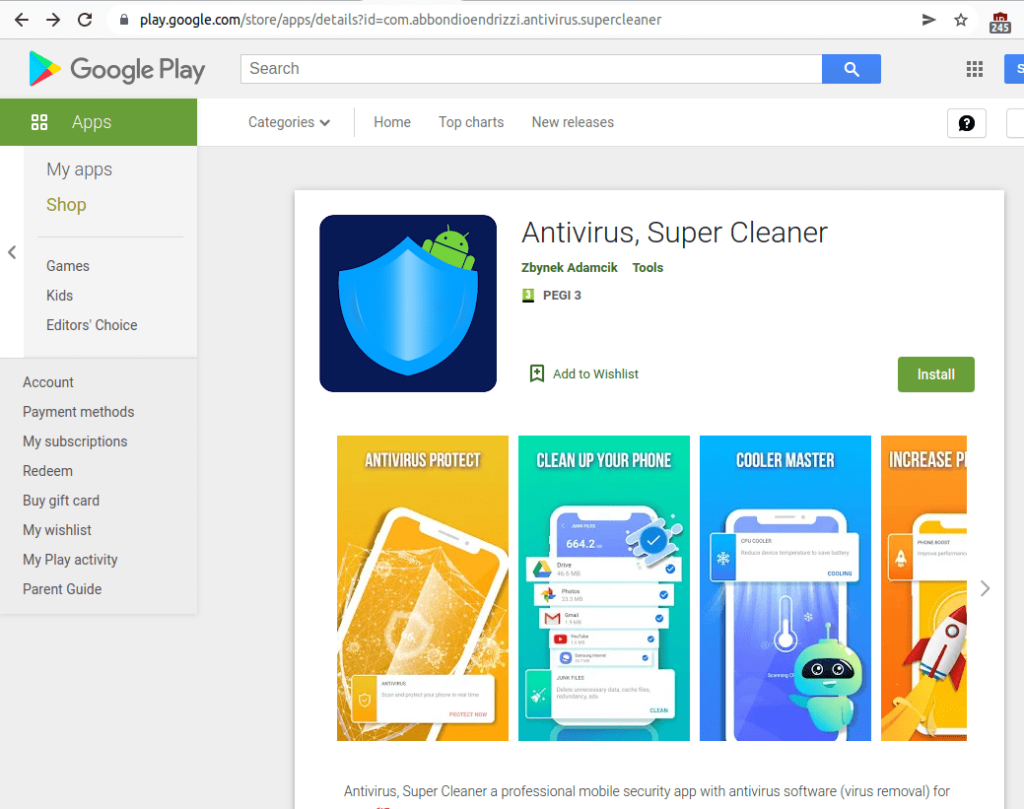

O malware do tipo trojan bancário chamado SharkBot foi descoberto recentemente na Play Store, repositório oficial de aplicativos Android, por um grupo de pesquisadores do NCC Group.

Embora longe de ser popular, por um lado, a presença do app mostra que distribuidores de malware ainda conseguem contornam as defesas automáticas do Google. Até o sábado (5) passado, o app ainda se encontrava disponível para download.

Imagem: NCC Group

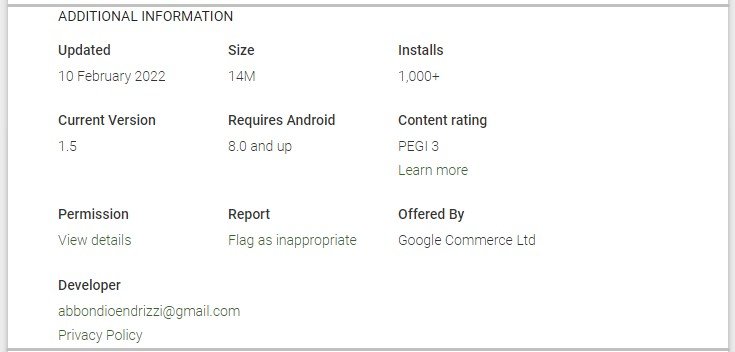

Imagem: NCC Group

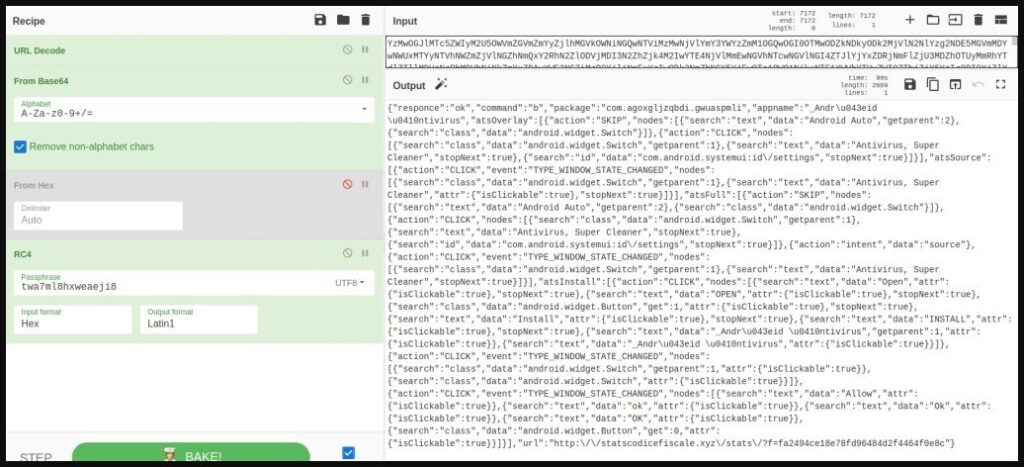

Disfarçado de aplicativo Cleafy, o malware foi detectado pela primeira vez em outubro de 2021. Em comparação com demais trojans bancários, o SharkBot faz transferências de dinheiro via Sistemas de Transferência Automática (ATS), comprovada a partir da simulação de toques, cliques e pressionamentos de botões em dispositivos infectados.

De acordo com o relatório técnico da NCC, a função de transferência está disponível apenas nas últimas versões e usado em casos de ataques avançados.

Entre as quatro funções primárias da versão mais recente do SharkBot estão:

- Injeções (ataque de overlay): roubo de credenciais ao mostrar um conteúdo web (WebView) de um site com login falso (phishing) assim que é detectado o aplicativo oficial do banco aberto;

- Keylogging: pode roubar credenciais por meio do registro de eventos de acessibilidade (relacionados a mudanças nos campos de texto e botões clicados) e enviar esses registros para o servidor de comando e controle (C2);

- Intercepção de SMS: pode interceptar/ocultar mensagens SMS;

- Controle remoto/ATS: tem capacidade de obter o comando remoto completo de um dispositivo Android (via Serviços de Acessibilidade).

Para realizar essas ações, o SharkBot abusa da permissão de Acessibilidade no Android e então concede a si mesmo permissões adicionais conforme necessário.

Desta forma, o malware consegue detectar quando o usuário abre um aplicativo de banco e executa as injeções web correspondentes, para finalmente roubar as credenciais desse usuário.

Além disso, ele pode receber comandos do servidor C2 para executar uma série de ações:

- Enviar SMS para um número

- Mudar o gerente do SMS

- Baixar um arquivo de uma URL especificada

- Receber um arquivo de configuração atualizado

- Desinstalar um aplicativo do dispositivo

- Desativar a otimização da bateria

- Mostrar sobreposição de phishing

- Ativar ou parar o ATS

- Fechar um aplicativo específico (como uma ferramenta AV) quando o usuário tentar abri-lo

Recurso de resposta automática

Outra diferença notável entre o SharkBot e demais trojans bancários para Android é o uso de componentes relativamente novos que aproveitam o recurso de ‘resposta automática’ para notificações.

Isso dá ao malware possibilidade de interceptar novas notificações e respondê-las com mensagens vindas do C2.

Imagem: NCC Group

Este recurso, como observado no relatório da NCC, serve para baixar payloads ricos em recursos dentro do dispositivo comprometido, que responde com uma URL encurtada Bit.ly.

Para reduzir os riscos de detecção e rejeição da loja oficial, o app inicial dropper do SharkBot carrega apenas a versão leve do malware.

Então, o recurso de ‘resposta automática’ fica responsável por obter a versão completa do SharkBot com ATS diretamente do C2 e instalar automaticamente no dispositivo.

Imagem: NCC Group

O servidor C2 conta com um sistema DGA (Algoritmo de Geração de Domínio) que dificulta a detecção e bloqueio dos domínios emissores de comandos SharkBot.

Para se proteger contra trojans como o SharkBot, evite confiar cegamente em aplicativos na Play Store e tente manter o mínimo de apps instalados no aparelho.

Via BleepingComputer

Comentários