Purple Fox: malware esconde-se em instalador do Telegram para desktop

Infecção pelo rootkit pode exfiltrar arquivos, eliminar processos, excluir dados, fazer download e executar códigos maliciosos, e até instalar wormsBy - Liliane Nakagawa, 4 janeiro 2022 às 19:37

O malware Purple Fox tem sido embutido em instaladores maliciosos do mensageiro Telegram (desktop) para infectar máquinas, segundo o site BleepingComputer.

Ícone do instalador malicioso. Imagem: Minerva Labs

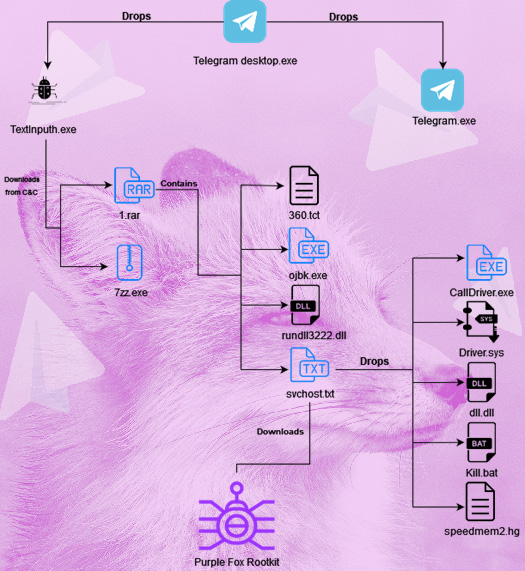

O instalador “Telegram Desktop.exe” é um script AutoIt compilado que carrega dois arquivos: o Telegram legítimo e um programa de download malicioso.

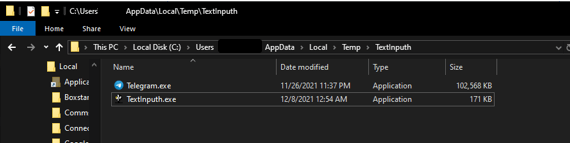

O AutoIt também fica responsável por executar apenas o programa de download (TextInputh.exe) contido no instalador. Se executado, o TextInputh.exe cria uma pasta (“1640618495”) em “C:\Users\Public\Videos\”, a qual se conectará ao servidor de Comando e Controle (C2) para baixar um utilitário 7z e um arquivo RAR (1.rar). O arquivo compactado contém a carga útil e arquivos de configuração, que serão desempacotados pelo 7z na pasta ProgramData.

De acordo com detalhes do relatório da empresa de cibersegurança Minerva Labs, o primeiro passo do ataque consiste no executável TextInputh.exe copiar o 360.tct com o nome “360.dll”, rundll3222.exe e svchost.txt para a pasta ProgramData; em seguida, executa o ojbk.exe com a linha de comando “ojbk.exe -a; e por fim, deleta o 1.rar e 7zz.exe e sai do processo.

Arquivos baixados na máquina infectada. Imagem: Minerva Labs

De acordo com detalhes do relatório da empresa de cibersegurança Minerva Labs, o primeiro passo do ataque consiste no executável TextInputh.exe copiar o 360.tct com o nome “360.dll”, rundll3222.exe e svchost.txt para a pasta ProgramData; em seguida, executa o ojbk.exe com a linha de comando “ojbk.exe -a; e por fim, deleta o 1.rar e 7zz.exe e sai do processo.

Fluxograma de infecção pelo rootkit Purple Fox. Imagem: Minerva Labs/Tecmasters

Em seguida, uma chave de registro é criada para persistência, uma DLL (rundll3222.dll) desativa a UAC, a carga útil (scvhost.txt) é executada, e os cinco arquivos adicionais — Calldriver.exe, Driver.sys, dll.dll, kill.bat, speedmem2.hg — são lançados no sistema infectado. Esses arquivos visam bloquear coletivamente o início dos processos 360 AV do kernel e impedir a detecção do malware Purple Fox na máquina já infectada.

Após essa etapa, o malware passa para a etapa de reconhecimento do terreno: reúne informações básicas do sistema, verifica se alguma ferramenta de segurança está rodando nele, e por fim, envia todas essas informações para um endereço C2 codificado. Ao concluir, o malware Purple Fox é baixado do C2 em formato .msi, contendo código shell criptografado e para sistemas (32 e 64 bits).

Após execução do malware, a máquina é reinicializada para que as novas configurações modificadas do registro tenham efeito e o Controle do Conta do Usuário (UAC) seja desativado, possibilitando dar privilégios de administrador a qualquer programa que rode no sistema infectado, incluindo vírus e malware.

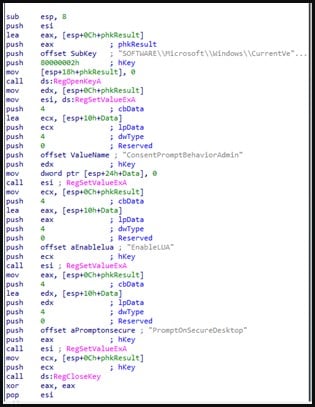

DLL desabilitando o UAC em um sistema alvo. Imagem: Minerva Labs

Para conseguir a façanha, o arquivo dll.dll baixado no início do ataque define três chaves do registro como 0:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ConsentPromptPromptBehaviorAdmin HKLMSOFTWAREMicrosoftWindowsCurrentVersionPolicySystemEnableLUA HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\PromptOnSecureDesktop

A desativação do UAC, que impede a instalação não autorizada de qualquer programa, aplicativo ou alterações de configurações do sistema, vai permitir que o Purple Fox execute funções maliciosas tais como busca e exfiltragem de arquivos, eliminação de processos, exclusão de dados, download e execução de código, e até mesmo worming para outros sistemas Windows.

De acordo com informações do TechRadar, os arquivos estão sendo distribuídos de diferentes maneiras, desde e-mail, até sites de phishing. A BleepingComputer fala em campanhas usando o rootkit distribuídas por vídeos do YouTube, spam em fóruns e sites de softwares ilegais.

Entretanto, o servidor C2 usado nos ataques já estava desligado quando os pesquisadores publicaram os resultados do estudo.

Comentários