Novo malware de Telegram é identificado em atividades de espionagem cibernética iraniana

Gramdoor, que implementa funcionalidades de backdoor, foi identificado por empresa de segurança cibernética e cliente do governo do Oriente MédioBy - Liliane Nakagawa, 2 março 2022 às 13:30

Dois novos malwares com funcionalidades “simples” de backdoor foram descobertos em uma tentativa de intrusão a uma entidade governamental não identificada do Oriente Médio em novembro do ano passado. De acordo com a empresa de segurança cibernética e cliente do governo alvo, Mandiant, que identificou e neutralizou as ameaças, uma delas usa API do Telegram para facilitar a exfiltração de dados do alvo como parte do ataque da espionagem cibernética iraniana.

A Mandiant acredita que o UNC3313, nome atribuído aos grupos “não categorizados” pela empresa, esteja associado ao grupo patrocinado pelo estado MuddyWater (Static Kitten, Seedworm, TEMP.Zagros, ou Mercury). “O UNC3313 conduz a vigilância e coleta informações estratégicas para apoiar os interesses e a tomada de decisões iranianas. Padrões de direcionamento e iscas relacionadas demonstram um forte foco em alvos com relação geopolítica”, apontaram os pesquisadores Ryan Tomcik, Emiel Haeghebaert e Tufail Ahmed.

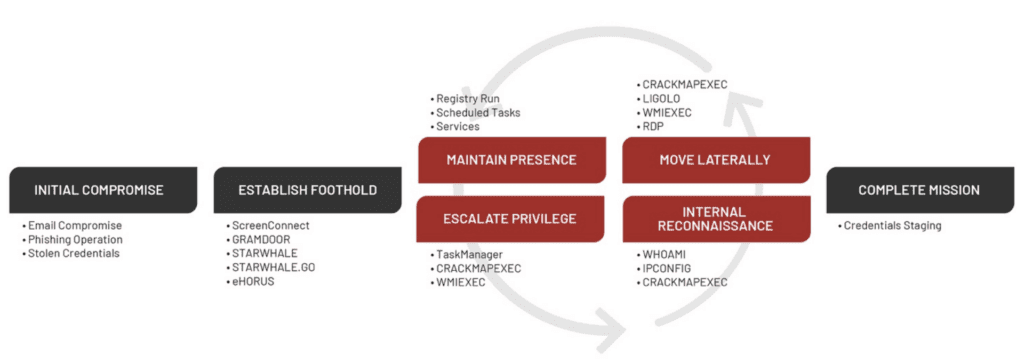

Imagem: Mandiant

Em janeiro, as agências de inteligência norte-americanas caracterizaram o mesmo grupo como subordinado ao Ministério da Inteligência e Segurança do Irã (MOIS), conhecido por utilizar uma ampla gama de ferramentas e técnicas em suas operações, estando ativo desde 2018.

De acordo com o relatório da Mandiant, a UNC3313 teve acesso à organização alvo por meio de um e-mail phishing direcionado, o qual levava às vítimas, enganadas por promoção de trabalho, a clicarem em uma URL para baixar um arquivo compactado.

A ação abriu caminho para a instalação do ScreenConnect, um software de acesso remoto para ganhar base de apoio. “A UNC3313 se moveu rapidamente para estabelecer acesso remoto usando ScreenConnect para infiltrar-se nos sistemas dentro de uma hora do compromisso inicial”, os pesquisadores observaram, acrescentando que o incidente de segurança foi rapidamente contido e remediado.

Segundo o relatório, pesquisadores descrevem as fases subsequentes do ataque com “aumento dos privilégios, a realização de reconhecimento interno na rede alvo e a execução de comandos PowerShell ofuscados para baixar ferramentas adicionais e cargas úteis em sistemas remotos”.

Gramdoor e Starwhale: malwares para atingir governos e empresas de tecnologia

Em meados de 2021, a empresa de cibersegurança identificou a campanha usando dois malwares — Gramdoor e Starwhale — com funcionalidades de backdoor para atingir o governo do Oriente Médio e entidades tecnológicas. Historicamente, o TEMP.Zagros, grupo associado ao UNC3313, segundo a Mandiant, visa essas regiões e vários setores em todo Oriente Médio e Ásia Central e do Sul que incluem governo, defesa, telecomunicações, energia e finanças.

O Gramdoor, por exemplo, usa a API do aplicativo de mensagens Telegram em suas comunicações em rede com o servidor (C2), controlado pelo atacante, permitindo a mistura do tráfego malicioso e o comportamento legítimo do usuário.

Essa atividade, combinada ao uso de software legítimo de acesso remoto, ferramentas publicamente disponíveis como Ligolo e CrackMapExec e a rotina de codificação multicamada, pode ser uma tentativa da TEMP.Zagros de escapar da detecção, destacando o uso de ferramentas de comunicação para facilitar a exfiltração de dados.

Também não documentado, mas com a mesma funcionalidade de backdoor, o malware Starwhale é um arquivo Script do Windows (.WSF) o qual executa comandos recebidos de um servidor de comando e controle (C2) hardcoded via HTTP.

Via The Hacker News

Comentários