PennyWise: novo malware mira carteiras de criptomoedas das vítimas

Disfarçado de software para mineração, malware tem sido disseminado em vídeos no YouTube em busca de atrair investidoresBy - Igor Shimabukuro, 8 julho 2022 às 14:02

Investidores e entusiastas de moedas digitais devem tomar cuidado em dobro daqui pra frente. Isso porque um novo malware tem se disfarçado de software gratuito para mineração de criptomoedas para roubar carteiras digitais, dados de navegadores e outras credenciais.

A ameaça em questão foi apelidada de PennyWise por seus desenvolvedores e recentemente foi exposta pelo Cyble Research Labs. O mais curioso é a forma como ela tem sido disseminada: pelo YouTube. Apesar de poucas visualizações, mais de 80 vídeos na plataforma continham um link de download do malware.

Imagem: Reprodução/Cyble Research Labs

Como funciona o malware PennyWise

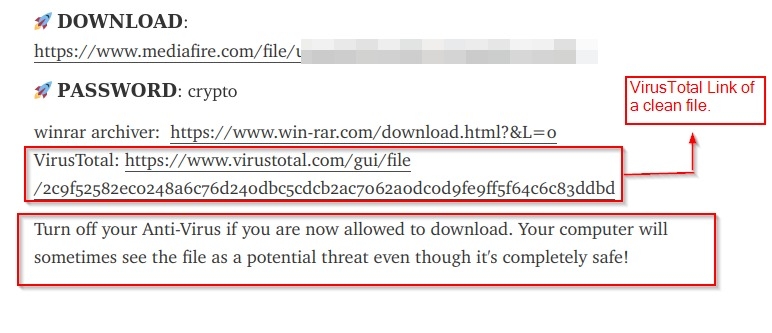

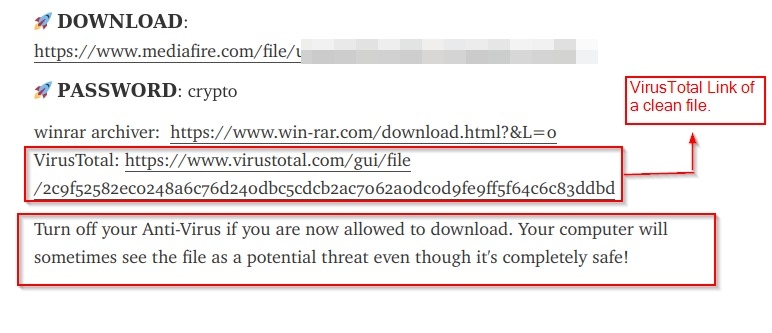

Não é difícil de imaginar como o PennyWise atrai as vítimas. Os vídeos basicamente prometem um software gratuito para mineração de criptomoedas — qual investidor não ficaria atraído? — e disponibilizam um link para download na descrição da publicação. E as coisas começam a ficar complicadas antes mesmo do download.

Isso porque a descrição inclui um falso link de verificação que fornece um “selo” de segurança do app. Além disso, é orientado para que o usuário desative o antivírus do computador já que o programa de proteção pode alertar para um falso positivo. Se isso for seguido à risca, as coisas se tornam ainda piores.

Imagem: Reprodução/Cyble Research Labs

O malware então dribla o sistema de proteção inicial e é ofuscado por uma ferramenta de criptografia. E uma vez que é executado, ele obtém caminhos para roubar dados (credenciais de login, cookies, chaves de criptografia e senhas mestras) de vários navegadores: mais de 30 baseados no Chrome, mais de cinco baseados no Firefox, além do Opera e do Microsoft Edge.

Mas não para por aí: por meio da multithreading para aumentar sua eficiência em roubos, ele também vasculha carteiras de criptomoedas no dispositivo, tokens do Discord e até mesmo sessões do Telegram. Prints de tela do usuário também são vistos no processo.

Imagem: DrawKit Illustrations/Unsplash

Por fim, ele compila todos os dados e os salva em uma pasta oculta no diretório AppData\Local. A discrição é reforçada uma vez que o malware interrompe as operações caso perceba que alguma ferramenta de análise está sendo executada. Ele também deixa de funcionar caso detecte que o dispositivo seja da Rússia, Ucrânia, Bielorrúsia ou Cazaquistão.

Mas se a “barra estiver limpa”, os itens então são enviados para um servidor controlado pelo invasor e, posteriormente, a pasta é excluída automaticamente.

Como se proteger

Infelizmente, não se sabe quantos indivíduos tornaram-se vítimas do malware, mas proteger-se é essencial. Para isso, vale lembrar primeiramente de nunca baixar arquivos de fontes não verificadas ou não confiáveis. A busca por downloads em sites legítimos é sempre a melhor opção.

É importante também ter em mente que não se deve desativar o antivírus para nenhuma instalação de aplicativo. Além disso, evitar armazenamentos de credenciais no navegador e usar a autenticação multifator para logins são processos simples que podem dificultar as atividades das ameaças.

Via: Tech Republic

Comentários