MyloBot: nova versão do malware envia e-mails de sextortion exigindo pagamento em bitcoins

Botnet apareceu pela primeira vez em 2018; versão atual substituiu técnicas anti-debugging e anti-VM por técnicas de injeçãoBy - Liliane Nakagawa, 15 fevereiro 2022 às 15:02

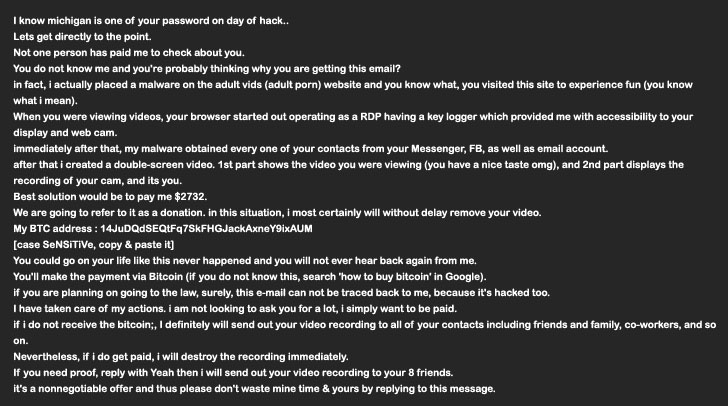

Uma nova versão da botnet MyloBot tem sido usada para implantar cargas úteis maliciosas para enviar e-mails de sextortion, exigindo das vítimas o pagamento de US$ 2.732 em bitcoins.

O malware foi detectado pela primeira vez em 2018, conhecido por apresentar técnicas sofisticadas de evasão, infecção e propagação, como capacidades anti-depuração e propagação em máquinas infectadas via botnet, além de conseguir remover todos os outros malwares concorrentes e causar danos extensos ao sistema.

A nova versão não passou por tantas modificações, sendo substituída várias técnicas imunes à depuração e à máquina virtual por técnicas de injeção. Em última análise, ela a segunda etapa da carga útil baixada do servidor C&C para enviar e-mails de extorsão alusivas ao comportamento online das vítimas, como visitas a sites pornográficos e ameaças de vazamento de vídeo alegadamente gravado pela webcam invadida de seus computadores.

Imagem: The Hacker News/Minerva Labs

Entre os métodos para evitar detecção, o principal é o atraso de até 14 dias para acessar os servidores C2 e a facilidade para executar códigos binários maliciosos diretamente da memória. O malware MyloBot também usa o processo oco (Process Hollowing), que consiste em injetar código em um processo de estado suspenso e desmapeamear a memória alocada (para contornar as defesas baseadas no processo), substituindo-a por um código malicioso.

Process Hollowing. Imagem: Minerva Labs

De acordo com a pesquisadora da Minerva Labs Natalie Zargarov, “a segunda etapa executável cria então uma nova pasta em C:\ProgramData”. “Ela procura pelo svchost.exe sob um diretório de sistema e o executa em estado suspenso. Usando uma técnica de injeção APC, ele se injeta no processo svchost.exe desovado”, explicou.

Semelhante ao processo oco, a injeção de APC também é uma técnica de injeção de processo o qual permite a inserção de código malicioso por meio de uma fila de chamada de procedimento assíncrono (APC).

A fase seguinte envolve o estabelecimento de persistência na máquina infectada, usada como meio para estabelecer comunicações com um servidor remoto para buscar e executar a carga útil, o qual decodifica e executa o estágio final do malware.

De acordo com a análise da Minerva Labs, o malware revela que também é capaz de baixar arquivos adicionais, sugerindo que o autor da ameaça também deixa uma porta aberta para realizar outros ataques, extraindo arquivos adicionais. “Este ator ameaçador passou por muito trabalho para entregar o malware e mantê-lo sem ser detectado, apenas para usá-lo como emissário de e-mails de extorsão”, disse Zargarov. “As botnets são perigosas exatamente por causa desta ameaça desconhecida que se aproxima. Ele poderia igualmente largar e executar ransomware, spyware, worms ou outras ameaças em todos os pontos finais infectados”.

Via The Hacker News

Comentários