ZLoader: malware abusa de falha da Microsoft corrigida há 9 anos

Microsoft tornou a instalação do patch opcional para usuários do WindowsBy - Liliane Nakagawa, 5 janeiro 2022 às 17:08

Uma campanha do malware ZLoader iniciada em novembro tem infectado quase 2.200 vítimas em 111 países ao abusar de uma falha no Windows, a qual a Microsoft havia corrigido em 2013.

Os atacantes têm tentado uma variedade de táticas para o malware passar despercebido pelas ferramentas de segurança. De acordo com pesquisadores da empresa de cibersegurança Check Point, uma lacuna na verificação da assinatura da Microsoft — a verificação de integridade para garantir que um arquivo é legítimo e digno de confiança — tem sido aproveitada.

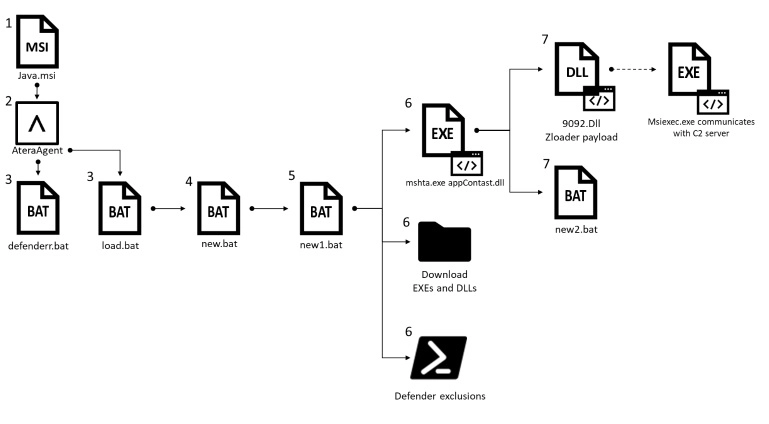

Cadeia de infecção simplificada. Imagem: Check Point Research

Para implantar o ZLoader, primeiro seria necessário enganar as vítimas para instalar uma ferramenta legítima de gerenciamento remoto de TI chamada Atera — obtendo acesso e controle total dos dispositivos — e a partir daí, instalar o malware, mas sem que o Windows Defender ou outro scan de antivírus detectasse ou bloqueasse o ZLoader.

E para isso, os atacantes encontram em uma falha de quase uma década uma porta aberta: eles podiam modificar um arquivo legítimo Dynamic-link library” — um arquivo comum compartilhado entre vários pedaços de software para carregar o código — para plantar o malware. Sem afetar o selo de aprovação da Microsoft, os atacantes foram capazes de anexar discretamente um script malicioso ao arquivo DLL de destino, que é assinado digitalmente pela empresa americana.

“Quando você vê um arquivo como uma DLL assinada, você tem quase certeza de que pode confiar nele, mas isto mostra que nem sempre é assim”, diz Kobi Eisenkraft, um pesquisador de malware em Check Point. “Acho que veremos mais deste método de ataque”.

Imagem: Yuttanas/Shutterstock

Os ataques com o ZLoader atingiram principalmente usuários nos EUA, Canadá e Índia. Documentos de processamento de texto maliciosos, sites invadidos e publicidade maliciosa também foram usados em ataques recentes para distribuir o malware.

A última campanha foi perpetrada pelo grupo MalSmoke, acreditam os pesquisadores da Check Point, a julgar pelo histórico de uso de técnicas similares e por terem visto algumas ligações de infraestrutura entre a atual campanha e atividades passadas do MalSmoke. Com foco particular em malvertising, principalmente em sequestro de anúncios de sites e serviços que distribuem pornografia e outros conteúdos adultos, o grupo tem usado o ZLoader em campanhas passadas, incluindo o downloader malicioso Smoke Loader.

Apesar de não ser inédito que vulnerabilidades persistam em softwares ao longo dos anos, mas quando descobertas, sua longevidade normalmente significa que um grande número de dispositivos correm risco de serem comprometidos. E a campanha atual representa um cenário difícil: uma vulnerabilidade com correção obscura que poucos sequer saberiam aplicá-la.

Microsoft tornou a atualização opcional

Em 2013, a Microsoft lançou uma correção que tornou a verificação de assinatura de código, chamado de Authenticode, mais rígida, com objetivo de sinalizar arquivos que tinham passado sutilmente por manipulação. Originalmente, o patch foi obrigatório a todos os usuários do Windows, posteriormente, em julho de 2014, a Microsoft revisou o plano, tornando a atualização opcional. “Como trabalhamos com clientes para nos adaptarmos a esta mudança, determinamos que o impacto para o software existente poderia ser alto”, escreveu a empresa em 2014, significando que a correção estava causando falsos positivos onde arquivos legítimos eram sinalizados como potencialmente maliciosos. “Portanto, a Microsoft não planeja mais impor o comportamento de verificação mais estrito como um requisito padrão. A funcionalidade subjacente para uma verificação mais estrita permanece, no entanto, e pode ser ativada a critério do cliente”.

A Microsoft observou em 2013 que a vulnerabilidade estava sendo ativamente explorada em “ataques direcionados”.

Em uma declaração na quarta (29), a Microsoft enfatizou que os usuários podem se proteger com a correção lançada em 2013. À Wired, um porta-voz da empresa disse que “os clientes que aplicarem a atualização e habilitarem a configuração indicada na assessoria de segurança estarão protegidos”, ao observar que a vulnerabilidade só pode ser explorada se um dispositivo já tenha sido comprometido ou se a vítima executar um dos arquivos manipulados que parece estar assinado.

Por ter sido rotulada como opcional, provavelmente muitos dispositivos não a tenha habilitada — já que tanto usuários quanto administradores de sistema precisariam estar cientes sobre a correção além de escolher configurá-la.

“Nós temos uma correção, mas ninguém a usa”, diz Eisenkraft. “Como resultado, muito malware seria capaz de entrar em empresas e computadores pessoais usando este método”.

Comentários