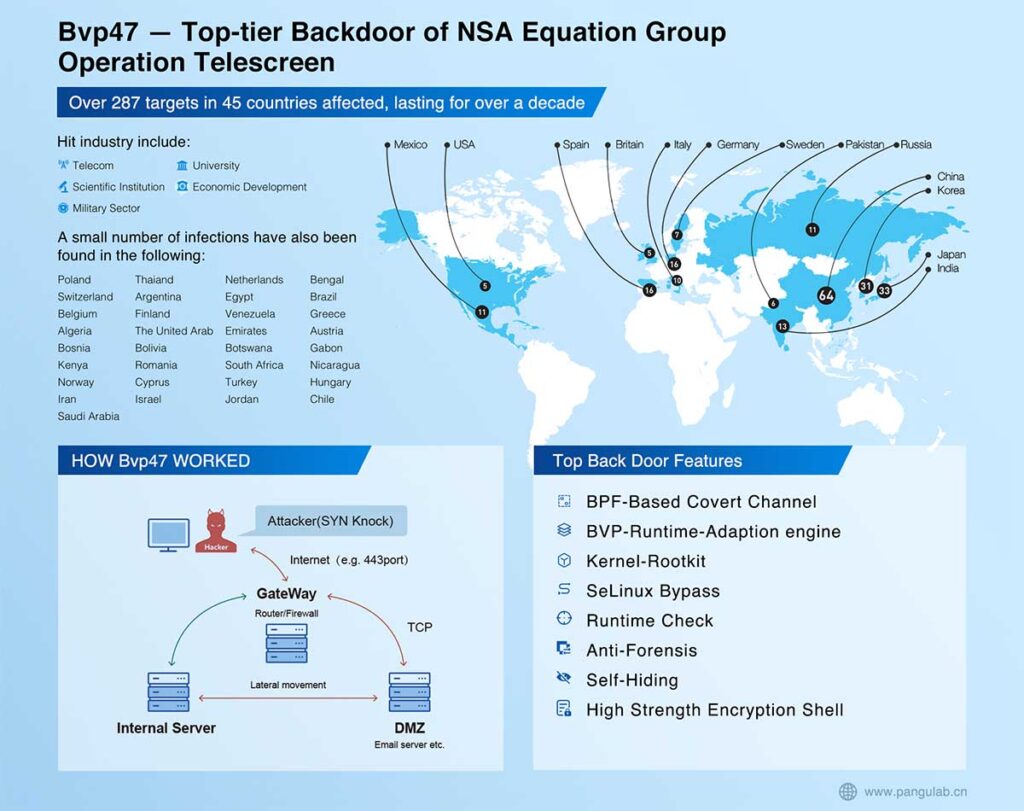

Backdoor Bvp47 para Linux associado à NSA passa mais de 10 anos sem ser detectado

Ferramenta de hacking atingiu mais de 287 organizações em 45 países, e foi usada contra alvos nos setores de telecomunicações, militar, educação superior, econômico e científico, segundo pesquisadoresBy - Liliane Nakagawa, 26 fevereiro 2022 às 20:00

Um conjunto de backdoors sofisticados ligados à Agência Nacional de Segurança americana (NSA) para corromper sistemas Linux altamente visados em todo mundo por mais de uma década foi identificado por pesquisadores da Pangu Lab, popularmente conhecida por descobrir exploits zero-day para iOS.

O conjunto complexo de backdoors APT (Advanced Persistent Threat) foi detectado pela primeira vez em 2013, durante uma investigação forense a um host de um “departamento doméstico chave” — presumivelmente uma empresa chinesa ou agência governamental.

Entretanto, de acordo com a BleepingComputer, até a manhã de quarta-feira (23), apenas o analisador VirusTotal havia detectado a amostra Bvp47. Mais motores começaram a identificar e a melhorar as detecções a partir da divulgação do relatório da Pangu Lab; ao menos seis até então.

Imagem: Bleeping Computer

Correlações e atribuições: vazamentos do Shadow Brokers, ligação com as denúncias de Snowden e a Telescreen de Orwell

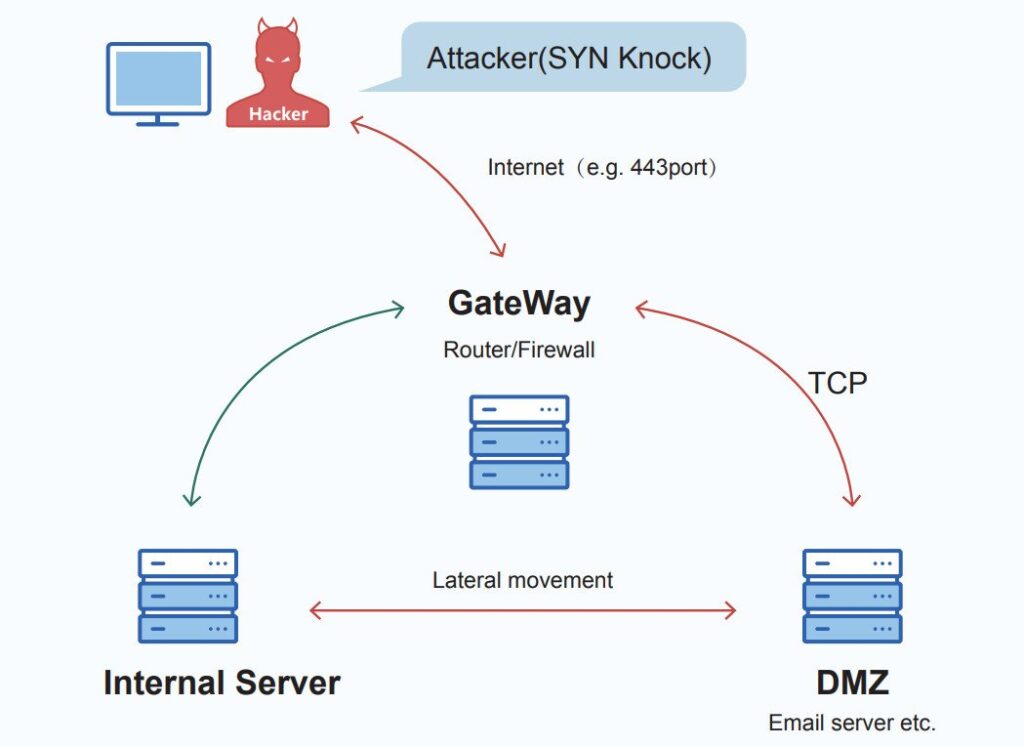

De acordo com a análise dos pesquisadores, a ameaça utilizava pacotes TCP SYN — para estabelecer um canal de comunicação secreto —, ofuscação de código, ocultação do sistema e projeto de autodestruição para se esconder de administradores e usuários. Eles descobriram ainda que em caso de falha na decodificação completa, o backdoor precisaria de um código de verificação vinculado ao host para funcionar normalmente.

Esse código foi decifrado pelos hackers chineses, executando com sucesso o Bvp47. Entretanto, para uma investigação mais aprofundada, era necessária uma chave privada assimétrica criptografada RSA do atacante para habilitar a função de controle remoto.

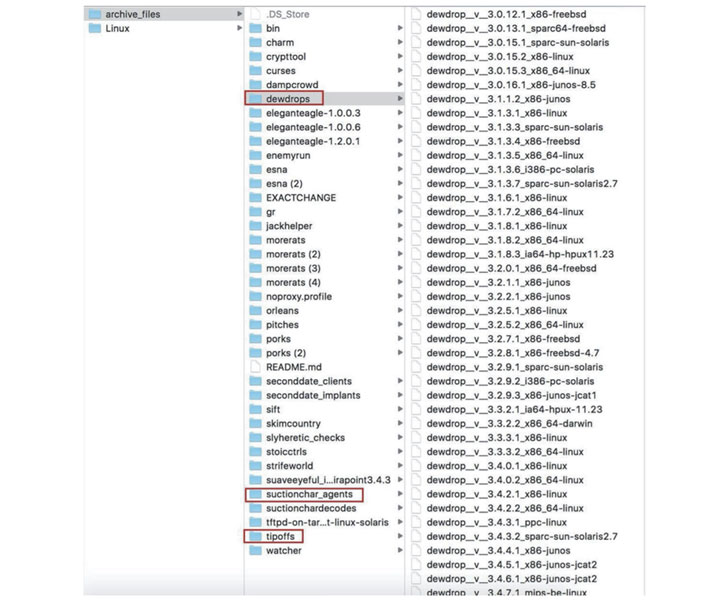

Ela seria encontrada entre 2016 e 2017, na publicação de dois lotes de arquivos de hacking do “The Shadow Brokers”, atribuídos ao “The Equation Group”. A associação, segundo a Pangu Lab, se deriva de sobreposições com exploits em um arquivo criptografado em GPG — “eqgrp-auction-file.tar.xz.gpg” — como parte de um leilão fracassado de armas cibernéticas em agosto de 2016. “No processo de análise do arquivo ‘eqgrp-auction-file.tar.xz.gpg’, descobriu-se que o Bvp47 e as ferramentas de ataque no pacote compactado eram tecnicamente deterministas, incluindo principalmente ‘dewdrops’, ‘suctionchar_agents’, ‘tipoffs’, ‘StoicSurgeon’, ‘incision’ e outros diretórios”, explicaram os pesquisadores.

O nome “Bvp47”, de acordo com os pesquisadores, foi dada com base na string mais comum “Bvp” da amostra e no valor numérico 0x47 usado no algoritmo de criptografia.

Os componentes integrados à estrutura — “dewdrop” e “solutionchar_agents” — indicam que a implantação cobria sistemas operacionais baseados em Unix, como as principais distribuições de Linux, JunOS da Juniper, FreeBSD e Solaris. Ao mesmo tempo, “o diretório ‘tipoffs’ contém a chave privada assimétrica do algoritmo RSA usado no canal oculto do Bvp47 [para] execução de comandos e outras operações. Baseado nisso, pode se confirmar que o Bvp47 pertence ao Equation group”, explicam os pesquisadores.

Além de realizar testes em seu ambiente, o código do Bvp47 altera restrições de desenvolvimento do kernel, permitindo que um processo em modo usuário leia e escreva o espaço de endereço desta camada de operação do sistema. Além disso, ele captura funções do sistema para ocultar os próprios processos, arquivos, atividades de rede e comportamento de autodepuração.

De acordo com o vazamento do Shadow Brokers e com os canais de catálogo da NSA ANT, a engenharia por trás do conjunto de backdoors envolve basicamente a plataforma *nix completa, e a avançada tecnologia de canal secreto SYNKnock usada, que pode envolver a plataforma Cisco, Solaris, AIX, SUN e até o Windows.

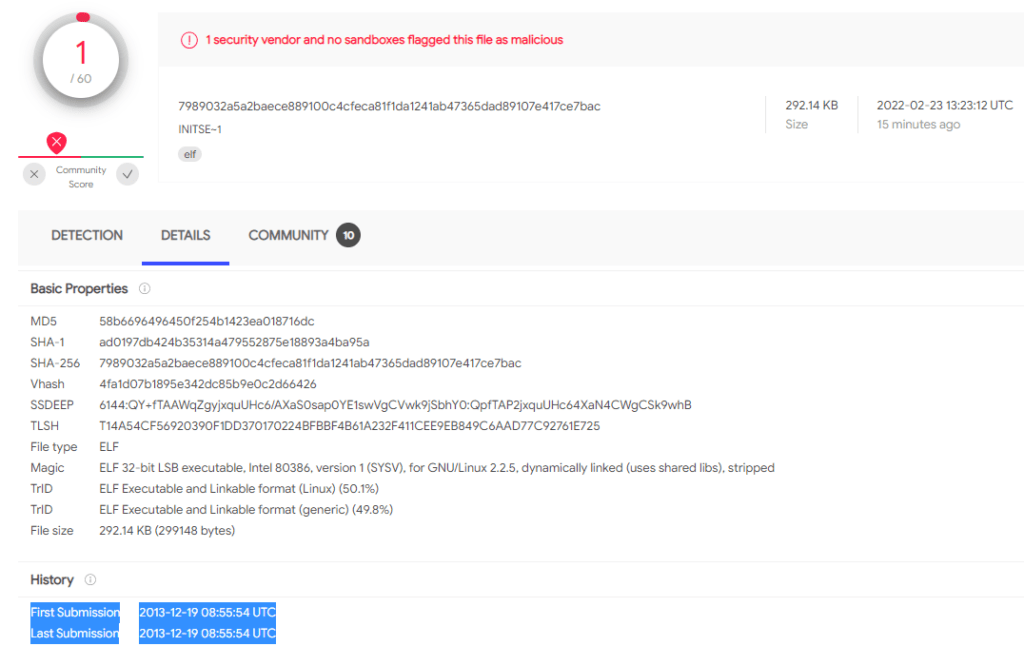

Em entrevista à Bleeping Computer, Costin Raiu, diretor da equipe de análise e pesquisa global da Kaspersky, disse que as semelhanças em nível de código do Bvp47 correspondem a uma única amostra na atual coleção de malware da empresa. Raiu explica que isso indica que o malware não foi usado extensivamente, como acontece com ferramentas de hacking de atores de alto nível de ameaça, que os usam em ataques altamente direcionados.

Imagem: Kaspersky

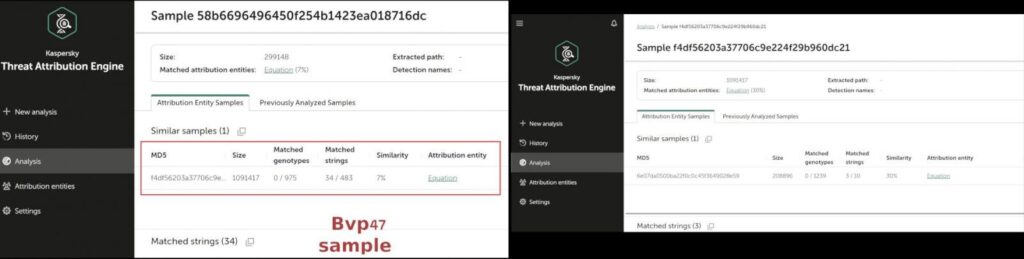

Com mais pesquisa, a Pangu Lab pôde descobrir que os múltiplos procedimentos e manuais de operação de ataque divulgados pelo Shadow Brokers são inteiramente consistentes com o único identificador utilizado no manual de operação da plataforma de ataque da rede NSA, exposto no incidente sobre o programa de vigilância “Prism”, denunciado pelo ex-analista da CIA Edward Snowden, em 2013.

Imagem: NSA, US Federal Government

Isso se soma às três acusações feitas pelo governo norte-americano ao denunciante sobre “divulgar informações da defesa nacional sem permissão e deliberadamente divulgar informações confidenciais”. Pode-se determinar, portanto, que os documentos do Shadow Brokers são de fato da NSA, o que leva ao entendimento de que o Equation Group pertence à Agência, sendo o Bvp47 um backdoor de primeira linha desta última.

Os arquivos também revelaram que o escopo de vítimas da ferramenta avançada de ataque, usada por mais de 10 anos, alvejou mais de 287 pessoas em 45 países, incluindo Rússia, Japão, Espanha, Alemanha, Itália, inclusive o Brasil, além de outros; sendo uma vítima no Japão usada como servidor para novos ataques. Apesar de ter sido notado pela primeira vez em 2013, acredita-se que o Bvp47 tenha surgido pelo menos seis anos antes, em 2007.

Imagem: Pangu Lab

A implementação do Bvp47 inclui código complexo, criptografia e decodificação de segmentos, adaptação de plataforma Linux multi-versão, técnicas ricas de rootkit anti-tracking e, o mais importante, integra um avançado mecanismo BPF usado em canais avançados encobertos, bem como um complicado processo de criptografia e decodificação de comunicação. — em “Bvp47: Top-tier backdoor of US NSA Equation Group”

Imagem: Mariner Books

Para vários incidentes envolvendo o Bvp47, a Pangu Lab tem um código chamado “Operação Telescreen” (Operação Teletela em tradução livre). “O Telescreen é um dispositivo imaginado pelo escritor britânico George Orwell no romance ‘1984’”, explica a empresa. “Ele pode ser usado para monitorar remotamente a pessoa ou organização que está implantando a tela, e a ‘polícia do pensamento’ pode monitorar arbitrariamente as informações e o comportamento por qualquer tela”.

Etapas do ataque

Para analisar os incidentes, a Pangu Lab considerou três servidores, um deles como o alvo de um ataque externo e duas outras máquinas internas — um servidor de e-mail e um servidor comercial.

Imagem: Pangu Labs

A partir daí, o autor da ameaça estabelece uma conexão entre os servidores externo e de e-mail por meio de um pacote TCP SYN com uma carga útil de 264 bytes. “Quase ao mesmo tempo, o servidor [e-mail] se conecta ao serviço SMB (Server Message Block) do servidor [empresarial] e realiza algumas operações sensíveis, incluindo o login no servidor [empresarial] com uma conta de administrador, tentando abrir serviços de terminal, enumerando diretórios e executando scripts Powershell pelas tarefas agendadas”, detalham os pesquisadores.

Para baixar arquivos adicionais, “incluindo o script Powershell e os dados criptografados da segunda etapa”, o servidor comercial busca se conectar à máquina de e-mail.

Um servidor HTTP é iniciado em uma das duas máquinas comprometidas, ao servir dois arquivos HTML para a outra. Um desses arquivos é um script PowerShell codificado de base64 que faz o download do “index.htm”, o qual contém dados assimetricamente criptografados.

Uma conexão entre as duas máquinas internas é usada para comunicar dados criptografados via “seu próprio protocolo”, explicam os pesquisadores do Pangu Lab em seu relatório.

O Bvp47 geralmente vive no sistema operacional Linux na zona desmilitarizada que se comunica com a internet; ele assume principalmente o papel central de comunicação da ponte de controle no ataque geral.

Eles foram capazes de restaurar a comunicação entre os servidores e a resumiram nos passos abaixo, sendo a máquina A o sistema externo, e a V1/V2 o servidor de e-mail e comercial, respectivamente:

- Máquina A se conecta à porta 80 do servidor V1 para enviar uma requisição e iniciar o programa de backdoor no servidor V1;

- O servidor V1 conecta de forma inversa a porta high-end da máquina A para estabelecer um pipeline de dados;

- O servidor V2 se conecta ao serviço web de backdoor aberto no servidor V1 e obtém a execução PowerShell do servidor V1;

- O servidor V1 se conecta à porta de serviço SMB do servidor V2 para realizar operações de comando;

- O servidor V2 estabelece uma conexão com o servidor V1 na porta high-end e usa seu próprio protocolo de criptografia para o intercâmbio de dados;

- O servidor V1 sincroniza a interação de dados com a máquina A, e o servidor V1 atua como uma transferência de dados entre a máquina A e o servidor V2.

Ao se referirem à tecnologia de comunicação entre os três servidores acima, os pesquisadores avaliam que o backdoor é a criação de “uma organização com fortes capacidades técnicas”.

Com informações de The Register e The Hacker News

Comentários